Robert Kugler, 17-летний студент из Германии, который интересуется компьютерной безопасностью, нашел уязвимость на сайте paypal.com, и решил сообщить о ней в рамках программы по награждению за найденные баги. Однако, ему было отказано, т.к. он не достиг 18 лет. В ответ на это, он опубликовал уязвимость на seclists.org.Читать полностью »

Метка «уязвимость» - 3

17-летний подросток опубликовал 0day XSS в PayPal после того, как ему отказали в вознаграждении

2013-05-26 в 19:25, admin, рубрики: paypal, информационная безопасность, уязвимость, уязвимость нулевого дня, метки: paypal, уязвимость, уязвимость нулевого дняИдеологическая уязвимость, атака на пулы майнинга криптовалют

2013-05-01 в 10:18, admin, рубрики: информационная безопасность, коллективная работа, криптовалюта, уязвимость, метки: коллективная работа, криптовалюта, уязвимостьУ всех пулов майнинга, включая p2pool, существует одна очень простая и неприятная идеологическая уязвимость, с помощью которой можно уменьшить совокупных доход пула относительно его общей мощности. Злоумышленник может 'наказать' пул на сумму, сравнимую с доходами от мощностей злоумышленника, фактически вся награда, выплачиваемая ему пулом. И чем больше мощность злоумышленника и чем дольше продолжается атака, тем больше шанс что это убытки пула будут приближаться к этой величине. И самое главное, что такая атака не стоит злоумышленнику практически ничего.

Особенно это актуально для владельцев больших мощностей, сравнимых с мощностью самого пула.

Это не уязвимость протокола bitcoin, ведь ее можно свершать для любой современной криптовалюты, это не уязвимость в коде пулов майнинга — это идеологическая уязвимость метода определения способа начисления наград при распределенных вычислениях.

Уязвимость на Habrahabr или как украсть инвайт

2013-04-12 в 10:54, admin, рубрики: взлом хабры, информационная безопасность, уязвимость, метки: взлом хабры, уязвимость Все началось с попытки получить инвайт на хабр белыми методами, но, увы получилось иначе и инвайт достался совсем нечестным способом, об этой истории я и хотел бы поведать храброчитателям.

Читать полностью »

Уязвимость нулевого дня в roundcube

2013-03-27 в 12:30, admin, рубрики: roundcube, информационная безопасность, Серверное администрирование, уязвимость, метки: roundcube, уязвимостьЕсть много разного полезного софта, который присутствует на большинстве хостингов. Например, стандартом de-facto является phpmyadmin, отсутствие которого пользователи не поймут и не оценят.

Для почты такое “приложение по умолчанию” — roundcube.

Сегодня мы поговорим о уязвимости zero-day, которая отдает в руки злоумышленнику всю почту ваших пользователей

Читать полностью »

Очередная уязвимость в локскрине некоторых смартфонов Samsung

2013-03-20 в 18:33, admin, рубрики: android, Samsung, информационная безопасность, локскрин, уязвимость, метки: Samsung, локскрин, уязвимость

Некто Terence Eden обнаружил критическую уязвимость в локсрине Samsung Galaxy Note II с Android 4.1.2. Существует большой шанс того, что данной уязвимости подвержены некоторые другие Android устройства корейского производителя.

Данный метод немного отличается от описанного ранее и не требует сверхточного попадания в очень короткий временной промежуток.

С помощью описанного Терансом способа, возможно полностью отключить локскрин и запустить любое приложение в считанные секунды, даже если смартфон защищён шаблоном, паролем или методом распознавания лица.

Под катом пошаговая инструкция:

Читать полностью »

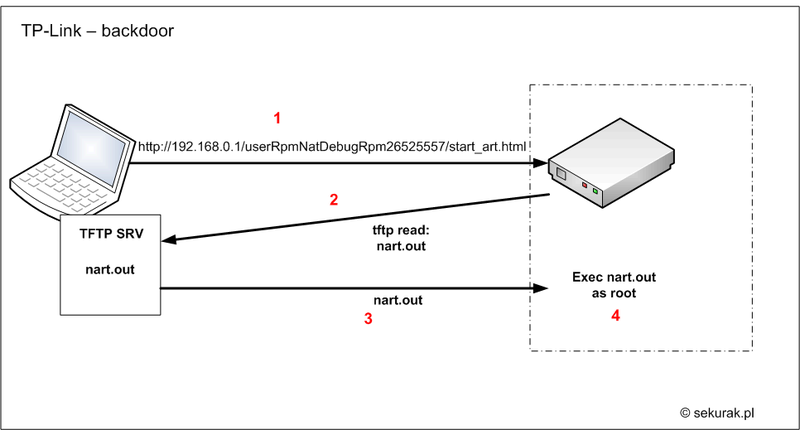

Бэкдор в роутерах TP-LINK

2013-03-14 в 15:06, admin, рубрики: tp-link, бэкдор, бэкдоры, информационная безопасность, Сетевое оборудование, уязвимость, метки: tp-link, бэкдор, бэкдоры, уязвимостьПольский security-эксперт Michał Sajdak из компании Securitum нашел очень интересный бэкдор в роутерах TP-LINK.

Эксплуатация бэкдора довольна проста, и её суть показана на следующей иллюстрации:

Новая уязвимость нулевого дня в браузерных апплетах Java

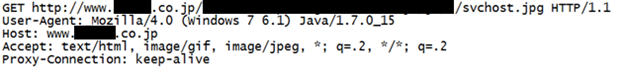

2013-03-01 в 15:53, admin, рубрики: 0day, java, информационная безопасность, уязвимость, уязвимость нулевого дня, метки: 0day, java, уязвимость, уязвимость нулевого дняСегодня в сети появилась абсолютно новая уязвимость нулевого дня в Java, которая уже активно используется. Уязвимость была обнаружена фирмой FireEye посредством их технологии Malware Protection Cloud (MPC).

В отличие от других распространенных уязвимостей Java, где менеджер безопасности обходится простым путем, здесь используется произвольная запись и чтение памяти процесса виртуальной машины. После срабатывания уязвимости экслойт ищет адрес памяти, в котором содержится информация о внутренней структуре виртуальной машины, в том числе о статусе менеджера безопасности, а после перезаписывает в эту часть памяти ноль. Затем происходит загрузка Win32/McRat (Trojan-Dropper.Win32.Agent.bkvs) в виде файла svchost.jpg с того же сервера, где и находился вредоносный JAR, и его запуск. Пример HTTP GET-запроса от McRat в браузере с успешно выполнившейся уязвимостью приведен выше.Читать полностью »

Как сделать бомбу из XML

2013-02-22 в 18:20, admin, рубрики: XML, информационная безопасность, уязвимость, метки: XML, уязвимостьВ рассылке oss-security было опубликовано обсуждение различных уязвимостей, связанных с разбором XML. Уязвимостям подвержены приложения, которые разрешают библиотекам обрабатывать именованные и внешние сущности в DTD, встроенном в XML-документ, полученный из недоверенного источника. Т.е. по сути — приложения, не изменяющие настроек парсера по умолчанию.

Примеры XML-бомб под катом. Если у вас есть приложения, обрабатывающие XML, вы можете самостоятельно проверить их на предмет наличия уязвимостей. Проверка бомб в этом посте производится на примере утилиты xmllint, входящей в комплект поставки библиотеки libxml2, но можно использовать и другие синтаксические анализаторы.

Adobe Flash Player обновлен, опять обновлен

2013-02-12 в 21:29, admin, рубрики: adobe, flash, Блог компании ESET NOD32, информационная безопасность, уязвимость, метки: adobe, flash, уязвимостьПрошлая неделя отметилась сразу двумя 0day уязвимостями для Flash. На свет появились CVE-2013-0633 и CVE-2013-0634. Интересен тот факт, что представлены «в свет» эти 0day были почти одновременно с выходом соответствующего обновления от Adobe, которое их устраняет. Таким образом из 0day они быстро превратились в ex-0day. В частности, одной из первых, об обнаружении эксплойтов, используемых в атаках на пользователей, сообщила компания FireEye. Эти эксплойты встраивались в .doc MS Word файлы и в таком виде доставлялись пользователю. Эксплойт, который был использован в этой атаке мы детектируем как Win32/Exploit.CVE-2013-0634.A.

PostgreSQL, TCL и другие: Критическая ошибка в RE engine. Возможная уязвимость

2013-02-12 в 17:31, admin, рубрики: postgresql, regexp, regular expressions, sql, tcl/tk, безопасность веб-приложений, информационная безопасность, уязвимость, метки: postgresql, regexp, regular expressions, tcl/tk, безопасность веб-приложений, уязвимостьХочу обратить внимание хабрасообщества на возможную «уязвимость» в TCL, PostgreSQL и теоретически в некоторых других системах использующих RE engine, или NFA утилиты, изначально написаные самим Генри Спенсором (Henry Spencer). Измененных исходников можно найти добрую сотню (у того же Sun Microsystems, UUNET и т.д.). И хотя я не думаю что баг существует изначально с далеких 1998-х, хотя бы потому, что кода где возникает эта ошибка я у Генри, в старых его источниках, не нашел, проверить ваши системы все-таки стоит.

И так ошибка: это busyloop на стадии компиляции регулярного выражения вида (((((x)*)*)*)*)*. Причем именно не исполнения, а компиляции, т.е. если есть проверка валидности регулярки и она базируется на том же коде NFA — имеем тот же безконечный цикл + 100% cpu usage.

Ошибку нашли коллеги по opensource проекту TCL, во всех его актуальных версиях (включая develop). Зная, что Postgres использует похожее API, нетрудно было выяснить, что скармливание этого регулярного выражения Postgres приводит к такой же ошибке.

Ошибка возникает при таком группировании только в пятом и более порядке вложенности — т.е. четыре вложеных группы корректно компилируются и исполняются.

Читать полностью »