Это отчасти смешно: как пишет DrWeb, они закончили анализировать троян Trojan.Tofsee. Поведение зловреда почти обычно, он рассылает спам, однако у вируса есть одна фишка — после заражения он начинает защищать систему от других вирусов и удалять уже имеющихся конкурентов.

Метка «троян»

Симбиоз: после заражения троян начинает защищать систему от других зловредов

2014-06-23 в 5:46, admin, рубрики: антивирус, вирус, Вирусы (и антивирусы), информационная безопасность, троян, метки: антивирус, вирус, троянАппаратные трояны: теперь с допингом

2013-09-16 в 13:23, admin, рубрики: информационная безопасность, троян, метки: троян Давным-давно ходили байки про шпионские модули в электронных микросхемах, специальные коды, приводившие электронику потенциального противника в негодность и прочие отголоски войны невидимого фронта. Те байки ушли, а проблема незащищённости железа осталась и подвергается глубочайшему изучению. Группа учёных из США, Швейцарии и Германии предложила особый вид аппаратных троянов, которые практически невозможно засечь ни визуально, ни с помощью тестов, ни за пределами лаборатории.

Читать полностью »

Моё маленькое расследование или История одного взлома

2013-06-21 в 13:13, admin, рубрики: php, безопасность, взлом сайтов, информационная безопасность, троян, метки: PHP, безопасность, взлом сайтов, троян Всё началось с сообщения «Тут?» от моего друга в одной из социальных сетей. «Яндекс нашёл на сайте вирусы. Глянешь?» «Отчего ж не глянуть», подумал я.

Так началось моё трёхдневное исследование скриптов, дабы понять суть взлома и что там вообще происходит.

Читать полностью »

Новый skype-троян превращает компьютер в раба, добывающего Bitcoin

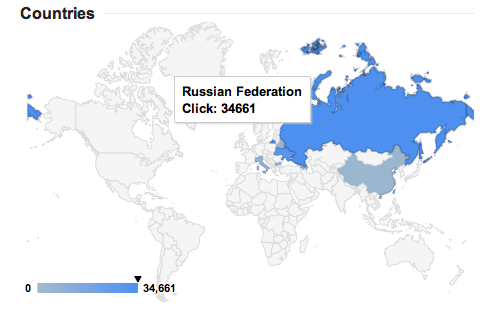

2013-04-07 в 6:34, admin, рубрики: bitcoin, skype, информационная безопасность, троян, метки: bitcoin, skype, троянВ блоге Дмитрия Бестужева, эксперта «Лаборатории Касперского», несколько дней назад появилось сообщение о массированной компании по распространению в skype нового трояна. Пользователям рассылаются сообщения, предлагающие перейти по некой ссылке вида:

По состоянию на 4 апреля интенсивность перехода по ней составляла почти 3 клика в секунду, а общее число кликов — около 170к!

Большая часть жертв — из России и Украины:

Побеждаем широковещательный флуд, в корпоративной локальной вычислительной сети

2012-12-11 в 1:34, admin, рубрики: администрирование, вирусы, лвс, Песочница, Сетевые технологии, сети, системное администрирование, троян, метки: sniffer, администрирование, вирусы, лвс, сети, троянСимптомы

Случилось у нас в организации, страшное дело – сеть работала, работала и вдруг, вроде без особых на то причин, стала работать нестабильно. Выглядело всё это очень странно (впервые столкнулся с проблемой сабжа) – некоторые компьютеры в сети (их небольшое количество) перестали получать IP-адреса (в логах пишут, что не получен ответ от DHCP), причем с утра одни, с обеда другие – пользователи звонят, волнуются, а мы ничего понять не можем.

Читать полностью »

Первый опыт в исследовании вредоносного ПО под Microsoft Windows

2012-10-31 в 16:02, admin, рубрики: usb, usb flash, антивирус, вирус, Песочница, троян, червь, метки: usb, usb flash, антивирус, вирус, троян, червьВведение

Многие наверняка знают это чувство опасения за свою флешку, подключая ее в «чужой» компьютер. Тем более, если нельзя посмотреть что происходит в операционной системе этого компьютера из-за прав пользователя, да и сам этот компьютер «публичного доступа» ( аудитория в учебном заведении). И еще более паршивое чувство, когда опасения оправдываются: помимо записи на флешку, вирус некоторым образом модифицирует данные на ней, притом криво.

С этим столкнулся и я. А заполучив образец вируса на подставную флешку, решил разобраться, что еще он делает и в чем вообще заключается суть его работы, а главное – как изгнать эту заразу с компов и «зараженных» флешек.

Статья будет полезна тем, кому интересна область анализа ПО, независимо от квалификации и навыков (специалисты могут в комментарии написать о своем опыте).

Gray Hat Python — DLL и Code Injection

2012-09-17 в 13:09, admin, рубрики: backdoor, trojan, бэкдор, внедрение DLL, Песочница, троян, метки: backdoor, trojan, бэкдор, внедрение DLL, троянIntro

Порой, когда вы реверсите или атакуете программу, полезно иметь возможность загрузить и выполнить свой код в контексте исследуемого процесса. Крадете ли вы хэши паролей или получаете доступ к удаленному рабочему столу целевой системы, методы внедрения кода и dll-библиотек предоставляют мощные возможности. Мы создадим несколько простых утилит на Питоне, которые позволят вам использовать оба метода. Эти методы должны входить в арсенал каждого разработчика программ, эксплойтов, шелл-кодов и пентестеров. Мы будем использовать внедрение DLL (DLL injection) для запуска всплывающего окна внутри другого процесса. Так же мы будем использовать внедрение кода (code injection), чтобы протестировать шелл-код, разработанный для уничтожения какого-либо процесса основываясь на его PID. Под конец главы мы создадим и скомпилируем Trojan’a (с функционалом backdoor’a) полностью написанного на Python. В большей степени он будет опираться на внедрении кода и использовании некоторых других скрытых тактик, которые должен использовать каждый хороший бэкдор. Давайте начнем с рассмотрения темы создания удаленных потоков, которые являются основой для обоих методов внедрения.Читать полностью »

Find and call: первый троян на App Store

2012-07-07 в 14:23, admin, рубрики: App Store, apple, информационная безопасность, троян, метки: app store, apple, троян Недавно на Apple App Store обнаружили первый троян. Им стала програма Find And Call. Данной программа как я понял предоставляла что-то наподобие VoIP клиента с возможностями дзвонить, отправлять СМС, искать абонентов через интернет. Данная программа также была зарегистрирована на Google Play.

Читать полностью »

Антивирусы не могут победить Zeus

2012-07-02 в 7:06, admin, рубрики: zeus, Вирусы (и антивирусы), информационная безопасность, троян, метки: zeus, троян  Исследование, посвящённое известному трояну Zeus, выпустила на днях компания ThreatMetrix Labs. Выводы специалистов не утешительны для тех, кто привык полагаться на актуальные антивирусные базы.

Исследование, посвящённое известному трояну Zeus, выпустила на днях компания ThreatMetrix Labs. Выводы специалистов не утешительны для тех, кто привык полагаться на актуальные антивирусные базы.

В настоящий момент Zeus не использует C&C-серверов, а посылает команды с помощью P2P. Целостность всей системы сохраняется благодаря надежному шифрованию файлов конфигурации.

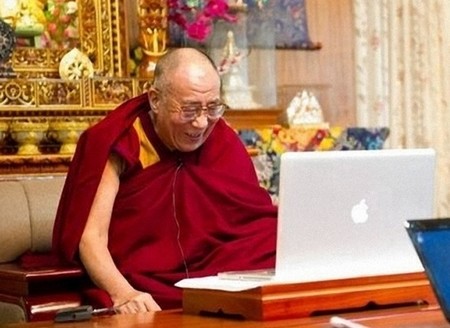

Обнаружена новая версия троянца «Тибет», поражающего Mac OS

2012-06-30 в 9:19, admin, рубрики: mac os, mac os x, информационная безопасность, кибершпионаж, троян, метки: mac os, кибершпионаж, троян

«Лаборатория Касперского» информирует об обнаружении новой версии вредоносной программы, известной как «Тибет».

Вирус поражает компьютеры с операционной системой Mac OS X, где использует известную уязвимость (Java exploit) и нацелен на определённую группу Уйгурских активистов.