Недавно я впервые в этом сезоне ночевал на даче и никак не мог уснуть из-за непривычной обстановки. И тогда мой мозг понесся думать про XOR-шифрование. Оно ведь довольно простое, а я думал, как можно его улучшить. К сожалению, вместо того, чтобы сладко уснуть, я додумался до того, что надо перетасовать исходные данные каким-нибудь образом. И тогда мне в голову пришла идея фрактального перемешивания (из-за которой я уснул после четырех ночи).

Читать полностью »

Метка «шифрование» - 8

Мысли перед сном: алгоритм фрактального перемешивания

2012-06-26 в 18:58, admin, рубрики: Алгоритмы, Песочница, шифрование, метки: Алгоритмы, шифрованиеИспользование средств ЭЦП в решении EOS for SharePoint

2012-06-22 в 9:14, admin, рубрики: eos for sharepoint, sharepoint, Блог компании Электронные Офисные Системы, шифрование, электронная подпись, метки: eos for sharepoint, karma, sharepoint, шифрование, электронная подписьВ последнее время средства ЭЦП становятся все более популярными как в государственных компаниях, так и в частных организациях. Использование ЭЦП в системах документооборота позволяет осуществлять проверку авторства и гарантировать неизменность документа. Именно в таких случаях на помощь приходят средства ЭЦП. В этой статье мы с Вами рассмотрим настройку использования ЭЦП совместно с решением EOS for SharePoint, разработанным компанией «ЭОС» и являющимся одним из самых популярных решений на платформе Microsoft SharePoint 2010 как в России, так и в странах СНГ.

В данной статье мы не будем рассматривать теоретические вопросы функционирования ЭЦП, а также правовые аспекты организации юридически значимого документооборота, а остановимся на практической реализации данной технологии в решении EOS for SharePoint.Читать полностью »

BCrypt как замена хэширования MD5

2012-06-08 в 10:51, admin, рубрики: bcrypt, md5, sha-1, информационная безопасность, хэширование, шифрование, метки: bcrypt, MD5, sha-1, хэширование, шифрованиеЗачем вообще хэшировать пароли?

В последние дни на хабре появились сообщения о том, что базы с хэшами паролей популярных сервисов попадают в руки злоумышленников (1), (2). Становится известно, что сервис linked.in использует метод хэширования SHA-1, а last.fm использует MD5. Большинство паролей представляют собой короткие словарные слова, а значит злоумышленник, имея хэш, сможет найти исходный пароль даже без брутфорса, просто воспользовавшись радужными таблицами.

Это серьёзное нарушение безопасности, несмотря на то, что многие разработчики считают, что сохранение хэша пароля вместо самого пароля способно защитить пользователей сервиса в случае утечки базы данных. Безусловно, это гораздо лучше, чем хранить пароли в открытом виде, но, очевидно, недостаточно безопасно. Метод BCrypt, в отличие от MD5 и SHA-1 не очень известен на просторах рунета, в русскоязычной википедии даже нет статьи о нём. Что же он из себя представляет?

Читать полностью »

Автор md5crypt просит им больше не пользоваться

2012-06-07 в 22:10, admin, рубрики: md5, брутфорс, Веб-разработка, криптография, скремблирование, хеш-функция, шифрование, метки: MD5, брутфорс, скремблирование, хеш-функция, шифрованиеАвтор md5crypt Пол-Хеннинг Камп (Poul-Henning Kamp) опубликовал на персональном сайте призыв ко всем разработчикам прекратить использовать этот алгоритм для шифрования (скремблирования) паролей.

Камп говорит, что для своего времени md5crypt был достаточно надёжной защитой для паролей, но с момента его выхода в 1995 году прошло очень много времени. Последние тесты показывают, что на коммерчески доступном GPU можно перебирать варианты со скоростью 1 миллион в секунду, то есть MD5 сейчас уязвим перед брутфорсом точно в той же степени, в какой был уязвим основанный на DES скремблер crypt в 1995 году. Любой пароль из 8 символов можно взломать за пару дней.

«Как автор md5crypt, я умоляю всех не откладывая перейти на более надёжный скремблер паролей», — гвоорит Пол-Хеннинг Камп.

Читать полностью »

Поточное шифрование на скорости 10 Гбит/c? Да. Параллельно

2012-05-25 в 14:08, admin, рубрики: Блог компании НеоБИТ, информационная безопасность, шифрование, метки: шифрованиеЗа последние пару десяток лет IT-индустрия сделала огромный прорыв в своем развитии – появилось очень много новых технологий, сервисов, языков программирования и т.д. Но самое важное – количество пользователей IT-технологий выросло до гигантских масштабов. Особенно заметно это стало на объемах трафика – такие крупные сервисы как Google, Facebook, Twitter обрабатывают петабайты трафика. При этом всем известно о том, какие они имеют датацентры. Однако я не собираюсь сейчас говорить об облачных технологиях и NoSQL-решениях. Я бы хотел посмотреть на всю эту ситуацию немножко с другой стороны, а именно с точки зрения безопасности.

Представим, что у вас есть датацентр, в который заведен толстенный провод с трафиком. Как вы думаете, насколько безопасен трафик, который к вам идет? Я бы не был слишком наивным и сказал бы – ни на сколько. В интернете чересчур много статей про то, как делать вирусы, сетевых червей, DoS, DDoS, количество скрипт-киддисов сейчас просто зашкаливает, а возможность найма профессиональных взломщиков никого не удивляет.

Безопасная аутентификация между клиентом и сервером без ввода логина и пароля

2012-05-23 в 9:01, admin, рубрики: информационная безопасность, проектирование, Сетевые технологии, шифрование, метки: информационная безопасность, проектирование, шифрованиеНедавно, при разработке распределенного анализатор трафика, у меня появилась задача спроектировать систему аутентификации между клиентом и сервером. Причем необходимо было спроектировать систему для двух разных ситуаций:

- когда клиент и сервер общаются в доверенной (локальной) сети;

- клиент и сервер взаимодействуют через глобальную, незащищенную сеть.

Отличия заключаются в том, что при взаимодействии клиента и сервера через локальную сеть, при проектировании системы исключались угрозы вторжения из вне (угроза сидящего рядом с вами хакера, перенаправляющего ваш трафик на свой компьютер, сводилась к минимуму). К тому же взаимодействие клиента и сервера в локальной сети означает, что доступ клиента и сервера к интернету отсутствует или не желателен, то есть также отсутствует доступ к центрам сертификации, и, как следствие, невозможно в полной мере использовать аутентификацию при помощи открытых ключей.

В отличие от локальное сети, где для проведения атаки злоумышленнику каким-либо образом необходимо подсоединиться к ней (а если такой сетью управляют хорошие сисадмины, то это достаточно проблематично сделать), при взаимодействии клиента и сервера через незащищенную сеть нельзя быть уверенным, что никто не прослушивает трафик. Поэтому здесь требуется алгоритм аутентификации, отличающийся от алгоритма для взаимодействия в локальной сети.

Шифруем сообщения до заданного времени

2012-05-14 в 11:50, admin, рубрики: защита информации, информационная безопасность, криптография, шифрование, метки: защита информации, криптография, шифрование

Представляю на ваш суд сей небольшой сервис — TellYouLater.com. Сервису всего несколько месяцев, но он уже умеет так зашифровать сообщение, что никто не сможет его прочитать до заданного момента времени. Собственно, только это сервис и умеет.

Вот пример саморасшифровывающегося сообщения: http://goo.gl/YdIzI (QR рядом это оно же).

Читать полностью »

Искусство криптографии

2012-04-15 в 6:13, admin, рубрики: криптография, Песочница, шифрование, метки: криптография, цвет, шифрование

Мне всегда была интересна наука криптография. Еще в раннем возрасте я любил журналы для детей, в которых был дан русский алфавит, в котором под каждой буквой был ее зашифрованный вид, и после этого нужно было отгадать некий зашифрованный текст, используя этот алфавит. Какую радость приносили мне такие головоломки, я думаю, многие из вас их до сих пор помнят.

В этой статье я не буду описывать известные методы шифрования информации. Тут мы поговорим о цвете!

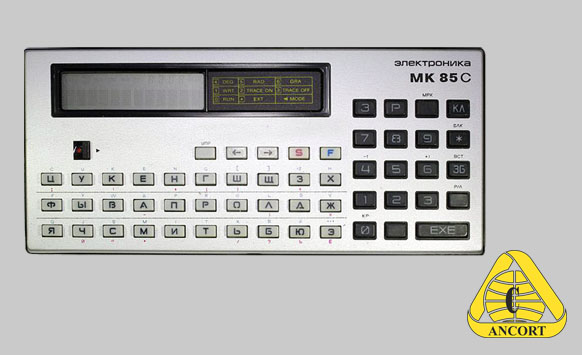

Электроника МК-85 и защита информации — продолжение истории

2012-04-06 в 7:18, admin, рубрики: cebit 2012, stealthphone, анкорт, Блог компании Анкорт, защита информации, информационная безопасность, криптография, микрокомпьютер, смартфон, шифрование, метки: cebit 2012, stealthphone, анкорт, защита информации, криптография, микрокомпьютер, смартфон, шифрованиеКто-то наверняка помнит советский микрокомпьютер Электроника МК-85/85М, но немногие знают, что существовали ещё две разновидности устройства: МК-85Б — Банковский — для шифровки кода подтверждения достоверности (КПД) для авизо Центральным банком (ЦБ) РФ, и МК-85С — Crypto — для других криптографических задач. Применялись они на всей территории Российской Федерации — ЦБ, Министерством обороны, в МВД и пограничных войсках. Разработаны устройства были в 1990-1991 году НПМГП «Анкорт» и изготавливались на заводе «Ангстрем» в городе Зеленоград.

С того момента прошло более 20 лет и мы сильно изменились, но не изменили себе. Мы всё ещё занимаемся разработкой и производством шифровальной техники и в этом году представим наше новое детище, портативный шифратор нового поколения StealthPhone — о нём можно будет прочитать в том числе и в этом блоге.

Читать полностью »

Смешанное шифрование теста на C#

2012-03-28 в 14:51, admin, рубрики: информационная безопасность, криптография, Песочница, шифр Виженера, шифр цезаря, шифрование, метки: c++, шифр Виженера, шифр цезаря, шифрованиеЗдравствуйте, уважаемые читатели!

Сегодня я бы хотел вам немного рассказать о работе таких замечательных методов защиты информации, как шифр Цезаря, Полибия, Виженера и Линейного шифра.

После краткого экскурса, я познакомлю вас с их алгоритмами и реализациями на языке C#. Все эти шифры в той или иной степени используются в современном криптоаналитике.

Всем, кому интересно, прошу под кат.

Читать полностью »