Как-то прошло мимо Хабра, но на днях Microsoft добилась судебной блокировки около 20000 субдоменов NoIP. Однако что-то пошло не так и «по-техническим» причинам, предроложительно, заблокировали миллионы пользователей.

Читать полностью »

Метка «Malware»

Службы Dyn-DNS: Microsoft блокирует «хороших» и «плохих» пользователей

2014-07-02 в 17:43, admin, рубрики: DNS, DynDNS, Malware, microsoft, noip, security, информационная безопасность, метки: DynDNS, Malware, microsoft, noip, securityВ США очередная крупная утечка данных кредитных карт

2014-01-25 в 22:04, admin, рубрики: Malware, POS, security, Блог компании ESET NOD32, информационная безопасность, метки: Malware, POS, securityНа этой неделе мы писали про нашумевшую историю, связанную с компрометацией крупной американской ритейлерной сети Target. Данные кредитных карт более 50 млн. покупателей и клиентов Target оказались скомпрометированы. Злоумышленники использовали хорошо подготовленную атаку на один из серверов компании и смогли получить доступ во внутреннюю сеть для централизованной установки вредоносного кода на компьютеры, которые обслуживают POS-терминалы. Вредоносный код, который известен как Trojan.POSRAM (iSight) или новая модификация BlackPOS использовался атакующими для получения доступа к данным кредитных карт в момент проведения платежной операции. В СМИ этот вредоносный код упоминался как KAPTOXA, название взято из отчета iSight и информации IntelCrawler. Последняя указала на одного из наших соотечественников как на автора вредоносного ПО.

После появления информации о компрометации Target, другая ритейлерная сеть Neiman Marcus также заявила о хищениях данных кредитных карт в середине декабря прошлого года, причем речь идет об оплате именно с использованием POS терминалов, так как клиентов онлайн-магазина это не коснулось. Сегодня же появилась информация, что еще одна крупная сеть магазинов Michaels занимается расследованием инцидента кражи данных карт. Службы безопасности банковских учреждений уже зафиксировали сотни случаев мошеннического доступа к данным кредитных карт, украденных через Michaels.

Злоумышленники используют Win32/Boaxxe.BE для организации кликфрода

2014-01-24 в 11:49, admin, рубрики: Malware, Блог компании ESET NOD32, Вирусы (и антивирусы), метки: MalwareВ этом анализе мы хотим рассказать об интересном семействе вредоносных программ Win32/Boaxxe.BE, которое используется злоумышленниками для направления трафика на рекламные сайты с использованием различных техник кликфрода. Таким образом злоумышленники получают материальную выгоду от рекламодетеля, который платит за клики. Первая часть анализа освещает инфраструктуру партнерской сети, которая используется для распространения этой вредоносной программы, во второй части мы сосредоточимся на технических аспектах вредоносного кода.

Дистрибуция и получение прибыли

Win32/Boaxxe.BE распространялся с сайта партнерской программы partnerka.me, который начал свою работу в сентябре 2013 г. Владельцы или клиенты партнерки (партнеры) платят злоумышленникам за установки этой вредоносной программы на компьютеры пользователей. На скриншоте ниже представлена панель управления одного из партнеров (т. н. филиал партнерки), который фиксирует статистику, связанную с дистрибуцией вредоносного кода.

Сюрприз от неизвестного: доверие к расширениям Chrome

2014-01-19 в 19:41, admin, рубрики: adware, chromium, Google Chrome, Malware, информационная безопасность, Спам (и антиспам), шапочка из фольги, метки: adware, chromium, Google Chrome, Malware, шапочка из фольги16 января Amit Agarwal, разработчик расширения Add to Feedly опубликовал заметку в блоге, в которой признал, что его расширение было продано неизвестному за сумму в несколько тысяч долларов («предложение из четырёх цифр»).

Add to Feedly — это расширение, которое добавляло удобную кнопку подписки на RSS канал текущей страницы через сервис Feedly (популярная альтернатива почившему Google Reader). Расширение было сделано Амитом за час и набрало 30 000 пользователей в магазине Chrome. Расширение было продано, деньги получены через PayPal, и Амит передал права на расширение другому аккаунту Google.

Через месяц новые владельцы отправили обновление в магазин Chrome. Никаких новых фич, никаких исправлений багов. Только добавление рекламы на все страницы, которые просматривает пользователь. Все ссылки на каждом сайте превратились в реферальные, по которым выкидывалась реклама. Кроме того, новые хозяева получили возможность отслеживать все переходы пользователей. Проще говоря, автообновление Chrome загрузило вредоносный код напрямую в 30 000 аккаунтов, а синхронизация Chrome Sync распространила это по каждому подключённому компьютеру с установленными Google Chrome, Chromium или Chrome OS.

Читать полностью »

Как ESET обрабатывает state-sponsored malware

2013-12-03 в 8:41, admin, рубрики: Malware, Блог компании ESET NOD32, метки: MalwareНе так давно в открытом доступе появилось письмо, которое некоторые известные участники AV/Security сообщества направили различным антивирусным компаниям с целью разъяснить свою позицию по обнаружению state-sponsored/government malware (т. н. кибероружие), а также прояснить слухи касаемо возможного сотрудничества таких компаний со спецслужбами разных государств для создания временного коридора по задержке обнаружения соответствующих вредоносных объектов.

Само письмо представлено здесь и просит дать разъяснение от компаний по следующим вопросам.

- Наблюдали ли вы активность вредоносного ПО, которое явно имеет state-sponsored происхождение без его фактического обнаружения, т. е. добавления в базы?

- Обращались ли к вам правительственные структуры с запросом на то, чтобы отсрочить (снять) обнаружение с того или иного вредоносного объекта? Если да, то не могли бы вы предоставить информацию о таком разрешенном к использованию ПО и на какой период времени откладывалось обнаружение?

- Как бы вы ответили на подобный запрос от правительственных структур в будущем?

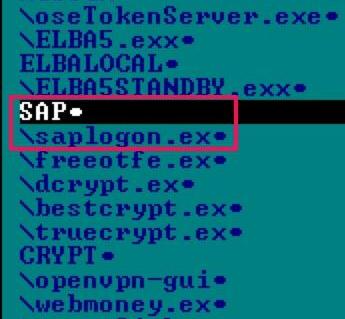

SAP — новая цель для вирусов

2013-11-10 в 7:04, admin, рубрики: ERP-системы, Malware, sap, Вирусы (и антивирусы), информационная безопасность, метки: Malware, sap

Несколько недель назад российская антивирусная компания Доктор Веб обнаружила необычный банковский троян. Основная задача вируса получать аутентификационные данные для доступа к банковским счетам жертв, поэтому его отнесли к семейству «Trojan.Ibank». Необычная находка была сделаны в коде вируса, в котором обнаружены модули поиска клиентов SAP-систем. Внедрив подобный троян на систему с SAP-клиентом злоумышленник может получить более «вкусные» данные нежели банковские учетки жертвы, а именно пароли доступа к SAP и IP-адреса серверов этих систем.

Получив доступ к SAP злоумышленник может (в зависимости от уровня скомпрометированной учетки) осуществить доступ практически ко всем ресурсам компании, он может украсть коммерческие секреты, информацию о сотрудниках, клиентах, поставщиках, ценах. Он может вывести деньги из компании путем создания и утверждения транзакций платежей или изменении банковских счетов существующих клиентов, подставив вместо них свои. В конце концов, он может организовать DoS-атаку против SAP-серверов компании и тем самым попытаться сорвать ее бизнес-операций и нанести финансовый ущерб.

Читать полностью »

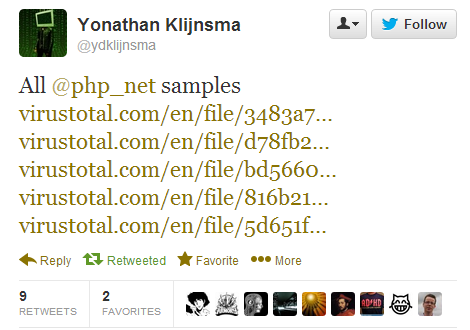

php.net скомпрометирован

2013-10-25 в 7:54, admin, рубрики: Malware, php, Блог компании ESET NOD32, информационная безопасность, метки: MalwareНесколько часов назад стало известно, что известный веб-сайт для разработчиков PHP — php.net скомпрометирован вредоносным содержимым (JavaScript) и осуществляет доставку вредоносного ПО для пользователей через набор эксплойтов.

We are continuing to work through the repercussions of the php.net malware issue described in a news post earlier today. As part of this, the php.net systems team have audited every server operated by php.net, and have found that two servers were compromised: the server which hosted the www.php.net, static.php.net and git.php.net domains, and was previously suspected based on the JavaScript malware, and the server hosting bugs.php.net. The method by which these servers were compromised is unknown at this time.

One of our research tools flagged php.net as distributing malware. The site appears to have been compromised and had some of its javascript altered to exploit vulnerable systems visiting the website, instead of ad network vector that we typically see in more popular sites.

Менеджер загрузок Xunlei используется для скрытой установки приложений Android

2013-10-15 в 9:35, admin, рубрики: download manager, Malware, Блог компании ESET NOD32, Вирусы (и антивирусы), метки: download manager, MalwareВ этом посте мы публикуем информацию о потенциально нежелательном ПО (Potentially Unwanted Application, PUA), компоненты которого обнаруживаются ESET как Win32/Kankan. Эти компоненты реализованы в менеджере загрузок Xunlei. Мы обратили внимание на это ПО из-за следующих интересных особенностей:

- Для обеспечения своей скрытности и выживаемости в системе это ПО регистрирует один из своих компонентов как плагин для Microsoft Office.

- Обнаруженный вредоносный код осуществляет установку приложений для устройств под управлением Android, которые подключены к компьютеру через USB, без ведома пользователя.

- Win32/Kankan содержит код для обнаружения специальных системных инструментов, которые анализируют его поведение в системе.

- Файлы Xunlei, которые содержат этот вредоносный код, подписаны цифровой подписью, принадлежащей китайской компании Xunlei Networking Technologies (разработчик Xunlei).

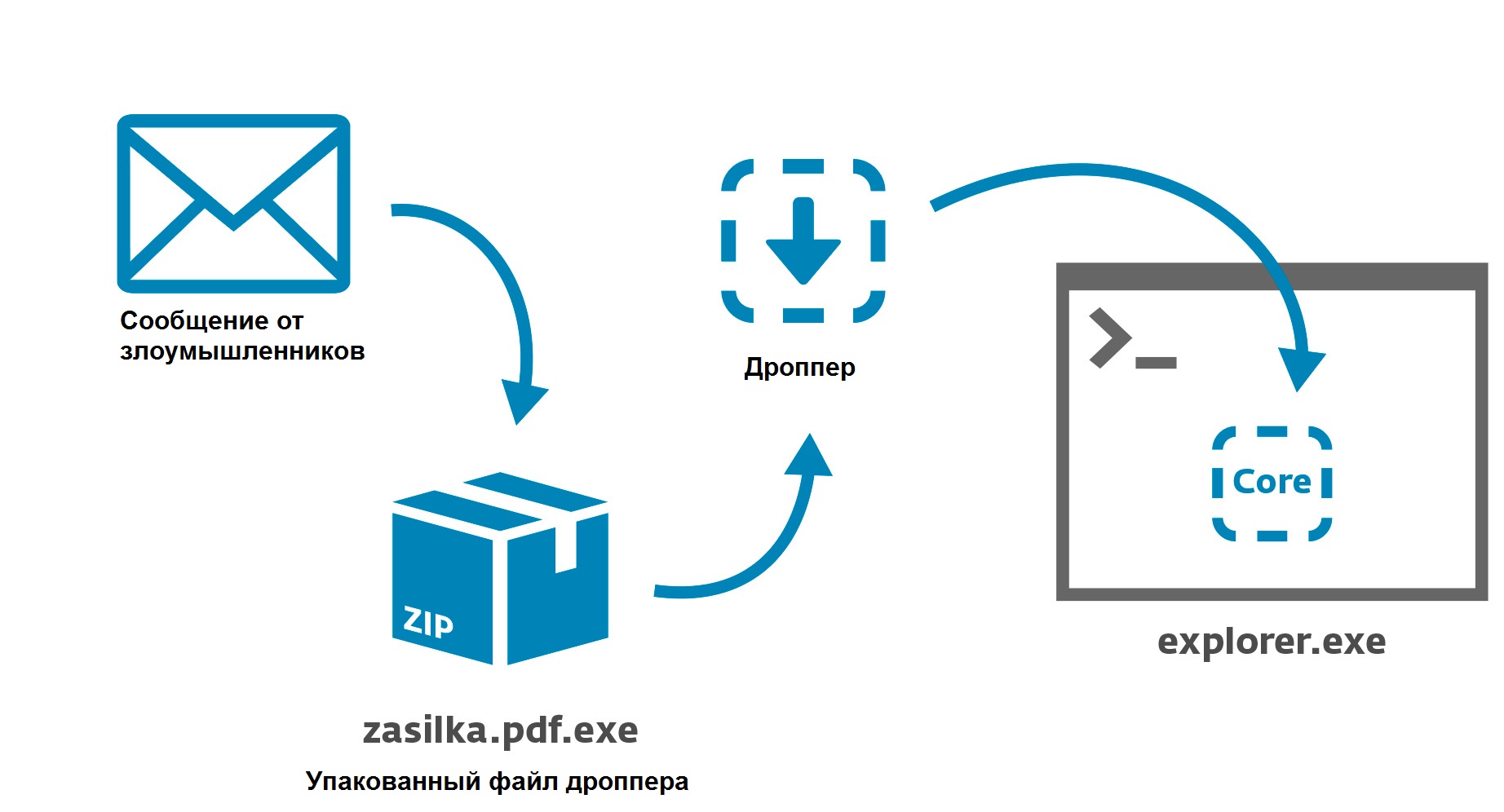

Банковский троян Hesperbot – детальный анализ

2013-09-12 в 6:01, admin, рубрики: banking trojan, cybercrime, hesperbot, Malware, trojan, Блог компании ESET NOD32, Вирусы (и антивирусы), метки: banking trojan, cybercrime, hesperbot, Malware, trojanМы уже писали про Hesperbot, эта угроза представляет из себя новое банковское вредоносное ПО и имеет модульную архитектуру. Злоумышленники использовали его для проведения атак на пользователей различных стран, включая Турцию, Чехию, Португалию и Великобританию. Основной целью атак было похищение конфиденциальных данных онлайн-банкинга пользователей и установка мобильного компонента вредоносного кода на устройства под управлением Symbian, Android, Blackberry. Киберпреступники использовали убедительную схему фишинга для заманивания пользователей на вредоносные ссылки, что делало их подход еще более практичным.

Компрометация пользователя происходит при переходе по вредоносной ссылке. Ниже показана схема, используемая злоумышленниками.

Рис. Схема компрометации пользователя.

Ноль без палочки?

2013-09-11 в 10:02, admin, рубрики: Malware, zeroaccess, Вирусы (и антивирусы), метки: Malware, zeroaccessОпубликовано в журнале Хакер #171 (апрель 2013)

Со временем некоторые вредоносные программы становятся своеобразными брендами в среде киберандеграунда. Как правило, они имеют широкое распространение по сравнению с другими вредоносами и используют различные технологичные фишки. К таковым можно отнести семейства Sality, Conficker, Waledac, Zeus, TDL и множество других. Как бы ни боролись с такими угрозами антивирусные компании, как говорится — иногда они возвращаются. В логичности использования раскрученного имени злоумышленникам не откажешь. Разбирая функционал очередной «зверушки», невольно задаешь себе вопрос — а когда это все началось? И выясняется, что и ни год, и ни два назад. Об одном таком семействе и будет рассказано далее.

Читать полностью »