Представляю на ваш суд сей небольшой сервис — TellYouLater.com. Сервису всего несколько месяцев, но он уже умеет так зашифровать сообщение, что никто не сможет его прочитать до заданного момента времени. Собственно, только это сервис и умеет.

Вот пример саморасшифровывающегося сообщения: http://goo.gl/YdIzI (QR рядом это оно же).

Читать полностью »

Метка «криптография» - 8

Шифруем сообщения до заданного времени

2012-05-14 в 11:50, admin, рубрики: защита информации, информационная безопасность, криптография, шифрование, метки: защита информации, криптография, шифрованиеYubiHSM – безопасное хранение криптографических ключей

2012-05-04 в 3:25, admin, рубрики: yubico, аутентификация, защита информации, информационная безопасность, криптография, метки: yubico, аутентификация, защита информации, криптографияYubiHSM от компании Yubico – это недорогой и простой в использовании аппаратный модуль безопасности (HSM), разработанный для защиты ключей (включая криптографические ключи и пароли) на аутентификационных серверах.

Анализ хеш функций для повышения криптостойкости алгоритмов

2012-04-30 в 19:40, admin, рубрики: безопасность, информационная безопасность, криптография, хеш, метки: безопасность, криптография, хеш Хеш-функция—преобразование текста произвольной длинны в текст фиксированной длинны.

H=hash(P);

P—пароль ( открытый текст), длинна P от 0 до бесконечности;

H—хеш-значение (хешированный текст), длинна H=N бит (при условии что функция hash возвращает хеш-значение длинной N бит).

Хеш-функция используется в любом алгоритме шифрования. Ее функция заключается в следующем—при вводе пользователем пароля произвольной длинны, хеш-функция преобразует этот пароль в хеш-значение фиксированной длинны (ключ).

Читать полностью »

ЭЦП в браузере: проблемы, решения, личный опыт

2012-04-23 в 10:56, admin, рубрики: crypto, java, openssl, stunnel, web-разработка, гост, информационная безопасность, криптография, Песочница, плагины, электронная подпись, эцп, метки: crypto, java, openssl, stunnel, web-разработка, гост, информационная безопасность, криптография, плагины, электронная подпись, эцп

Те, кто хоть раз сталкивался с необходимостью реализовать электронную цифровую подпись в браузере, хорошо знают, какая это головная боль для разработчика, и особенно для веб-разработчика, который успел привыкнуть к открытым стандартам, правилу, что его ПО одинаково хорошо работает во всех браузерах и ему все равно, какая ось стоит у пользователя, ну и прочим прелестям веба.

На самом деле сегодня ситуация с ЭЦП в браузере все же не так печальна как еще несколько лет назад, но она все же далека от идеала. Тема эта также несколько раз поднималась на хабре, например, здесь и здесь.

Под катом рассказ о самой проблеме, о том, как эту проблему можно решить, о том, как я ее решал, а также личные впечатления о том, как обстоят дела с ЭЦП в Беларуси.

Читать полностью »

Анализ альтернативного представления данных в задачах защиты информации

2012-04-16 в 12:23, admin, рубрики: алгоритм, Алгоритмы, криптография, метки: алгоритм, криптографияВ данной статье рассмотрены методы создания криптографических алгоритмов на основе SP-сетей. Приведены требования к криптографическим алгоритмам. Предложен метод для блочного шифрования данных на основе геометрического представления данных.

Искусство криптографии

2012-04-15 в 6:13, admin, рубрики: криптография, Песочница, шифрование, метки: криптография, цвет, шифрование

Мне всегда была интересна наука криптография. Еще в раннем возрасте я любил журналы для детей, в которых был дан русский алфавит, в котором под каждой буквой был ее зашифрованный вид, и после этого нужно было отгадать некий зашифрованный текст, используя этот алфавит. Какую радость приносили мне такие головоломки, я думаю, многие из вас их до сих пор помнят.

В этой статье я не буду описывать известные методы шифрования информации. Тут мы поговорим о цвете!

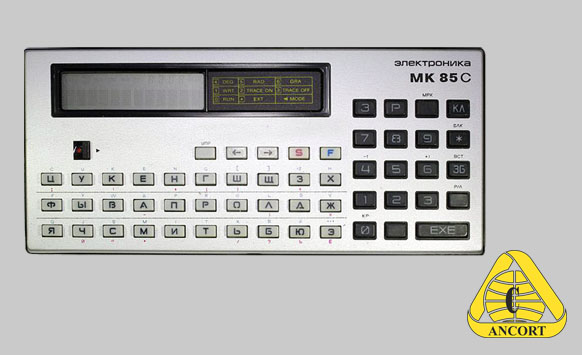

Электроника МК-85 и защита информации — продолжение истории

2012-04-06 в 7:18, admin, рубрики: cebit 2012, stealthphone, анкорт, Блог компании Анкорт, защита информации, информационная безопасность, криптография, микрокомпьютер, смартфон, шифрование, метки: cebit 2012, stealthphone, анкорт, защита информации, криптография, микрокомпьютер, смартфон, шифрованиеКто-то наверняка помнит советский микрокомпьютер Электроника МК-85/85М, но немногие знают, что существовали ещё две разновидности устройства: МК-85Б — Банковский — для шифровки кода подтверждения достоверности (КПД) для авизо Центральным банком (ЦБ) РФ, и МК-85С — Crypto — для других криптографических задач. Применялись они на всей территории Российской Федерации — ЦБ, Министерством обороны, в МВД и пограничных войсках. Разработаны устройства были в 1990-1991 году НПМГП «Анкорт» и изготавливались на заводе «Ангстрем» в городе Зеленоград.

С того момента прошло более 20 лет и мы сильно изменились, но не изменили себе. Мы всё ещё занимаемся разработкой и производством шифровальной техники и в этом году представим наше новое детище, портативный шифратор нового поколения StealthPhone — о нём можно будет прочитать в том числе и в этом блоге.

Читать полностью »

0day/текила/криптография

2012-04-05 в 13:41, admin, рубрики: apt, Malware, Блог компании Positive Technologies, информационная безопасность, криптография, уязвимости, метки: apt, Malware, криптография, уязвимости  На прошлой неделе прошла конференция «РусКрипто». Насколько я знаю, это старейшая из ныне здравствующих конференций по информационной безопасности.

На прошлой неделе прошла конференция «РусКрипто». Насколько я знаю, это старейшая из ныне здравствующих конференций по информационной безопасности.

Несмотря на почетный возраст, конференция живет и развивается, за что огромное спасибо организаторам: Ассоциации «РусКрипто» и АИС. В свое время именно на этой площадке я обкатывал свои идеи, которые позже привели к появлению Positive Hack Days. Именно тут прошел первый масштабный CTF под руководством Дмитрия Евтеева. В общем, отношение к «РусКрипто» у меня крайне теплое и в некоторой степени даже ностальгическое.

В этом году конференция проходила на площадке загородного отеля «Солнечный». Кстати, на веб-сайте отеля уютно расположилась mobile malware – расценил это как тест на профпригодность =) Читать полностью »

На пути к Skein: просто и понятно про Blowfish

2012-03-21 в 1:05, admin, рубрики: blowfish, bruce schneier, Алгоритмы, защита информации, информационная безопасность, криптография, метки: blowfish, bruce schneier, защита информации, криптография  «От желудка иглобрюхих рыб отходят мешковидные выросты. При появлении опасности они наполняются водой или воздухом, из-за чего рыба становится похожой на раздувшийся шар

«От желудка иглобрюхих рыб отходят мешковидные выросты. При появлении опасности они наполняются водой или воздухом, из-за чего рыба становится похожой на раздувшийся шар

с торчащими шипиками. Шарообразное состояние делает рыб практически неуязвимыми. Если всё же достаточно крупный хищник попытается проглотить такой шар, то он застревает

в глотке у хищника, который впоследствии умирает»

К концу 1993 года в мире криптографии возникла очень неловкая ситуация. Алгоритм симметричного шифрования DES, со своим слабеньким 56-битным ключом, был близок к фиаско, а существующие на тот момент альтернативные варианты, такие как Khufu, REDOC II, IDEA были защищены патентами и не доступны для свободного использования. Алгоритмы RC2 и RC4, разработанные в то время компанией RSA Security, также требовали проведение процедуры лицензирования. И в целом, индустрия криптографии в рамках государственных организаций и крупных корпораций была обращена в сторону использования секретных алгоритмов, таких как Skipjack.

Возник определенный ваккум. Необходим был алгоритм шифрования, более криптостойкий нежели отмирающий DES, и в то же время без каких-либо ограничений на право своего использования.

И он появился.

Читать полностью »

Шустрый 128-битный LFSR (MMX required)

2012-03-16 в 11:19, admin, рубрики: Алгоритмы, генератор случайных чисел, защита информации, криптография, метки: генератор случайных чисел, защита информации, криптографияСлучайные числа — темная лошадка обеспечения механизмов безопасности в цифровой среде. Незаслуженно оставаясь в тени криптографических примитивов, они в то же время являются ключевым элементом для генерации сессионных ключей, применяются в численных методах Монте-Карло, в имитационном моделировании и даже для проверки теорий формирования циклонов!

При этом от качества реализации самого генератора псевдослучайных чисел зависит и качество результирующей последовательности. Как говорится: «генерация случайных чисел слишком важна, чтобы оставлять её на волю случая».

.png)

Вариантов реализации генератора псевдослучайных чисел достаточно много: Yarrow, использующий традиционные криптопримитивы, такие как AES-256, SHA-1, MD5; интерфейс CryptoAPI от Microsoft; экзотичные Chaos и PRAND и другие.

Но цель этой заметки иная. Здесь я хочу рассмотреть особенность практической реализации одного весьма популярного генератора псевдослучайных чисел, широко используемого к примеру в Unix среде в псевдоустройстве /dev/random, а также в электронике и при создании потоковых шифров. Речь пойдёт об LFSR (Linear Feedback Shift Register).

Дело в том, что есть мнение, будто в случае использования плотных многочленов, состояния регистра LFSR очень медленно просчитываются. Но как мне видится, зачастую проблема не в самом алгоритме (хотя и он конечно не идеал), а в его реализации.

Читать полностью »