Какой человек не любит халявы? Практически все ее просто обожают, и я не исключение. И вдохновленный статьей Взломать Wi-Fi за 10 часов, я достал из недр харда BT5, скачанный ранее, и записал его на болванку. Результат не заставил себя ждать, и первый пароль был получен на следующее утро. И понеслась...Читать полностью »

Метка «информационная безопасность» - 19

Взломать Wi-Fi за… 3 секунды

2012-09-27 в 19:48, admin, рубрики: информационная безопасность, Песочница, метки: информационная безопасностьИспользование криптографических функций, реализованных на аппаратном токене в web-приложениях

2012-09-27 в 13:02, admin, рубрики: Веб-разработка, информационная безопасность, Песочница, метки: Веб-разработка, информационная безопасностьМне долгое время не давала покоя проблема использования в web-приложениях криптографических функций (хеш, эцп, шифрование и т.д) без использования на клиентском месте различного дополнительного софта. Все решения, которые мне встречались, тем или иным способом требовали установки различных плагинов, криптопровайдеров и другого сопутствующего программного обеспечения.

Я же хочу изложить свой взгляд на решение вопроса использования криптографических преобразований в web-приложениях.

Читать полностью »

История одного стартапа в области информационной безопасности

2012-09-27 в 8:04, admin, рубрики: Блог компании «Digitalsecuritylab», информационная безопасность, киберпреступность, стартапы, метки: информационная безопасность, киберпреступность, стартапы  Всем привет! Наша компания – это стартап в области информационной безопасности DigitalSecurityLab и с сегодняшнего дня мы открываем свой блог на Хабре. В своем первом хабратопике мы хотели бы рассказать о том, каково это – запуск новой компании в сфере безопасности в России, и как это делали мы.Читать полностью »

Всем привет! Наша компания – это стартап в области информационной безопасности DigitalSecurityLab и с сегодняшнего дня мы открываем свой блог на Хабре. В своем первом хабратопике мы хотели бы рассказать о том, каково это – запуск новой компании в сфере безопасности в России, и как это делали мы.Читать полностью »

Поговорим о безопасности на Yet Another Conference

2012-09-25 в 10:57, admin, рубрики: BYOD, SSL, YaC, Yandex, информационная безопасность, метки: BYOD, SSL, YaC, Yandex, информационная безопасность1 октября в Москве пройдет традиционная конференция Яндекса, Yet Another Conference: events.yandex.ru/events/yac/2012/

Проходящая в рамках конференции секция «Информационная безопасность» в этому году была существенно увеличена и расширена. Мы уверены, на ней будет интересно всем, кто занимается вопросами ИБ.

Технари-практики смогут узнать о новейших методах распространения и детектирования malware, которые распространяются через браузеры пользователей. Послушать про актуальные исследования по обнаружению и анализу ботнетов, которыми занимаются известный специалист по сетевой безопасности Федор Ярочкин и независимый исследователь Владимир Кропотов.

Что такое системы управления уязвимостями на примере сервиса QualysGuard

2012-09-21 в 4:46, admin, рубрики: аудит безопасности, информационная безопасность, Песочница, системное администрирование, сканер уязвимостей, метки: аудит безопасности, информационная безопасность, сканер уязвимостейПочему я решил написать этот текст.

Моя профессиональная деятельность связана развитием каналов продаж и поэтому мне приходится часто знакомиться с решениями ИБ и ИТ в живую, чтобы прочувствовать их. Я решил написать о сервисе управления уязвимостями QulysGuard по причине того, что в русскоязычном интернете информации для понимание что это такое минимум. А сервис интересный и для российского рынка все ещё новый.

С причинами необходимости управления уязвимостями можно познакомиться по ссылке penetrationtest.ru/uslugi-i-resheniya/preventivnoe-snizhenie-riskov/, на курсах обучения CSO и прочитав книгу Vulnerability Management by Park Foreman. Это понимание только начинает осознаваться в России и странах СНГ, но этому не стоит удивляться.

Читать полностью »

Stripe CTF — разбор уязвимости алгоритма SHA-1

2012-09-18 в 7:52, admin, рубрики: capture the flag, sha1, Алгоритмы, информационная безопасность, уязвимости, хэширование, метки: capture the flag, sha1, информационная безопасность, уязвимости, хэшированиеКогда на хабре был опубликован пост о том, что компания Stripe проводит конкурс Capture the Flag, я незамедлительно зарегистрировался как участник.

Каждый из девяти уровней представлял собой задачу по взлому системы и получению пароля к следующему уровню. Пароли могли храниться как в базах и файлах, так и в памяти. К слову, весь код был открыт, поэтому задачи сводились к анализу кода на уязвимости, тыкаться вслепую не нужно было.

Уровни с 0-го по 6-й не представляли особого труда — стандартные SQL- и JavaScript-инъекции, загрузка на сервер PHP-скрипта вместо картинки и т.п.

А вот 7-й уровень заставить меня поломать голову…

Читать полностью »

Методика аудита ИБ

2012-09-18 в 4:47, admin, рубрики: аудит безопасности, информационная безопасность, Песочница, метки: аудит безопасности, информационная безопасность Как определить степень защищенности системы (объекта информатизации)?

Сегодня существует два наиболее распространенных типа аудита ИБ: первый – оценка соответствия требованиям стандартов (compliance) и второй – моделирование угроз и оценка рисков.

Оба типа имеют недостатки, результатом которых может стать некорректная оценка. В первом случае мы проверяем соответствие нашей системы требованиям, предъявляемым к широкому кругу систем. Эти требования не могут учитывать специфику конкретной системы, и поэтому существует вероятность наличия излишних требований или недостатка необходимых. Во втором случае результат зависит только от квалификации и осведомленности аудитора.

Под катом описана методика аудита ИБ, минимизирующая эти недостатки.

Читать полностью »

Google Inc. приобретает VirusTotal

2012-09-07 в 21:25, admin, рубрики: Google, google safebrowsing, virustotal, вирусы, Вирусы (и антивирусы), вредоносное ПО, информационная безопасность, трояны, фишинг, метки: Google, google safebrowsing, virustotal, вирусы, вредоносное ПО, информационная безопасность, трояны, фишинг Известный сервис, агрегирующий определения вирусов и другого вредоносного ПО от компаний, занимающихся информационной безопасностью, стал «дочкой» корпорации Google. Руководство VirusTotal уже заявило, что сервис продолжит работать в обычном режиме и будет выполнять все существующие договоренности, а также сохранит относительную автономность от Google. Тем не менее, ожидается переход в облачную инфраструктуру поискового гиганта для увеличения скорости работы сервиса.

Читать полностью »

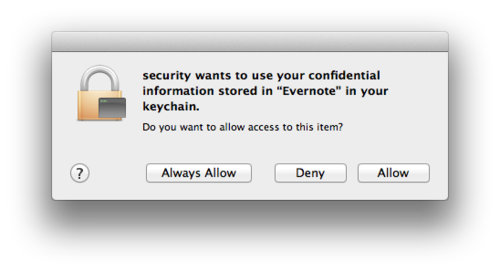

Выделение паролей в MAC OS X

2012-09-07 в 5:22, admin, рубрики: keychain, mac os x, Malware, Блог компании «Group-IB», вредоносное ПО, информационная безопасность, пароли, метки: keychain, mac os x, Malware, вредоносное ПО, информационная безопасность, пароли Финский исследователь Juuso Salonen опубликовал специальную утилиту (http://juusosalonen.com/post/30923743427/breaking-into-the-os-x-keychain), назначение которой заключается в выделении паролей из подсистемы управления парольной информации Keychain. Keychaindump уже привлекала внимание исследователей, которые убеждены, что подобный подход можно успешно использовать при разработке вредоносного кода под MAC OS X.

Впервые, она была представлена в MAC OS 8.6. Keychain хранит различные типы парольной информации (формы к WEB-сайтам, FTP, SSH-аккаунты, доступ к сетевым «шарам», беспроводным сетям, цифровые сертификаты).

Файлы Keychain хранятся в ~/Library/Keychains/, /Library/Keychains/, и /Network/Library/Keychains/ соответственно. «login», файл Keychain по-умолчанию, разблокировывается сразу же после успешного логина пользователя в систему со своим пользовательским паролем. Тем не менее, реальный пароль к нему может и не отличаться от того, что используется пользователем. При этом не разрешено устанавливать нулевой пароль, автоматическая блокировка осуществляется с течением времени при беспользовании системой.

Как только пользователь разлочил keychain, пароль превращается в 24-байтовй «master key» и хранится в сегменте памти процесса «securityd». Путем отдельного исследования, была выявлена конкретная хранимая структура в области памяти, которая указывает на «master key». Она содержит поле размером в 8 байт с соответствующим значением «0x18» (24 в HEX'е).

Читать полностью »

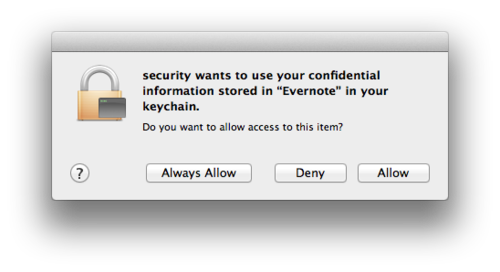

Выделение паролей в MAC OS X — эволюция malware?

2012-09-07 в 5:22, admin, рубрики: keychain, mac os x, Malware, Блог компании «Group-IB», вредоносное ПО, информационная безопасность, пароли, метки: keychain, mac os x, Malware, вредоносное ПО, информационная безопасность, пароли Финский исследователь Juuso Salonen опубликовал специальную утилиту (http://juusosalonen.com/post/30923743427/breaking-into-the-os-x-keychain), назначение которой заключается в выделении паролей из подсистемы управления парольной информации Keychain. Keychaindump уже привлекала внимание исследователей, которые убеждены, что подобный подход можно успешно использовать при разработке вредоносного кода под MAC OS X.

Впервые, она была представлена в MAC OS 8.6. Keychain хранит различные типы парольной информации (формы к WEB-сайтам, FTP, SSH-аккаунты, доступ к сетевым «шарам», беспроводным сетям, цифровые сертификаты).

Файлы Keychain хранятся в ~/Library/Keychains/, /Library/Keychains/, и /Network/Library/Keychains/ соответственно. «login», файл Keychain по-умолчанию, разблокировывается сразу же после успешного логина пользователя в систему со своим пользовательским паролем. Тем не менее, реальный пароль к нему может и не отличаться от того, что используется пользователем. При этом не разрешено устанавливать нулевой пароль, автоматическая блокировка осуществляется с течением времени при беспользовании системой.

Как только пользователь разлочил keychain, пароль превращается в 24-байтовй «master key» и хранится в сегменте памти процесса «securityd». Путем отдельного исследования, была выявлена конкретная хранимая структура в области памяти, которая указывает на «master key». Она содержит поле размером в 8 байт с соответствующим значением «0x18» (24 в HEX'е).

Читать полностью »