На Хабре было уже много статей на тему классического ARP спуфинга, однако все они были похожи тем, что для полноценного перехвата трафика надо было подменять ARP записи у двух машин. Как правило, это жертва и ее шлюз по умолчанию. Однако, идея спуфить шлюз не всегда хороша. Он вполне может иметь на борту детектор атак, который в два счета доложит админу что сеть ломают и халява кончится не начавшись. В данной статье будет рассмотрен метод перехвата трафика, при котором атака производится только на хост-жертву. Как обычно в таких случаях, статья чисто для ознакомления, использование во вред карается по закону и т.д.

Под катом много букв.

Метка «arp-spoofing»

Еще один способ перехвата трафика через ARP Spoofing

2014-06-18 в 13:39, admin, рубрики: arp-spoofing, iproute2, iptables, linux, информационная безопасность, метки: arp-spoofing, iproute2, iptables, linuxПостроение провайдерской сети на коммутаторах Cisco с использованием Option 82 и Dynamic ARP Inspection

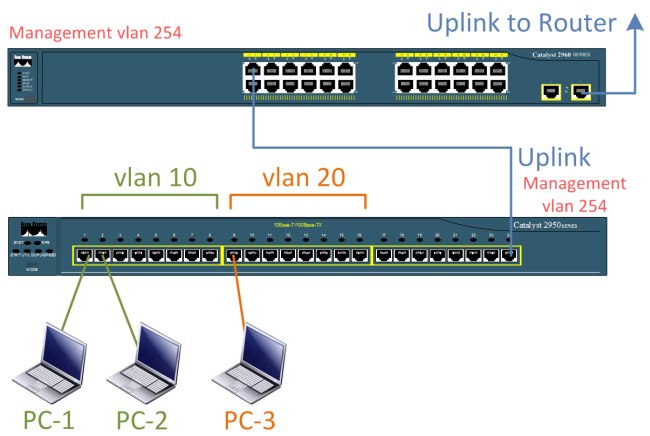

2013-09-02 в 21:14, admin, рубрики: Cisco, dhcp, dhcp-relay, ит-инфраструктура, Сетевые технологии, метки: arp-spoofing, Cisco, dhcp, dhcp-relayПролог

На хабре было довольно много топиков, описывающих те или иные варианты построения провайдерских сетей, в том числе и с использованием указанных в заголовке технологий. Отчасти они помогли мне в решении своей задачи, но многое пришлось копать самому. Хочу поделиться тем, что получилось и попытаться сэкономить время последователям.

Итак, постоновка задачи:

Необходимо организовать сеть, максимально удобную для конечного пользователя, при этом также удобную (с точки зрения минимальной нагрузки на техподдержку) и безопасную (с точки зрения мошенничества) для оператора. К тому же сеть должна быть недорогой. Кто-то возразит, что Cisco и «недорого» — несовместимые понятия, однако для решения нашей задачи годятся и End of Life старички, которые можно приобрести по очень демократичным ценам.

Для обеспечения удобства пользователя были отброшены следующие варианты:

- статическое назначение ip-адресов — неудобно для пользователя, адрес нужно где-то записывать, потерявшие адрес пользователи названивают в техподдержку

- dhcp с привязкой по mac-адресу — неудобно для пользователя, при смене устройства нужно перерегистрировать его у провайдера или менять на нем mac.

- всевозможные виды туннелей, в основном pptp — требует настройки у клиента, забытые логины и пароли

Из всех рассмотренных вариантов для пользователя наиболее удобен вариант с DHCP, но для провайдера есть ряд сложностей:

Привязка по mac неудобна, так как придется перерегистрировать новые mac-адреса. Аутентификация пользователя в биллинге только по ip-адресу тоже на первый взгляд кажется ненадежной, хитрый пользователь может поставить себе вручную ip-адрес соседа и внести смуту. Однако решение есть и строится оно на технологиях из заголовка статьи — option 82 и dynamic arp inspection

Кому интересно решение — прошу под кат

Читать полностью »

Атака канального уровня ARP-spoofing и как защитить коммутатор Cisco

2013-08-30 в 10:07, admin, рубрики: arp-poisoning, arp-spoofing, Cisco, информационная безопасность, Сетевые технологии, метки: arp-poisoning, arp-spoofing, Cisco Данная статья не является руководством для кулхацкеров. Все ниже написанное является частью изучения курса Cisco SECURE.

В данном материале я покажу как на практике провести атаку канального уровня на коммутатор Cisco, а также покажу как защитить свою сеть от этого. Для лабораторного стенда я использовал Cisco 881 и Catalyst 3750G.

Наверное все, кто сталкивался хоть немного с сетями знают, что такое протокол ARP.

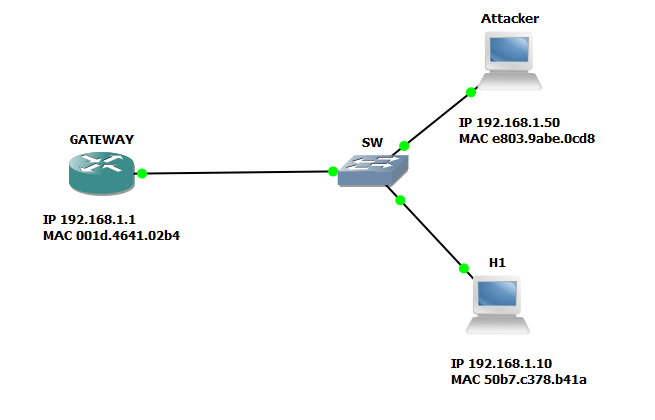

Вкратце напомню. Протокол ARP используется для преобразования IP-адреса в MAC-адрес. Рассмотрим такую топологию:

Обнаружение местоположения хоста в неуправляемой сети

2012-03-26 в 17:26, admin, рубрики: arp-spoofing, Песочница, метки: arp-spoofingЯ хочу продемонстрировать решение задачи, которое большинством «сетевиков» считается невозможной в принципе. Речь идет о вычислении физического местоположения хоста в неуправляемой сети. Под неуправляемой сетью подразумевается сеть на неуправляемых коммутаторах, а под определением местоположения — ответ:

«такой-то хост подключен к свичу, который находится здесь»

Войны в песочнице – Часть 3. ARP-Spoofing, бесполезность фильтрации по MAC-адресу и опасность установки неподписанного ПО

2012-03-21 в 12:39, admin, рубрики: arp, arp-spoofing, mitm, proxy, twisted, информационная безопасность, метки: arp, arp-spoofing, mitm, proxy, twisted

Прошло чуть более года с момента публикации предыдущих статей (1, 2), и только недавно обстоятельства сложились так, что у меня появился повод для проведения новой атаки.

В этот раз физического доступа к сетевой инфраструктуре нет. Есть лишь ноутбук с доступом в интернет по Wi-Fi. Жертва – сосед по общежитию — подключена к другой точке доступа (DIR-320) по Ethernet, но пароль для подключения к точке известен почти всем, т.к. её хозяин предпочитает использовать в качестве средства разграничения доступа фильтрацию по MAC-адресам, добавляя и удаляя адреса из базы по мере необходимости. Моего MAC-адреса в списке разрешенных нет.

Ок, подключаемся, делаем несколько тестов, и видим, что фильтрация MAC-адресов происходит только на сетевом уровне, то есть точка доступа не отказывается:

- пересылать мои фреймы в Ethernet сегмент, и доставлять ответы

- отвечать на ARP-запросы и принимать ARP-ответы

Единственное что точка доступа отказывается делать, так это взаимодействовать с чужаком на сетевом уровне, то есть IP-адрес она мне через DHCP не выдаёт, пропинговать её нельзя и в интернет через неё тоже не выйти.

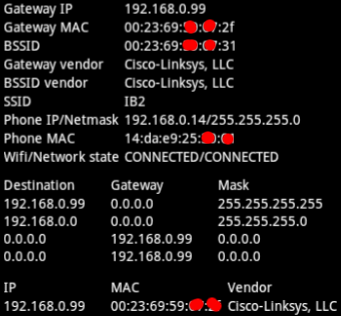

Боевое тестирование Wifi Protector: защищаем ARP-таблицу

2012-03-19 в 19:05, admin, рубрики: android, arp, arp-spoofing, защита, информационная безопасность, Сетевые технологии, спуфинг, метки: arp, arp-spoofing, защита, спуфинг  Не так давно я проводил сравнительный тест программ, предотвращающих атаку на ARP-таблицу. Тогда некоторые пользователи пожелали, чтобы я провёл тестирование программы Wifi Protector, не попавшей в мой обзор.

Не так давно я проводил сравнительный тест программ, предотвращающих атаку на ARP-таблицу. Тогда некоторые пользователи пожелали, чтобы я провёл тестирование программы Wifi Protector, не попавшей в мой обзор.

Наконец, у меня дошли руки и до неё.

Об успешности атаки можно было судить через саму программку.

Тестирование происходило абсолютно также, как и в предыдущем случае

Сравнительный тест программ, предотвращающих атаку на ARP-таблицу

2012-03-10 в 19:38, admin, рубрики: arp, arp-spoofing, защита, спуфинг, метки: arp, arp-spoofing, защита, спуфингНе так давно большой интерес (1, 2) вызвала программа DroidSheep, перехватывающая аккаунты пользователей он-лайн сервисов, которые пользуются ими через общедоступный Wi-Fi. На исконно русский вопрос: «что делать?» кто-то предложит воспользоваться программами для защиты от подобного рода атак, написанными под Андроид. Вот их я и решил протестировать.

А тестировал я её давно (ещё в 2008 году) написанной мною программкой ARPBuilder, которая создавалась для проверки уязвимости различных МСЭ к ARP-спуфингЧитать полностью »

Android / Перехват сессий в беспроводных сетях

2012-03-01 в 14:22, admin, рубрики: arp-spoofing, man in the middle, mitm, человек посередине, метки: android, arp-spoofing, man in the middle, mitm, человек посерединеНа хабре уже была статья о Перехвате аккаунтов пользователей в Wi-Fi-сетях с Android используя утилитку DroidSheep (небольшой русский howto для ленивых).

Используя эту программу, я столкнулся с вопросом: как бы мне сохранить перехваченные сессии? DroidSheep позволяет отправлять на почту перехваченные сессии. Но это очень неудобно для меня. Я бы хотел сохранять сессии в привычном для меня pcap формате для дальнейшего анализа на стационарном компьютере через WireShark (или через егоЧитать полностью »