Сейчас для бОльшей части пользователей уже не является секретом то, что любой компьютер состоит не только из «тиливизера» и «процессора», коим называли системный блок, но в нем укомплектовано приличное количество устройств, о которых для полноценного функционирования просто обязана знать операционная система. Более продвинутые пользователи также знают и о том, что, начиная с 90-х годов минувшего столетия, мир впервые узнал о таком ассоциируемом с Windows-системами понятии, как Plug and Play или, проще говоря, о PnP, что представляет собой технологию, позволяющую операционной системе автоматически выполнять некоторые конфигурационные настройки для подключенных устройств. Ну а для появления дополнительных возможностей и корректной работы подключенных устройств, конечно, следует устанавливать драйверы, разработанные производителями комплектующих. В свою очередь, такие драйверы администраторы могут устанавливать на целевые компьютеры различными методами: могут самостоятельно бегать по компьютерам с компакт- или DVD-дисками и инсталлировать такие драйверы; могут разместить их в общедоступной папке на файловых серверах и инсталлировать их при помощи скриптов; интегрировать драйверы в операционные системы при помощи таких средств, как Windows ADK; устанавливать драйверы при помощи Microsoft System Center Configuration Manager, а также многими другими методами. Но, по большому счету, данная статья не об этом.

Сейчас для бОльшей части пользователей уже не является секретом то, что любой компьютер состоит не только из «тиливизера» и «процессора», коим называли системный блок, но в нем укомплектовано приличное количество устройств, о которых для полноценного функционирования просто обязана знать операционная система. Более продвинутые пользователи также знают и о том, что, начиная с 90-х годов минувшего столетия, мир впервые узнал о таком ассоциируемом с Windows-системами понятии, как Plug and Play или, проще говоря, о PnP, что представляет собой технологию, позволяющую операционной системе автоматически выполнять некоторые конфигурационные настройки для подключенных устройств. Ну а для появления дополнительных возможностей и корректной работы подключенных устройств, конечно, следует устанавливать драйверы, разработанные производителями комплектующих. В свою очередь, такие драйверы администраторы могут устанавливать на целевые компьютеры различными методами: могут самостоятельно бегать по компьютерам с компакт- или DVD-дисками и инсталлировать такие драйверы; могут разместить их в общедоступной папке на файловых серверах и инсталлировать их при помощи скриптов; интегрировать драйверы в операционные системы при помощи таких средств, как Windows ADK; устанавливать драйверы при помощи Microsoft System Center Configuration Manager, а также многими другими методами. Но, по большому счету, данная статья не об этом.

Иногда могут возникнуть такие ситуации, когда вам попросту нужно будет отключить на том или ином компьютере определённое устройство или, наоборот, заставить пользователей работать с конкретными девайсами. Чтобы выполнить такие операции вместо пользователя, причем не отключая (или, наоборот, принудительно не включая) навсегда такое устройство, вы можете воспользоваться определенным элементом предпочтения групповой политики, о котором далее в этой статье и пойдет речь.

Читать полностью »

Метка «active directory» - 2

Работа с предпочтениями групповой политики: как прекратить использовать конкретные устройства

2013-12-20 в 7:07, admin, рубрики: active directory, microsoft, windows server 2012 r2, групповая политика, системное администрирование, метки: active directory, windows server 2012 r2, групповая политика[Акция] Подарки от Санты к Новому Году или перезимуем с Netwrix

2013-12-19 в 8:40, admin, рубрики: active directory, citrix, аудит active directory, аудит изменений, Блог компании NetWrix, системное администрирование, Софт, терминальные серверы, метки: active directory, citrix, аудит active directory, аудит изменений, терминальные серверы Привет всем обитателям хабра! Существует такая традиция – дарить подарки на Новый Год (а в России еще и на Старый Новый Год, если очень захочется).

![[Акция] Подарки от Санты к Новому Году или перезимуем с Netwrix [Акция] Подарки от Санты к Новому Году или перезимуем с Netwrix](https://www.pvsm.ru/images/-akciya-podarki-ot-santy-k-novomu-godu-ili-perezimuem-s-Netwrix.jpg)

Мы решили поддержать обычаи и поэтому дарим (да, бесплатно!) всем пользователям хабра – лицензию на продукты Netwrix:

– Netwrix Auditor – Active Directory (сроком на 3 месяца)

Контроль малейших изменений в AD, восстановление удаленных объектов и возврат нежелательных изменений

— Netwrix User Session Activity Video Reporter (сроком на 3 месяца).

Видеозапись терминальных сессий Citrix, контроль действий привилегированных пользователей на серверах и рабочих станциях

Скачать утилиты можно здесь и здесь.

Ключи и подробнее о функциях ПО — под катом.

Читать полностью »

Интеграция СДО Moodle и Microsoft Active Directory. Часть 1

2013-12-17 в 16:11, admin, рубрики: active directory, ldap, moodle, ит-инфраструктура, образование, системное администрирование, Учебный процесс в IT, метки: active directory, ldap, moodle, образование Ну что же, это мой первый пост в хабр-сообществе. В перспективе эта статья должна стать одной из статей в цикле рассказов о построении информационной инфраструктуры образовательного учреждения на базе Moodle, BigBlueButton, Microsoft Active Directory и Kaspersky Security Center.

Для тех, кто не знает, Moodle — это система дистанционного обучения, этакая CMS с уклоном на образование, про неё на хабре уже немало написано. В этой статье расскажу, как же полноценно связать её с базой пользователей, созданных в Microsoft Active Directory.Читать полностью »

Скрипт исправления даты установки пароля пользователя в AD

2013-12-12 в 11:34, admin, рубрики: active directory, password, powershell, user, системное администрирование, метки: active directory, password, powershell, user Всем привет!

Иногда возникает ситуация, когда надо пользователю изменить дату установки пароля в Active Directory. Представляю скрипт. Наверняка многим пригодится.

# Основной скрипт изменения даты установки пароля по файлу или по учетной записи пользователя.

# Автор Лужин Кирилл

# luzhin.kirill@yandex.ru

Add-PSSnapin Quest.ActiveRoles.ADManagement;

$gsFilename = "c:scriptpsset-ADUserPswDate.txt";

$giRows = (Get-Content -LiteralPath $gsFilename).Count;

$giX = 0;

$giMinimumSleep = 218;

$giMaximumSleep = 884;

$gtBeginDay = "08:00:00";

$gtEndDay = "19:00:00";

$today_date = Get-date -Format "dd.MM.yyyy";

function set-password($lsAccount) {

Set-QADUser $lsAccount -ObjectAttributes @{pwdLastSet=0} | Out-Null;

Set-QADUser $lsAccount -ObjectAttributes @{pwdLastSet=-1} | Out-Null;

}

function get-password($lsAccount) {

get-qaduser $lsAccount -IncludedProperties pwdLastSet | % {$lsPwdLastSet = $_.pwdLastSet;}

$lsPwdLastSet = $lsPwdLastSet.AddHours(3);

$lsPwdLastSetNorm = get-date -uformat '%d.%m.%Y %R' -Date $lsPwdLastSet;

return $lsPwdLastSetNorm;

}

function send-eMail($to,$toCc,$text="",$subject="Изменение даты установки пароля",$toBcc="admin3@domain.com") {

write-host "Кому: $to | тема: $subject | текст: $text";

$Enc = [Text.Encoding]::UTF8;

Send-MailMessage -to $to -from "admin1@domain.com" -Bcc $toBcc -Cc $toCc -subject $subject -smtpServer MAIL-SRV -BodyAsHtml $text -Encoding $Enc;

}

function get-sleepRandom($liMinimum, $liMaximum) {

$giSleep = Get-Random -minimum $liMinimum -maximum $liMaximum

# $giSleep = 30;

$giSleepS = $giSleep % 60;

$giSleepM = $giSleep - $giSleepS;

$giSleepM = $giSleepM / 60;

$gdFuture = (Get-Date).AddSeconds($giSleep);

write-host "Ждем"$giSleepM" минут "$giSleepS" секунд (будет выполнен "$gdFuture")...";

Start-Sleep -Seconds $giSleep

}

function isAtWork($ltBegin, $ltEnd) {

$lbAtWork = $FALSE;

$giDayOfWeek = (get-date).DayOfWeek.ToString('d');

if (($giDayOfWeek -gt 0) -and ($giDayOfWeek -lt 6)) {

$today_date_full = $today_date + " " + $ltBegin;

$today_date_full2 = $today_date + " " + $ltEnd;

write-host $today_date_full" - "$today_date_full2;

$a=[datetime]::parse($today_date_full);

$c=[datetime]::parse($today_date_full2);

$b = get-date;

if (($b -gt $a) -and ($b -lt $c)) {

write-host $b". Время позже 8:00 и раньше 19:00, пользователь может поменять пароль!";

$lbAtWork = $TRUE;

} else {

write-host "Время раньше 8:00 или позже 19:00, пользователь не может поменять пароль.";

}

} else {

write-host "Сегодня выходной, пользователя нет на работе.";

}

return $lbAtWork;

}

function update-password_wReport($lsAccount) {

write-host " ";

write-host "*"$lsAccount;

$gbAtWork = isAtWork $gtBeginDay $gtEndDay;

if ($gbAtWork) {

$gsPwdLastSet = get-password $lsAccount;

$lsText = "<tr><td style='border:1px solid RGB(200,200,200);'><strong>" + $lsAccount + "</strong></td><td style='border:1px solid RGB(200,200,200);'>" + $gsPwdLastSet + "</td>";

set-password $lsAccount;

$gsPwdLastSet = get-password $lsAccount;

$lsText = $lsText + "<td style='border:1px solid RGB(200,200,200);'>" + $gsPwdLastSet + "</td></tr>";

} else {

$lsText = "<tr><td style='border:1px solid RGB(200,200,200);'><strong>" + $lsAccount + "</strong></td><td style='border:1px solid RGB(200,200,200);'>Нет на работе</td><td style='border:1px solid RGB(200,200,200);'></td></tr>";

}

return $lsText;

}

$gsText = $gsText + "<table style='border-collapse:collapse; width:500px; font-family:Tahoma,Arial,Calibri;font-size:10pt;'>";

$gsText = $gsText + "<tr><td style='width:40%; border:1px solid RGB(200,200,200); text-align:center;'>Учетная запись</td>";

$gsText = $gsText + "<td style='width:130px; border:1px solid RGB(200,200,200); text-align:center;'>Было</td><td style='width:130px; border:1px solid RGB(200,200,200); text-align:center;'>Стало</td></tr>";

if ($ARGS[0] -ne $Null) {

$gsText = $gsText + (update-password_wReport $ARGS[0]);

} else {

Get-Content -LiteralPath $gsFilename |

% {

$gsText = $gsText + (update-password_wReport $_);

$giX = $giX + 1;

if ($giX -lt $giRows) {

get-sleepRandom $giMinimumSleep $giMaximumSleep;

}

}

}

$gsText = $gsText + "</table>";

if ($ARGS[1] -ne $Null) {

send-eMail $ARGS[1] "admin1@domain.com" $gsText;

} else {

send-eMail "admin1@domain.com" "admin2@domain.com" $gsText;

}

Под катом описание, использование и особенности.

Читать полностью »

Работа с предпочтениями групповой политики: взаимодействие с локальными учетными записями

2013-12-10 в 6:57, admin, рубрики: active directory, microsoft, windows server 2012 r2, групповая политика, системное администрирование, учетные записи, метки: active directory, windows server 2012 r2, групповая политика, учетные записи  Как вы знаете, такие расширения клиентской стороны технологии групповой политики, как элементы предпочтения, по сути, позволяют вам выполнять большинство различных сценариев, которые попросту невозможно реализовать при помощи административных шаблонов или же параметров безопасности. Ввиду того, что весь набор предпочтений групповой политики включает в себя 21 расширение клиентской стороны (включая неработающие элементы предпочтений приложений), можно прийти к выводу, что практически все те операции, которые решались средствами сценариев можно реализовать путем таких расширений CSE.

Как вы знаете, такие расширения клиентской стороны технологии групповой политики, как элементы предпочтения, по сути, позволяют вам выполнять большинство различных сценариев, которые попросту невозможно реализовать при помощи административных шаблонов или же параметров безопасности. Ввиду того, что весь набор предпочтений групповой политики включает в себя 21 расширение клиентской стороны (включая неработающие элементы предпочтений приложений), можно прийти к выводу, что практически все те операции, которые решались средствами сценариев можно реализовать путем таких расширений CSE.

Одно и таких расширений клиентской стороны позволяет вам управлять учетными записями пользователей и групп, которые можно найти на каждой машине еще при установке самой операционной системы. С такими учетными записями приходится сталкиваться не столь часто, но иногда могут возникнуть ситуации, когда вам придется выполнять некоторые операции по их обслуживанию, и знание того, по какому принципу следует выполнять такое обслуживание, будет как никогда кстати.

Вот как раз на таких учетных записях и сценариях по их обслуживанию мы с вами и остановимся в этой статье. Далее вы узнаете о том, какие бывают локальные учетные записи пользователей, кое-что узнаете об учетных записях групп, а также о том, каким образом можно управлять такими объектами при использовании функциональных возможностей групповой политики и элемента предпочтений «Локальные пользователи и группы». А начинать мы сейчас будем с

Читать полностью »

Динамический контроль доступа: работа с централизованными правилами и политиками доступа

2013-12-09 в 7:56, admin, рубрики: active directory, dynamic access control, microsoft, Windows Server 2012, системное администрирование, метки: active directory, dynamic access control, Windows Server 2012  Такая технология как динамический контроль доступа рассматривается в моих статьях уже достаточно давно, но, если честно, я еще не добрался даже до половины всех тем, которые мне хотелось бы рассмотреть. Но, тем не менее, эта статья позволит вам значительно лучше освоить данную технологию и узнать об очередном кирпичике, который крепится ко всему фундаменту динамического контроля доступа. Образно говоря, к такому кирпичику динамического контроля доступа можно отнести не что иное, как сам централизованный доступ. Центральный доступ, по своему существу, позволяет вам реализовать централизованный механизм соответствующих политик авторизации, благодаря которым вы сможете автоматизировать в своей компании «умное» распределение прав. Ведь если вы должным образом сгенерируете свои утверждения, распланируете и создадите все заточенные под ваш бизнес объекты свойств ресурсов, настроите требуемые списки свойств ресурсов и реализуете красивую и корректную классификацию, но допустите непреднамеренные банальные ошибки при работе с централизованными правилами или политиками доступа, весь ваш труд может полететь в тартарары.

Такая технология как динамический контроль доступа рассматривается в моих статьях уже достаточно давно, но, если честно, я еще не добрался даже до половины всех тем, которые мне хотелось бы рассмотреть. Но, тем не менее, эта статья позволит вам значительно лучше освоить данную технологию и узнать об очередном кирпичике, который крепится ко всему фундаменту динамического контроля доступа. Образно говоря, к такому кирпичику динамического контроля доступа можно отнести не что иное, как сам централизованный доступ. Центральный доступ, по своему существу, позволяет вам реализовать централизованный механизм соответствующих политик авторизации, благодаря которым вы сможете автоматизировать в своей компании «умное» распределение прав. Ведь если вы должным образом сгенерируете свои утверждения, распланируете и создадите все заточенные под ваш бизнес объекты свойств ресурсов, настроите требуемые списки свойств ресурсов и реализуете красивую и корректную классификацию, но допустите непреднамеренные банальные ошибки при работе с централизованными правилами или политиками доступа, весь ваш труд может полететь в тартарары.

Именно по этой причине крайне важно уделить должное внимание созданию своих уникальных централизованных правил и политик доступа и потратить на это столько времени, сколько будет необходимо для того, чтобы полностью предвидеть все возможные ситуации, которые могут произойти уже после того, как вы внедрите технологию динамического контроля доступа в свою производственную среду. Здесь очень важно, чтобы вы все тесты изначально провели в лабораторных условиях и, по возможности, с пилотной группой, так как в противном случае исход может быть самым непредсказуемым. В принципе, к планированию динамического контроля доступа мы с вами еще вернемся в одной из последних статей данного цикла, поэтому останавливаться подробнее на данном этапе в рамках этой темы попросту бессмысленно.

Сегодня будут рассмотрены такие моменты, как назначение самих централизованных правил доступа и централизованных политик доступа. Вы узнаете о том, каким образом можно создать, отредактировать и удалить такие правила и политики. Более того, в этой статье вы узнаете о самом распространении и применении централизованных политик доступа. Получается, как и в случае с четвертой статьей данного цикла, материала в этой статье будет достаточно много, по этой причине будем переходить к первому разделу.

Читать полностью »

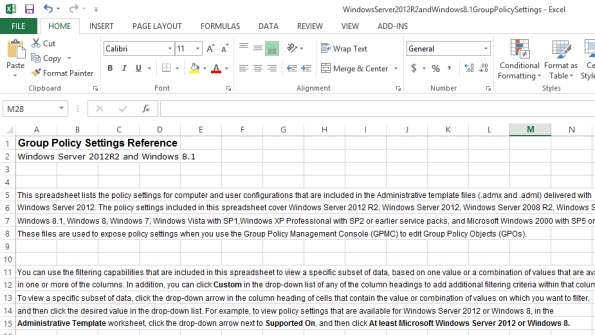

Group Policy: что нового? Шпаргалка на все случаи жизни

2013-12-04 в 8:56, admin, рубрики: active directory, group policy, Windows 8.1, windows server 2008 r2, Блог компании NetWrix, системное администрирование, метки: active directory, group policy, Windows 8.1, windows server 2008 r2Компания Microsoft выпустила обновленный файл (в формате Excel), содержащий все настройки групповых политик, доступные для редактирования и применения на клиентских машинах.

В файле на странице «Administrative Templates» появилась колонка «New in Windows 8.1».

Чтобы получить список политик для этой версии клиентской ОС, нужно применить фильтр по значению TRUE.

Читать полностью »

Динамический контроль доступа: списки свойств ресурсов и классификация файлов

2013-11-29 в 14:52, admin, рубрики: active directory, dynamic access control, microsoft, Windows Server 2012, системное администрирование, метки: active directory, dynamic access control, Windows Server 2012  Уже на протяжении трех статей этого цикла мы с вами обсуждаем интересную и относительно новую технологию, которая называется «Динамический контроль доступа» или же, как это звучит в оригинале, «Dynamic Access Control», DAC. Другими словами, если вспомнить о том, что же именно вы могли узнать ранее, то в самой первой статье речь шла о самом назначении этой технологии, а также о ее преимуществах по отношению к методам управления разрешениями для данных в предыдущих операционных системах от корпорации Microsoft. Вторая статья этого цикла посвящалась такой неотъемлемой части данной технологии, как утверждения, типы утверждений, а также условные выражения. Третья часть была сравнительно небольшой, и из нее вы могли узнать о таком понятии, как свойства ресурсов. Сегодня мы с вами будем продолжать совмещать теорию с практическими примерами и, прежде всего, как понятно из заголовка данной статьи, продолжим тему свойств ресурсов, и я буквально в двух словах вам расскажу о таком понятии, как списки свойств ресурсов.

Уже на протяжении трех статей этого цикла мы с вами обсуждаем интересную и относительно новую технологию, которая называется «Динамический контроль доступа» или же, как это звучит в оригинале, «Dynamic Access Control», DAC. Другими словами, если вспомнить о том, что же именно вы могли узнать ранее, то в самой первой статье речь шла о самом назначении этой технологии, а также о ее преимуществах по отношению к методам управления разрешениями для данных в предыдущих операционных системах от корпорации Microsoft. Вторая статья этого цикла посвящалась такой неотъемлемой части данной технологии, как утверждения, типы утверждений, а также условные выражения. Третья часть была сравнительно небольшой, и из нее вы могли узнать о таком понятии, как свойства ресурсов. Сегодня мы с вами будем продолжать совмещать теорию с практическими примерами и, прежде всего, как понятно из заголовка данной статьи, продолжим тему свойств ресурсов, и я буквально в двух словах вам расскажу о таком понятии, как списки свойств ресурсов.

Более того, очень много внимания в данной, четвертой, статье этого интересного цикла будет отведено такой теме, как классификация файлов, причем, для реализации которой вы узнаете о таком средстве, как «Диспетчер ресурсов файлового сервера» или, проще говоря, FSRM. Следовательно, вы узнаете о самом назначении этого средства, о некоторых общих принципах работы с FSRM, а также о том, что собой представляет ручная классификация и правила классификации. То есть, как видите, материала в этой статье будет много, и, как я надеюсь, вы узнаете много новой и интересной информации. В таком случае, приступим.

Читать полностью »

Дайджест новостей платформы Windows Azure, октябрь 2013

2013-11-05 в 4:25, admin, рубрики: active directory, Hadoop, hdinsight, hyper-v, Service Bus, sql server, Visual Studio, windows azure, Облачные вычисления, разработка, метки: active directory, Hadoop, hdinsight, hyper-v, service bus, sql server, Visual Studio, windows azureВ рамках этого дайджеста новостей облачной платформы Windows Azure собраны основные анонсы для разработчиков, ИТ-профессионалов и для всех специалистов интересующихся облачными технологиями и платформой Windows Azure.

В этом выпуске:

- Коммерческая доступность сервиса резервного копирования в облако Windows Azure Backup

- Коммерческая доступность cервиса Windows Azure HDInsight (кластеры Hadoop как сервис)

- Публичное превью нового сервиса Hyper-V Recovery Manager

- Новые возможности работы с виртуальными машинами:

- Удаление дисков;

- Новые уведомления групп доступности;

- Конфигурирование SQL Server AlwaysOn;

- Новые функции Active Directory:

- Интеграция и управление сотнями сторонних SaaS-приложений;

- Управление Windows Azure;

- Поддержка Windows Azure в SQL Server 2014 CTP2;

- Поддержка Windows Server 2012

- Windows Azure SDK 2.2

- Поддержка Visual Studio 2013;

- Удаленная отладка облачных сервисов;

- Секционирование сущностей Windows Azure Service Bus;

- Новые библиотеки управления Windows Azure Management Libraries for .NET;

- Новые скрипты PowerShell и новый портал ScriptCenter;

- Снижение цен на ВМ с большим объемом памяти

- Опубликована предварительная программа конференции Cloud OS Summit

CentOS 6.x 64 и Squid с авторизацией из Win2008AD

2013-10-11 в 6:59, admin, рубрики: active directory, CentOS, squid, windows, метки: active directory, CentOS, squidУстановка Squid на CentOS 6.x 64 с авторизацией из Win2008AD, групповое распределение, привязка по mac адресам, фильтр расширений файлов и запрещенных сайтов.

Не будем описывать саму установку Win2008AD. Подразумеваем, что контроллер уже установлен и настроен. Наша первая задача создать структуру групп для распределения в них пользователей, которые в дальнейшем будут иметь определенные права.

Создаем пользователя squid, он будет отвечать за получение списка пользователей их паролей и групповую принадлежность. Назначаем ему делегирование на эти возможности.

Читать полностью »