Несколько дней назад компания FireEye сообщила о том, что новая 0day use-after-free-уязвимость CVE-2014-0322 в Internet Explorer 10 эксплуатируется злоумышленниками для доставки вредоносного кода (drive-by). Указывается, что веб-сайт U.S. Veterans of Foreign Wars (vfw[.]org) был скомпрометирован вредоносным IFrame и использовался для перенаправления пользователей на другую вредоносную веб-страницу, с которой осуществлялась эксплуатация уязвимости с использованием файла Flash (.swf).

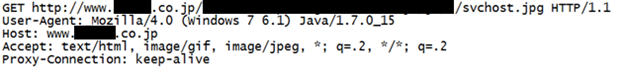

Эксплойт использует ActionScript heap-spray для обхода ASLR и ROP на гаджетах известных библиотек от DEP, а также умеет проверять присутствие EMET в системе. В случае обнаружения библиотеки EMET — EMET.DLL, эксплойт завершает свою работу. Для получения доступа к памяти процесса браузера вредоносный SWF использует метод Flash Vector object corruption (IE10 use-after-free vuln). После всех операций эксплойт загружает полезную нагрузку с удаленного сервера, расшифровывает ее и запускает на исполнение. Антивирусные продукты ESET обнаруживают этот эксплойт как Win32/Exploit.CVE-2014-0332.A, а полезную нагрузку как Win32/Agent.QEP.

-Public-disclosure-zatronuto-~500-tysyach-polzovatelei.png)

.png)