Security Week 01: Вымогатель на Javascript, $100k за баг в Adobe Flash, зашифрованное светлое будущее

Важным событием конца декабря стала конференция Chaos Communication Congress. Материалы с нее можно найти по ключевому слову 32c3, где 32 — порядковый номер мероприятия, начиная с 1984 года. Интересных исследований на мероприятии в Гамбурге было немало. Например, эксперты Феликс Домке и Даниель Ланге подробно рассказали [1] о технической стороне «дизельгейта», включая особенности работы современных управляющих систем автомобилей. А здесь [2] можно посмотреть монументальную 110-страничную презентацию об уязвимости железнодорожных систем, и прийти к выводу, что IT в поездах применяется широко, много, везде по-разному, и часто с применением стандартного ПО (Windows XP) или типовых протоколов беспроводной связи (GSM), недостатки которых с точки зрения безопасности широко известны и активно эксплуатируются (к счастью, пока в других местах).

Важным событием конца декабря стала конференция Chaos Communication Congress. Материалы с нее можно найти по ключевому слову 32c3, где 32 — порядковый номер мероприятия, начиная с 1984 года. Интересных исследований на мероприятии в Гамбурге было немало. Например, эксперты Феликс Домке и Даниель Ланге подробно рассказали [1] о технической стороне «дизельгейта», включая особенности работы современных управляющих систем автомобилей. А здесь [2] можно посмотреть монументальную 110-страничную презентацию об уязвимости железнодорожных систем, и прийти к выводу, что IT в поездах применяется широко, много, везде по-разному, и часто с применением стандартного ПО (Windows XP) или типовых протоколов беспроводной связи (GSM), недостатки которых с точки зрения безопасности широко известны и активно эксплуатируются (к счастью, пока в других местах).

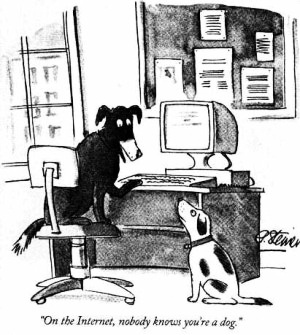

А вот новость [3] (презентация и ссылка на исследовательскую работу внутри) о том, что уникальные особенности стиля программирования просачиваются даже в скомпилированный код. Хотя данная тема и является достаточно узкоспециализированной, я вижу в ней нечто большее: возможно в ближайшем будущем картинка справа окончательно потеряет актуальность. Не потому, что все за всеми будут следить, а благодаря поведенческому анализу — пользователя можно будет идентифицировать по тому, как он взамодействует с сайтом, приложением или чем-то еще так же, как программиста — по тому, как тот пишет код. Вот кстати Apple буквально вчера приобрела [4] стартап, специализирующийся на анализе человеческих эмоций. В общем, 2016-й год начинается интересно. А мы продолжаем наблюдение. Предыдущие серии доступны здесь [5].

Вымогатель на JavaScript с партнерской программой, потенциальной многоплатформенностью, преферансом и поэтессами

Новость [6]. Исследование [7].

Эта новость явно не относится к категории «мы все умрем»: ну появился новый вымогатель, ну немного нестандартная упаковка. Партнерская программа — тоже не новость. Единственный интересный момент — использование JavaScript и среды NW.js, позволяющей выполнять код не на правах песочницы в браузере, а с правами системы. Побочной особенностью такого подхода является большой объем троянца — 22 мегабайта — так как в него включен браузер Chromium и другие утилиты, вполне легитимные. Исследователи компании Emsisoft детально разобрались в коде, но ни разу не упомянули о векторах атаки. Впрочем, по принятой ныне практике разделения труда между тружениками киберкриминала, «заражением» могут заниматься совершенно другие люди.

Такой нестандартный подход можно сравнить с загрузкой и установкой Microsoft Office для эксплуатации уязвимости в таковом: в общем-то, не самый эффективный способ. Зато интересны особенности партнерской программы, организованной авторами троянца. За 25% от выручки (данные кошелька Bitcoin — единственное, что требуется при регистрации) решившим пойти по скользкой дорожке кибервымогательства предоставляют настроенный троянец, в котором можно самостоятельно задать даже сумму выкупа. Результаты работы остлеживаются в консоли (естественно, через Tor). Короче, такой интересный пример бизнеса c2c — от преступника к преступнику. Подробнее об этом (на примере Бразилии) — здесь [8].

А вот что пользователь видит в результате. Дальше все обычно: требование выкупа, подъем ставок через определенное время, возможность расшифровать один файл на пробу, причем этот процесс автоматизирован. Как это обычно бывает, расшифровать файлы из-за уязвимостей в алгоритме не получится — каждый отдельный документ шифруется своим ключом. Поможет только конфискация управляющего сервера правоохранительными органами с последующим анализом содержимого, как это произошло в случае с CoinVault [9].

Zerodium платит до 100 тысяч долларов за эксплойт Adobe Flash

Новость [10].

Про компанию Zerodium мы уже писали — в прошлом году она объявила [11] рекордную награду в 3 миллиона долларов за эффективный эксплойт для iOS. Ключевое слово здесь — эффективный, то есть позволяющий взломать устройство удаленно, без вовлечения владельца методами какой-либо социальной инженерии. В ноябре компания объявила [12], что победитель (один из ожидаемых трех) найден, но что конкретно было найдено — мы не узнаем, из-за специфики этого брокера. Найденные дыры компания использует для сомнительной со всех сторон перепродажи государственным структурам — для ведения соответствующего рода оперативной деятельности.

Желание Zerodium расстаться с приличной суммой вызвано изменениями в коде Adobe Flash. 21 декабря компания Adobe объявила о внедрении технологии Heap Isolation, а это, в свою очередь, сделало невозможным некоторые атаки типа use-after-free. Иными словами, Flash (если вы, конечно, его обновили) стал заметно безопаснее. Интересна подоплека этого нововведения — Adobe в своем блоге говорит [13] о внедрении новой меры благодаря взаимодействию и обмену опытом с Microsoft и Google Project Zero (ранее эта группа представила [14] рекомендации по улучшению защищенности Flash). Интересный и позитивный пример взаимодействия экспертов из разных компаний.

И, судя по всему, достаточно эффективный, чтобы «темная сторона» решила раскошелиться. Кстати, прошлым летом Adobe объявила о собственной программе bug bounty, которая, впрочем, не предусматривает денежных выплат. Да и типичные выплаты, которые вендоры обещают исследователям, почти никогда не добираются до шестизначных сумм, объявляемых Zerodium и подобными компаниями. Разница между ними заключается и в том, что процесс поиска и обнародования багов на стороне добра обычно открыт и прозрачен, а вот что, как и кому платит Zerodium — не известно. Реальные суммы вполне могут оказаться ниже. А значит, введение финансового интереса в процесс поиска багов ничего не меняет — исследователю по-прежнему нужно определиться с вопросами, так сказать, этически-уголовного плана.

Отец (и мать) современной криптографии анонсировал полностью анонимную систему PrivaTegrity. Со встроенным бэкдором.

Новость [15].

Дэвид Чаум — известный в узких кругах теоретик в области шифрования данных, сетевой анонимности и электронных валют. Известный и уважаемый участник сообщества, он развивал тему защиты информации в сети, когда самой сети еще не было — одна из основных его работ по сохранению анонимности в почтовой переписке опубликована [16] (PDF) в 1981 году. 6 января в журнале Wired появилась статья о новой разработке Чаума — системе PrivaTegrity. Система позволяет общаться в сети полностью анонимно, эффективнее и безопаснее, чем в существующих сетях Tor и I2P. Технические детали не раскрывались (нет их и на сайте [17] Чаума), но для бурных дебатов в сообществе это было и не нужно.

Особенностью системы является алгоритм, позволяющий лишить анонимности одного из участников. По мнению Чаума, отдавать возможность контроля над коммуникациями одной структуре или государству действительно небезопасно, а решить проблему может распределение ответственности между девятью «администраторами». Этот самый совет девяти может вывести потенциального злоумышленника на чистую воду, только в случае принятия единогласного решения (предполагается, видимо, что участники совета договориться смогут только в случае какого-то явного криминала). Как бы то ни было, это означает, что в суперзащищенной (предположим) системе по умолчанию имеется бэкдор. По этой спорной части проекта не замедлили оттоптаться наблюдатели. Например так [18]:

Или так [19]:

Инициатива Чаума, таким образом — это попытка найти компромисс между желанием обычных пользователей оставаться анонимными и желанием правоохранительных органов (да и общества в целом) не давать преступникам, террористам и прочим деклассированным элементам неуязвимый канал коммуникаций. Мнение оппонентов: любая изначально заложенная уязвимость алгоритма будет рано или поздно эксплуатирована. Нельзя дать доступ одним, и надеяться, что больше никто его не получит. Чаума и вовсе начали обвинять в политическом потакании госструктурам (смотрите цитату Кристофера Согояна выше) — в то время, когда большинство криптографов пытается доказать государству, что бэкдоры — это плохо, один из столпов-теоретиков дает государству сильный аргумент «за».

На технические детали системы (если они вообще будут раскрыты когда-либо после такого «теплого приема») было бы интересно посмотреть. Пока что на сайте Чаума можно лицезреть прекрасную картину: некие 25 пожелавших остаться неизвестными экспертов концепцию якобы одобрили. В общем, с криптографией продолжает происходить интересная метаморфоза — оставаясь темой сугубо технической, она приобретает немалый политический вес. И в будущем защищенность наших данных, пожалуй, будут определять не технологии (с ними и без Чаума все нормально), а то, как государство, общество, короче все заинтересованные лица, между собой договорятся.

Что еще произошло:

Интересная уязвимость [20] в защищенном смартфоне Blackphone — получить доступ к данным можно через модуль связи, который, как известно, в любом телефоне имеет высший приоритет, представляет собой государство в государстве и содержит черт знает что.

В штатах нашли уязвимость [21] в системе домовой сигнализации Comcast. Сигнал от датчиков проникновения (2,4 Ггц) оказалось очень просто заглушить — глушилкой или (натурально!) шапочками из фольги, а система реагирует на такие действия медленно или никак. Цитата от представителя Comcast: «Наша система сигнализации использует те же передовые, соответствующие отраслевым стандартам технологии, что и у других провайдеров подобных решений». Угу.

В Голландии не одобряют [22] бэкдоры в системах шифрования. И не кто-нибудь, а министр юстиции!

В XMPP-клиенте Cisco нашли [23] баг, который можно использовать для MiTM-атаки. Причина: возможность вынудить клиента передавать данные открытым текстом, а не в рамках сессии, защищенной протоколом TLS.

Древности:

Древности:

«Anthrax»

Резидентен, поражает .COM- и EXE-файлы, MBR винчестера. Файлы поражаются стандартно. MBR инфицируется при старте зараженного файла, продолжение вируса и MBR-сектор сохраняются, начиная с адреса 0/0/2 (трек/головка/сектор).

Память заражается при загрузке с инфицированного диска. Затем вирус поражает только файлы. Перехватывает int21h, содержит строки «Anthrax», " Damage, Inc".

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страница 105.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»

Источник [24]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/javascript/108389

Ссылки в тексте:

[1] рассказали: https://blog.kaspersky.ru/dieselgate-explained/10406/

[2] здесь: https://blog.kaspersky.ru/train-hack/10377/

[3] новость: http://www.theregister.co.uk/2015/12/31/automated_stylometry_can_deanonymise_programmers_binaries/?mt=1452258549219

[4] приобрела: http://www.wired.co.uk/news/archive/2016-01/08/apple-emotient-ai-emotions

[5] здесь: http://habrahabr.ru/search/?target_type=posts&q=%5Bklsw%5D%20&order_by=date

[6] Новость: https://threatpost.ru/new-javascript-ransomware-sold-as-a-service/14059/

[7] Исследование: http://www.bleepingcomputer.com/news/security/ransom32-is-the-first-ransomware-written-in-javascript/

[8] здесь: https://securelist.ru/analysis/obzor/27379/plyazhi-karnavaly-i-kiberprestupnost-brazilskoe-podpole-vzglyad-iznutri/

[9] CoinVault: https://securelist.ru/blog/issledovaniya/25527/brosaem-vyzov-coinvault-pora-osvobodit-zashifrovannye-fajly/

[10] Новость: https://threatpost.ru/zerodium-offers-100k-for-adobe-flash-heap-isolation-bypasses/14095/

[11] объявила: https://threatpost.ru/zerodium-hosts-million-dollar-ios-9-bug-bounty/11993/

[12] объявила: https://www.zerodium.com/ios9.html

[13] говорит: https://blogs.adobe.com/security/tag/heap-isolation

[14] представила: http://googleprojectzero.blogspot.com/2015/07/significant-flash-exploit-mitigations_16.html

[15] Новость: http://www.wired.com/2016/01/david-chaum-father-of-online-anonymity-plan-to-end-the-crypto-wars/?mbid=social_fb

[16] опубликована: http://www.chaum.com/publications/chaum-mix.pdf

[17] сайте: http://www.chaum.com/projects/privategrity/privategrity.html

[18] так: https://twitter.com/ioerror/status/684763375260270592

[19] так: https://twitter.com/csoghoian/status/684730921153609728

[20] уязвимость: https://threatpost.ru/silentcircle-patches-modem-flaw-that-exposes-blackphone-to-attack/14105/

[21] уязвимость: https://threatpost.ru/comcast-home-security-system-vulnerable-to-attack/14097/

[22] не одобряют: https://threatpost.ru/dutch-government-embraces-encryption-denounces-backdoors/14087/

[23] нашли: https://threatpost.ru/cisco-jabber-client-vulnerable-to-man-in-the-middle-attack/14076/

[24] Источник: http://habrahabr.ru/post/274703/

Нажмите здесь для печати.