Всемам привет!

Мне довелось поучаствовать в конкурсе, довольно редком в своем роде, под названием Cyber Detective. Конкурс проводился при конференции HackIT-2017, в которой также принимал активное участие. Задания основываются на поиске открытой информации в сети. Хочу поделиться опытом, райтапами и впечатлениями.

В подобном CTF участвую впервые. Обычно участвую в CTF формата jeopardy, в которых сразу несколько категорий (Web, Reverse, Crypto, Stego, Pwn и тд). В этом же состязании разработчики сделали практически все задания на категорию Recon и одно задание на Forensic. Но об этом ниже. Изначально участвовать в соревновании не планировал, но заинтересовало задание на социальную инженерию, которое в дальнейшем придало уникальности этому состязанию и заставило играть уже серьезно.

Задания направления Recon, или как их часто называют «задания на OSINT», решаются путем нахождения информации из открытых источников. Для решения таких заданий нужно хорошо уметь пользоваться особенностями поисковых систем, таких как Google, Duckduckgo, Shodan, Censys, знать о различных публичных базах, как правило государственных, прекрасно разбираться в особенностях социальных сетей. Разумеется, никуда без социальной инженерии. И это далеко не все умения, которыми должен владеть квалифицированный интернет-разведчик.

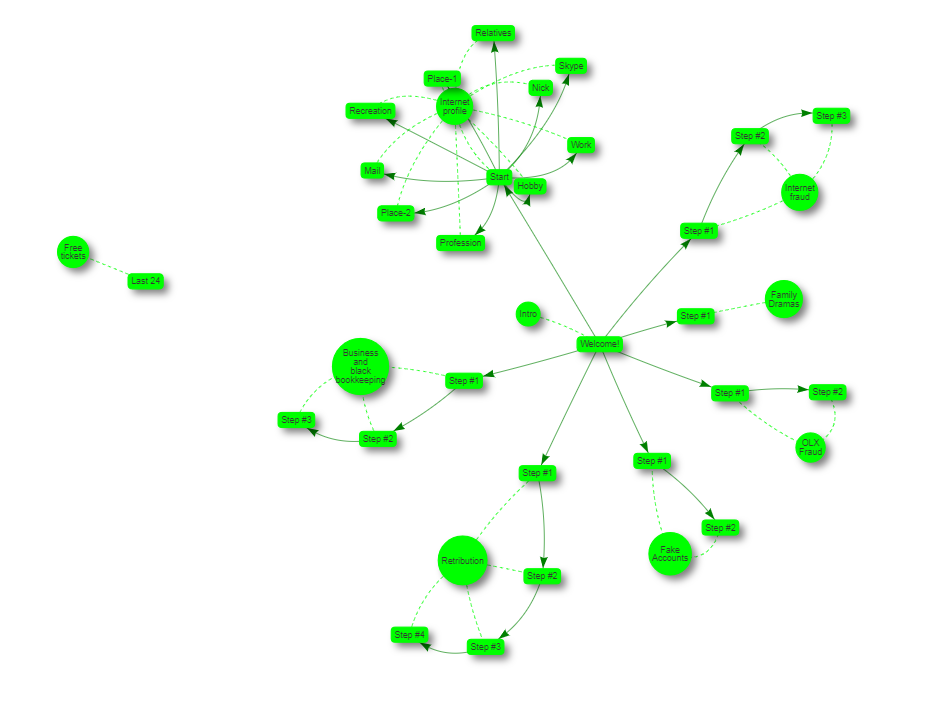

Всего на Cyber Detective было выложено 27 заданий, которые были разбиты на группы. Эти группы, «ветки» имели свою легенду, историю, вокруг которой крутятся задания и решения. Визуальный граф зависимости заданий, взятый с платформы, представлен выше. История раскрывается по мере решения текущей ветки, что куда интереснее, чем читать скудное условие задания на типичном CTF. К каждой истории в среднем относилось 3-4 задания.

Хочу отметить высокий уровень подготовки и продуманности платформы. На многих CTF возникают трения и споры между некоторыми командами и организаторами относительно честности других команд по отношению к правилам участия. Проще говоря — запрещено между командамиучастниками обмениваться флагами. И бывает так, что команда, не заняв желанное призовое место, пытается его получить путем поиска причин и доказательств мошенничества команд-победителей. Это довольно низко и чаще всего не вызывает ничего, кроме презрения и не уважения, так как организаторы сами стараются отлавливать и наказывать нарушителей. Однако в этой платформе, информация о сдаче флага открыта для любого участника, и позволяет любому желающему проанализировать историю сдачи решений другого участника.

По мере описания заданий буду рассказывать не только о верных решениях, но и не верных, и о том, как они приводили к ответу. Использовано много интересных сервисов, утилит, подходов. Так что нужно запастись вниманием, чаемкофем и читать далее.

Intro

С этой категории начинается решение всех других заданий. Без сдачи одного этого задания нельзя решать все остальные, но так как его решил быстро, проблем никаких не возникло.

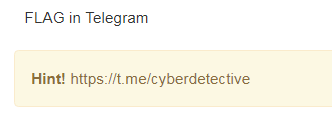

Найти было легко. Зайдя в чат телеграмма и открыв страничку чата, можно было увидеть флаг. Хочу отметить, что флаги не имеют типичного шаблона, вроде flag{...}, или md5. Это затрудняет его поиск. С другой стороны, такой формат можно разместить не везде, так что разработчики решили пожертвовать мои нервы в пользу разнообразности заданий.

Flag: «Welcome on board!»

Internet Profile

Далее стоило начать решать эту категорию, каждое из заданий оценивалось в 50 баллов. Здесь были простые задания, на которых можно размяться. Задания написаны в том порядке, в котором были опубликованы на сайте, но решались они конечно же не в такой последовательности.

Start

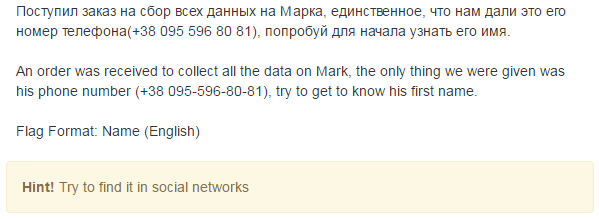

В некоторых социальных сетях есть возможность узнать информацию о странице, в частности, это vk.com, зная email/телефон пользователя, а также его фамилию. Баг это, или фича — сложно сказать, но недочет есть (на hackerone бежать репортить не стоит :) ).

Логично можно подумать, что Марк — это имя, но нет, это фамилия. Это поставило меня в тупик не на долго и не сразу ввел «фамилию». Дальше заходил на ВК, нажимая на «Забыли пароль», ввел номер, фамилию, и получил страницу, которую без проблем можно найти уже через поиск. Вот профиль: Орест Марк

Flag: «Orest»

Nick

Тут все элементарно, его ник, это адрес на сайте ВК.

Flag: «0n1zz»

Work

Просмотрев много групп, на которые он подписан, а также бегло глянув на страницу на гитхабе его, пришла идея, что это Microsoft.

Flag: «Microsoft»

Profession

Решил это задание не сразу, продолжая просматривать задания ниже, и извлекая как можно больше информации со страницы, вводил такие значения как Programmer, Developer, и тд. Затем пошел искать парня в других соц. сетях, нашел его Orest Mark. При поиске, в списке профилей или в информации о странице, написано, что он Software Engineer в Microsoft.

Flag: «Software Engineer»

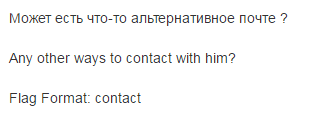

Тут было очень просто, вспомнил, что на его странице github видел мыло.

Flag: «oreest1987@gmail.com»

Skype

Само название задания наталкивало на то, что именно искать, ответ на Orest Mark странице.

Flag: «orest_mark_87»

Place-1

Вот с этим и следующим заданиями немного пришлось повозиться, так как формально подходило несколько вариантов. На странице к посту прикреплена геометка, которая не подошла. Просмотрев друзей, сразу понятно, что у Марка есть брат, Тенсон Марк, у которого так же есть геометка. Только посмотрев фейсбук, стало ясно откуда он.

Flag: «Sinaia, Romania»

Place-2

Ответ на фейсбук странице, в графе «О себе».

Flag: «Kiel, Germany»

Relatives

Принимая во внимание, что у Марка есть брат, Тенсон Марк, сдаем очередной флаг.

Flag: «Tenson Mark»

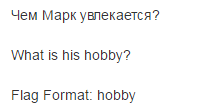

Hobby

Уже достаточно изучив этого человека, понятно, что увлекается он гонками. Правильное название флага можно найти в списках групп на ВК странице, или, если детально приглядеться, то увидеть на аватарке его футболку, где и была эта надпись.

Flag: «Speed racing»

Recreation

Помня, что на ВК странице парня к посту была прикреплена геометка, погуглив место, находим решение.

Flag: «Sesena, Spain»

Первая ветка закрыта, задания сданы, +550 баллов буквально за 20 минут. Это дало огромный стимул разбираться дальше, наивно думая, что последующие задания будут такие же легкие. Но посмотрим в итоге, какое досье собрал на парня. Зовут его Орест Марк, знаю его страницы в VK, Facebook, Github. Знаю почту, никнейм, номер телефона. Так же то, что он любит, кем работает, где работает, где живет, где родился, кто его родственники и близкие, где они живут. Эта ветка заданий является прекрасной иллюстрацией того, как можно найти информацию о многих людях через социальные сети. Собранной информации достаточно, чтобы атаковать его почтовый адрес, попробовать получить доступ к аккаунтам в социальных сетях, применить социальную инженерию и узнать любые другие данные. Впрочем, хватит элементарных вещей, перейду к самому интересному заданию этого конкурса.

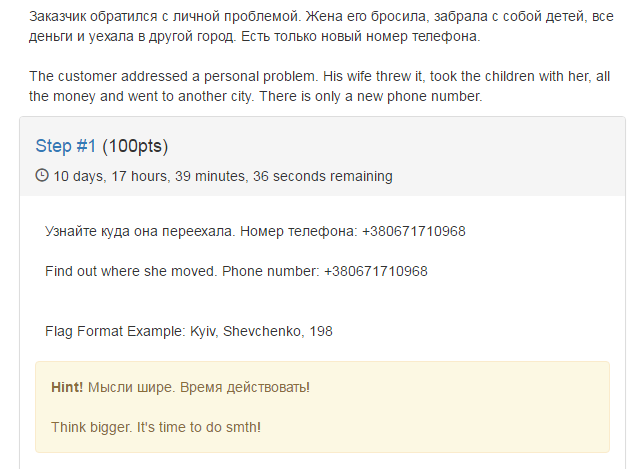

Family Dramas

Сразу же погуглил человека по номеру, пытаться повторить трюк с восстановлением страницы в вк. Гугл выдавал что-то интересное, на первый взгляд, по запросу «0671710968», особенно первая страница. Так и не понял, что это значит. За неимением уже других вариантов решил набрать номер. К моему удивлению, ответила девушка, и сразу сбросил. Задание предполагало применение навыков социальной инженерии, как я понял в последствии, которая помогла бы выведать адрес. Нужно это было сделать не навязчиво, заинтересовав человека. Где-то 20-30 минут думал над легендой, и минут 15 ушло на то, чтобы попрактиковать чтение так, чтобы было не очень заметно, что читаю текст, говоря не навязчиво и не монотонно. Много тонкостей, которые старался учитывать. Вот текст, который составил.

Добрый вечер!

Меня зовут Андрей.

Я представляю движение студентов под названием «World Frendship». Мы занимаемся тем, что объединяем людей, основываясь на взаимопомощи. Помогая в разных жизненных и бытовых вопросах, мы заводим новых знакомых, друзей, а также хотим подарить хоть немного хорошего настроения людям. Хотите поучаствовать?

— (ответ)

Тогда я немножко расскажу о нашем движении и о том, что мы, собственно, делаем.

Наше движение организовывает многие проекты. Например, не так давно мы запустили один проект, суть которого в том, чтобы помочь иностранцам найти жилье бесплатно. Идея в том, чтобы завести новые знакомства, иностранных друзей, так же иметь возможность узнать немного о культуре других людей, попрактиковать иностранный язык, ну и так далее. Возможно вы слышали о подобных таких проектах, проводящихся в Англии и США. Вот.

Вам же я хочу предложить поучаствовать в другом проекте под названием «Теплый ужин».

Суть в том, что мы готовим вместе с вами еду и проводим время в веселой обстановке. Как вам предложение?— (ответ)

Смотрите. Вы готовите продукты, а также рецепты блюд, которые хотели бы попробовать. Двое наших студентов, как правило парень и девушка, приезжают к вам и готовят. Затем можно поиграть в какие-то настольные игры, или же пойти на прогулку. Ну как, вы согласны?

— (ответ)

Тогда нужно уточнить еще пару моментов. Подскажите, как вас зовут?

— …

И скажите ваш адрес

Адрес узнать удалось. Но пришлось потом перезванивать, так как адрес немного не разобрал, и якобы сейчас уточняю по карте адрес для составления маршрута. Уже в процессе разговора понял, что подаю многовато информации, нужно было больше общения. Тем не менее, как позже признались разработчики, это была лучшая попытка из всех, кто получил и не получил адрес. До Кевина Митника мне конечно же далеко, да и кардингом не занимаюсь, но для первого раза сойдет. Хочу отметить, что именно с этого задания начал решать CTF, привлек необычный и очень интересный формат получения ответа. Думаю, админы не спали сутками, так как участников много, и решают они круглые 24 часа. Как потом мне подсказали, можно было еще в телеграмме написать этому номеру, и так же ответили бы, это сделано, думаю, для иностранцев. Хотя конечно же тут совсем не тот драйв, риск, эмоции. По телефону нужно отвечать быстро на вопросы, которые не мог предусмотреть, и качество ответов зависело от грамотности и продуманности легенды. Получив классный опыт, новые впечатления еще больше хотел продолжать решать. Однако такое интересное задание оценивалось в 100 очков, что не порадовало, не справедливо выделили баллы для этого задания на мой взгляд. До игроков в топе скорборда было далеко, но две бессонные ночи это исправили.

Flag: «Odessa, Palubnaya, 7»

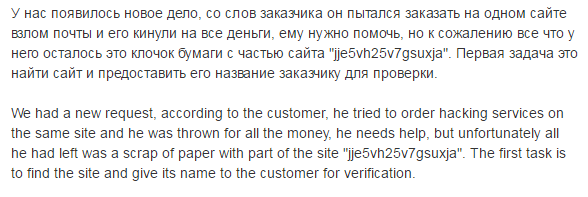

Retribution

Далее взялся за эту категорию, так как судя по количеству решений заданий из нее, она не должна была быть сложной.

Step #1

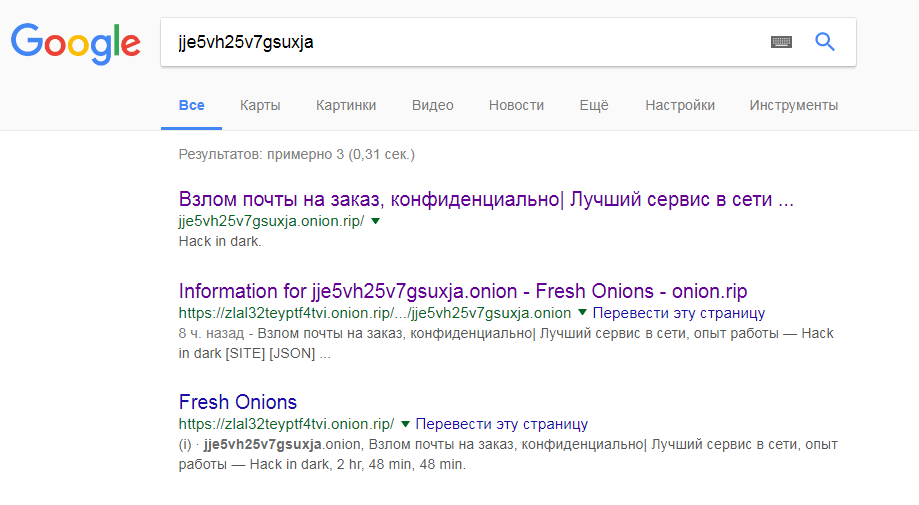

На момент написания статьи гугл не выдавал совершенно никакой информации по этому странному адресу. Это не base64, или какой-либо еще вид зашифрованного текста, как мне сначала показалось. Логично было потом предположить, что это onion ресурс. Скачав Tor браузер через несколько минут лицезрел этот сайт. На момент написания статьи поисковик что-то уже закешировал и это значительно облегчало процесс решения этого задания.

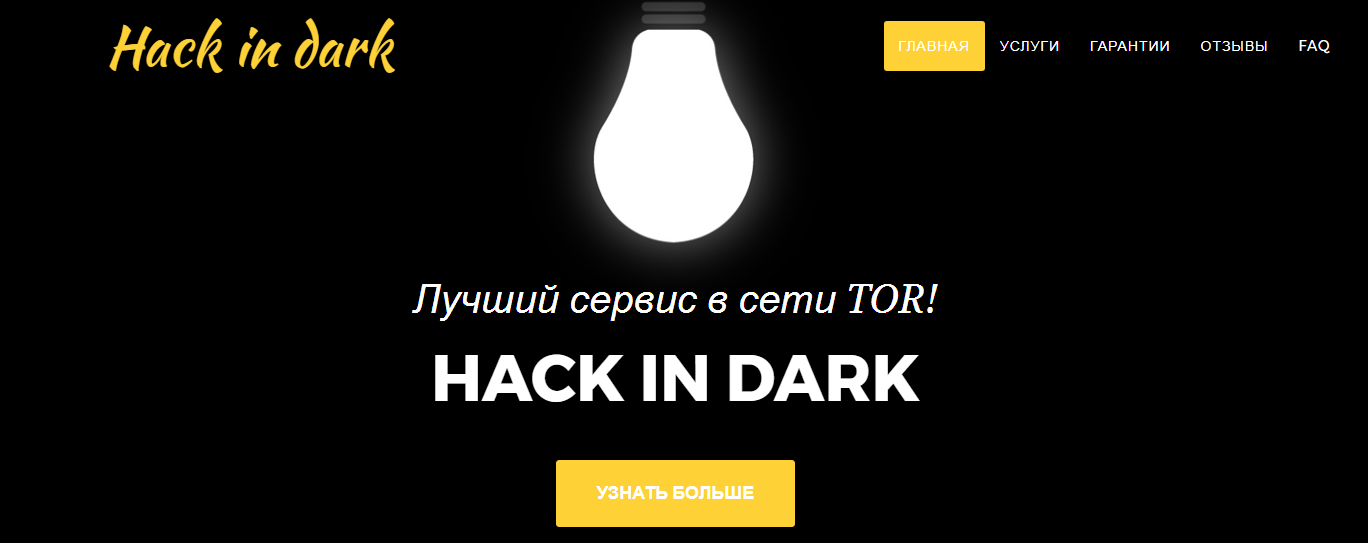

Вот такой сайт открылся, и получил первый флаг.

Flag: «HACK IN DARK»

Step #2

Это задание оказалось не простым и завис на нем надолго. На странице ниже были предложения взломать различные почты, аккаунты в социальных сетях, пробив симкарт, и даже обучение взлому. Вот небольшая часть перечня услуг.

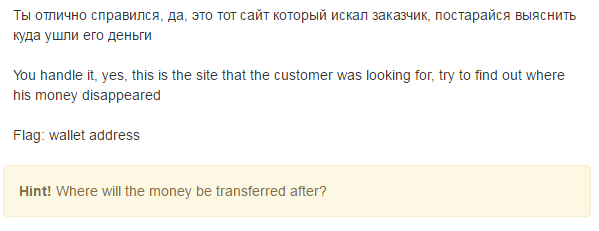

Кликнув на одну из услуг получаю QR код.

Расшифровка: DRYcucyK5Hfc3A4hit9KqsKm5FwxHJYSdk

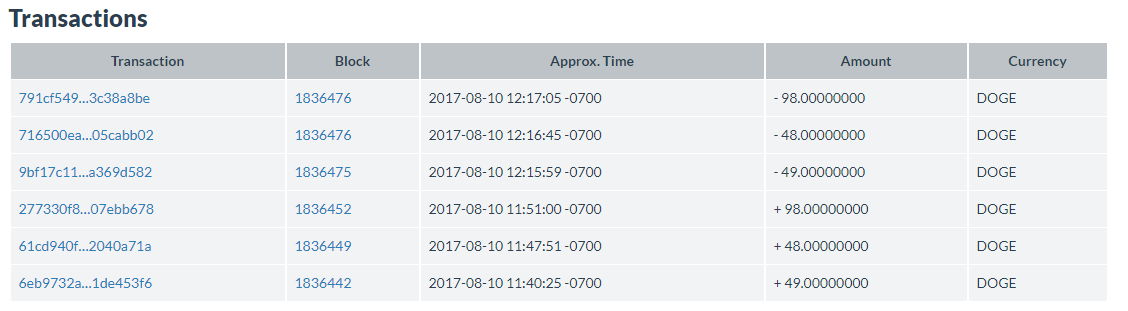

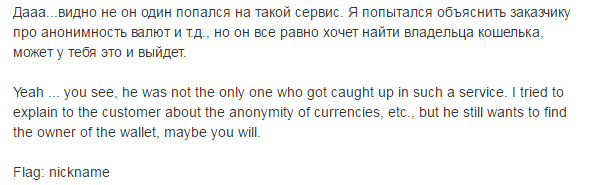

За время CTF эти QR коды менялись, что усложняло решение, немного сбивая с толку. Один из таких кодов успешно расшифровывался через base64 decoder, и получив довольно непонятный текст, пошел по ложному пути, разбирая что это такое. Потом досмотрел, что внизу страницы есть упоминание такой вещи как dogecoin, и сразу стало ясно, что это криптовалюта. Сейчас, когда пишу это описание, в принципе, это кажется очевидным, но на тот момент так не казалось. Погуглив, узнал, что dogecoin — это альткоин, построенный на основе блокчейна. Зайдя на сайт Dogecoin зарегистрировал кошелек, пытался с ним разобраться. Но все оказалось проще, нужно было просмотреть историю транзакций для текущего кошелька. Вот такой список переводов для этого кошелька.

С криптовалютами сталкивался, но отслеживать операции не приходилось, и это оказалось для меня проблемой. Здесь пересылка монет осуществляется через промежуточные кошельки, которые пересылают эти монеты через другие кошельки и так далее. Всю эту схему можно отследить через программу Maltego, входящую в состав KaliLinux и Parrot OS, а также можно было воспользоваться online сервисами, которые смогли бы это сделать автоматизировано. В процессе решения же делал по довольно простому способу — кликал на транзакции с уходящими монетами из кошелька, выбирая наибольшую сумму. В результате нескольких переходов нашел кошелек, куда стекались монеты. Конечно же сильно усложнили бы работу различные миксеры, но разработчики не стали усложнять и без того тяжелую жизнь участников.

Flag: «DMqh6vFJ5LpdEbJnW5NYhwRmW5tAC69UmG»

Step #3

Это задание оказалось очень простым, за несколько минут сделал. Нужно было погуглить кошелек, его упоминали на нескольких форумах, вот тот форум, который привлек мое внимание благодаря одному положительному отзыву.

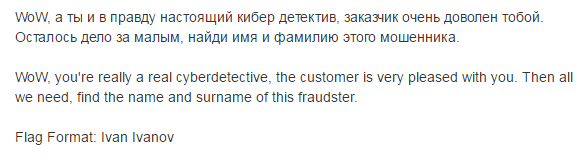

Flag: «w3bg00dua»

Step #4

Вот тут разработчики задания отыгрались за легкость предыдущего задания. Пришлось много гуглить этот никнейм, ничего не находя. Небольшие изменения в никнейме тоже не помогали. Фейсбук, ВК тоже не дали результатов, как и телеграмм. Но в процессе поисков нашел замечательный сервис по пробивуникнеймов во многих социальных сетях. Работает на основе того, что многие социальные сети разрешают присваивать к аккаунту сокращенный url адрес, что часто является ником человека. Вот что выдал сервис.

Заинтересовал аккаунт на Github, в котором был один репозиторий, и внизу описания был email для фидбеков или предложений.

С емейлом тоже долго морочался, никуда он не подходил. Спустя время догадался ввести в поиске google+, где и получил ссылку на аккаунт некого GlebReed.

Flag: «Gleb Reed»

Какой итог этой ветки? +1000 баллов, много часов потрачено на проработку ошибочных путей решений. Что в итоге разбора этой легенды? Даже если у человека есть сайт в Tor и он недостаточно внимателен к информации о нем в сети, его можно отследить. По кошельку, нику, емейлу, каким-то постам, и так далее, причем делается это исключительно через поиск информации из открытых источников, не говоря о различных закрытых базах или других возможностях, которыми владеют спецслужбы.

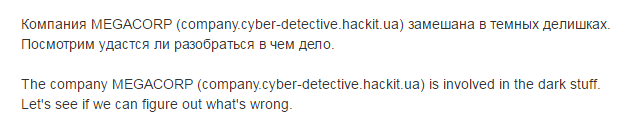

Internet Fraud

Step #1

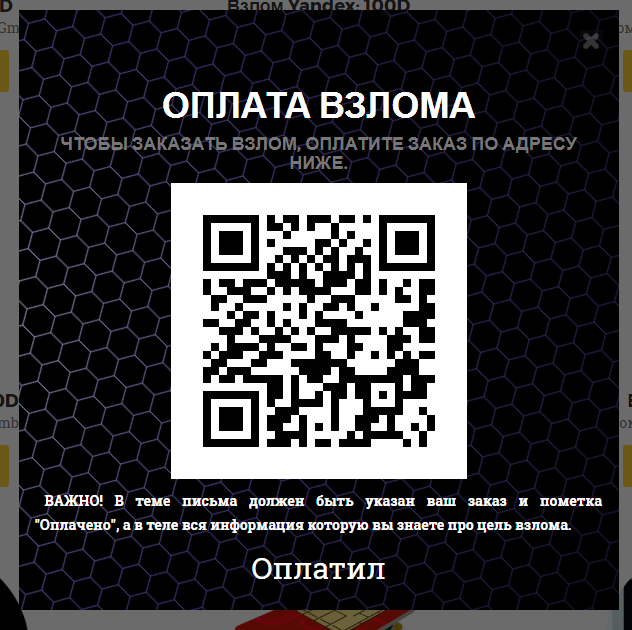

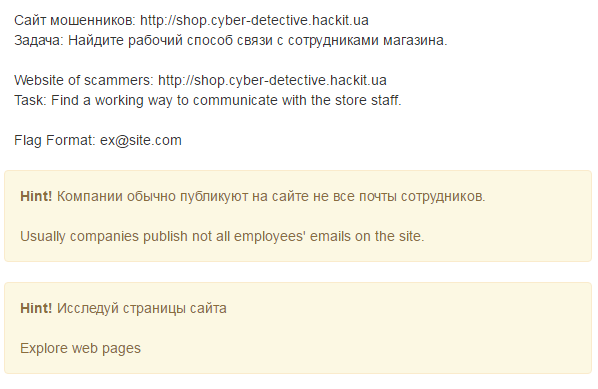

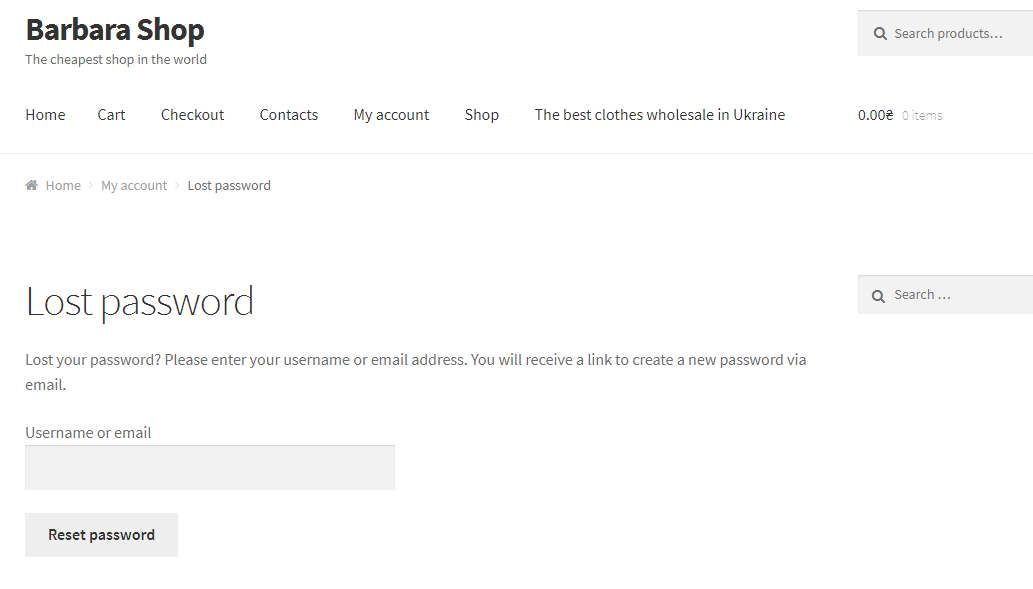

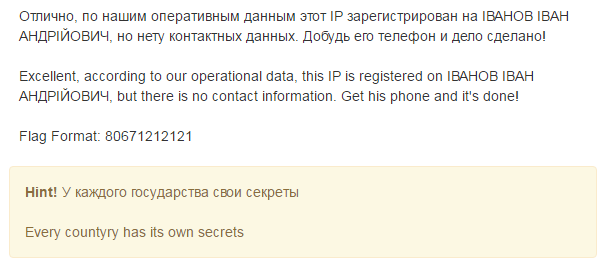

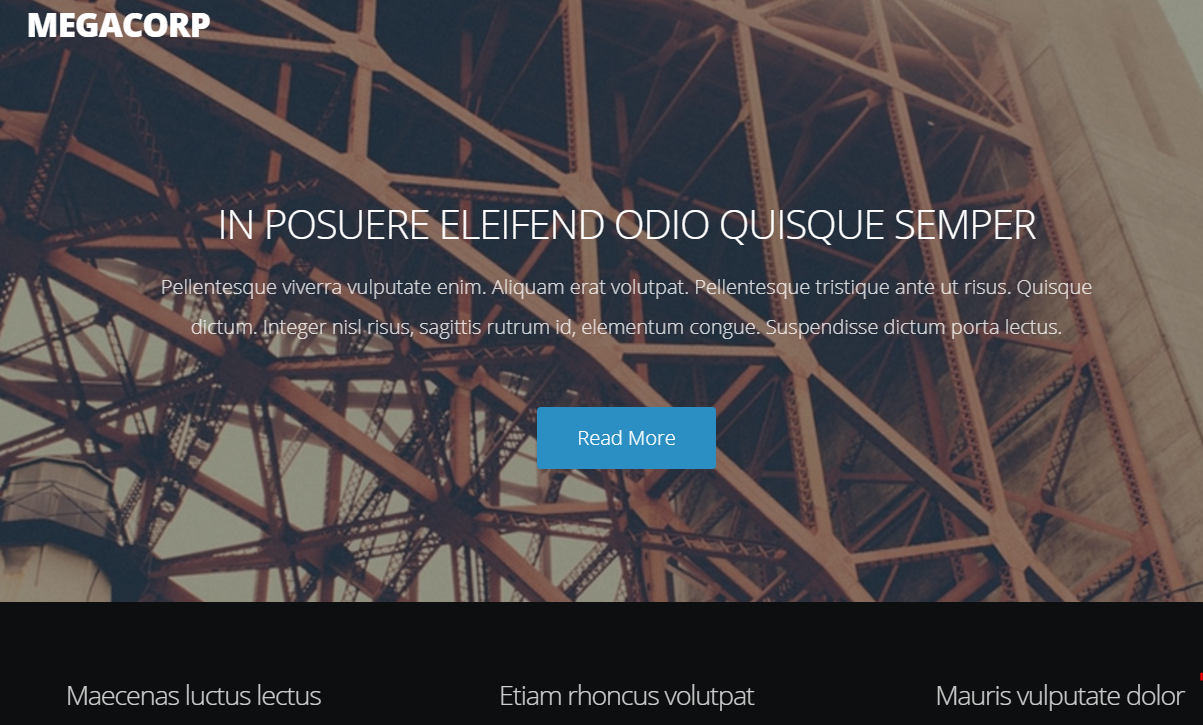

Надолго застрял на этом задании. Но это из-за отсутствия опыта. Решается не сложно, хоть и сам сайт вызвал много вопросов, на которые так и не удалось найти ответ. Заходя на сайт вижу такое приветствие.

Просканировал сайт на поддиректории утилитой dirsearch, и стало ясно, что сайт работает на WordPress. Конечно же по привычке начал сканировать wpscan-ом, и прочими утилитами, искать уязвимые плагины, но этого делать не стоило.

Захожу на страницу авторизации, нажимаю «Lost your password?» и попадаю на страницу сайта.

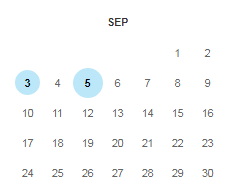

Заходя на некоторые страницы меня перенаправляло на дефолтную страницу, которую видел при открытии сайта. Впрочем, на сайте ничего не нашел и начал гуглить. Запрос «site:shop.cyber-detective.hackit.ua» ничего не дал. Но зайдя на ресурс Web Archive, нашел много интересного. Это сервис позволяет хранить снимки сайтов. Даже если сайт будет удален, есть возможность просмотреть html страницы и некоторые картинки. Так же есть возможность делать снимки сайта самостоятельно. Есть снимки за 2 дня.

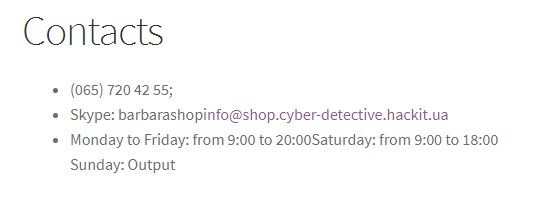

В снимках за 3-е число ничего интересного, а вот за 5-е число на странице Contacts есть емейл и скайп.

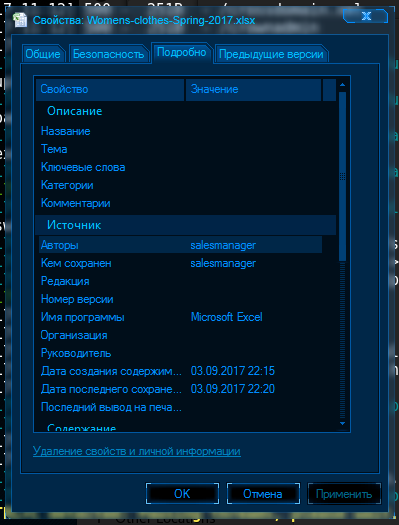

Стоит обратить внимание на то, что здесь кривая верстка. Нарочно это сделано, или webarchive сделал это сам, не известно, но зайдя в инспектор элементов, можно увидеть, что емейл отделен тегами. Впрочем, этот емейл ошибочный, нужно продолжать искать. Поиск скайпа ничего не дал, как и поиск по никнеймам. Ответ кроется настранице The best clothes wholesale in UkraineвфайлеWomen’s clothes Spring 2017. Внутри файла ничего интересно, но в свойствах был автор, никнейм которого и являлся частью необходимой почты.

Flag:«salesmanager@shop.cyber-detective.hackit.ua»

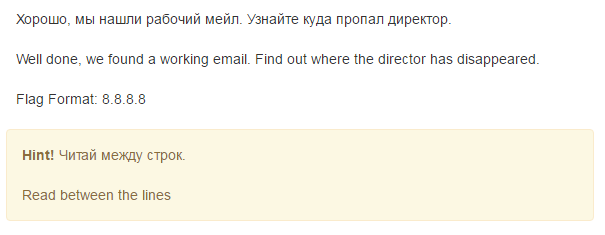

Step #2

Сразу понятно, что тут флагом является IP адрес. Скорее всего IP получателя письма. Отправил письмо на этот емейл. Ответа не последовало. Нужно сказать, что отправляя письмо на info@shop.cyber-detective.hackit.ua, приходило письмо с сообщением, что оно не доставлено. Так как ответа на мое последнее письмо не последовало, стал составлять сниффер для перехвата IP адреса того, кто его открывает. Вот такой сниффер у меня вышел.

<html>

<head>

</head>

<body>

Добрый вечер!

Почему не работает сайт <a href="http://mydomain/index.php">shop.cyber-detective.hackit.ua</a>?

<img src="https://mydomain/opened/index.php" width="1" height="1">

</body>

</html>При использовании конечно же был не mydomain. На моем сервере было два скрипта, один из которых выдавал пиксель и оба записывали IP, UserAgent и прочую информацию. Такой скрипт каждый сможет без труда написать сам. Впрочем, это не сработало, мне ничего на сервер не отстучало. Но спустя пару часов на почту пришло такое письмо (на серве стоял бот, который на все сообщения отвечал одинаково).

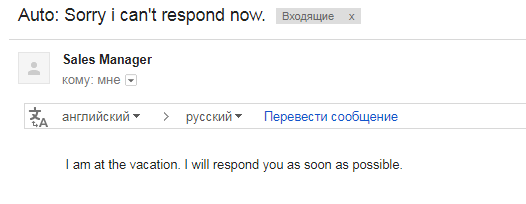

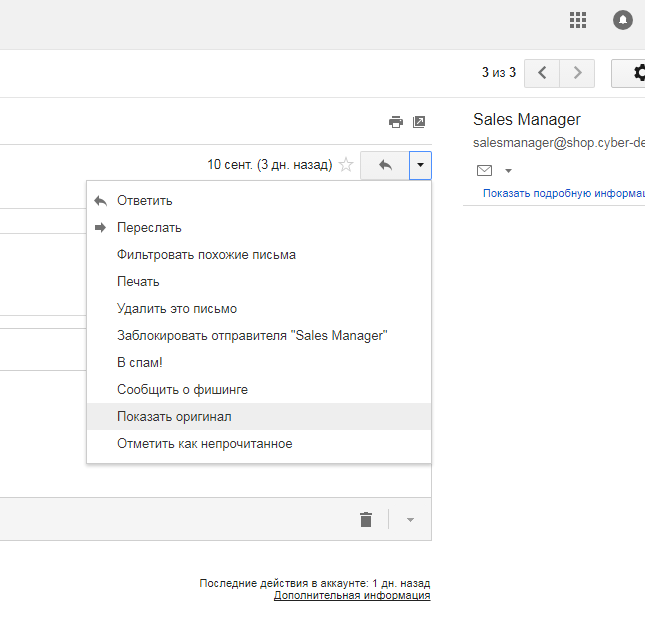

Смотрим подробную информацию о письме.

Flag:«195.64.154.110»

Step #3

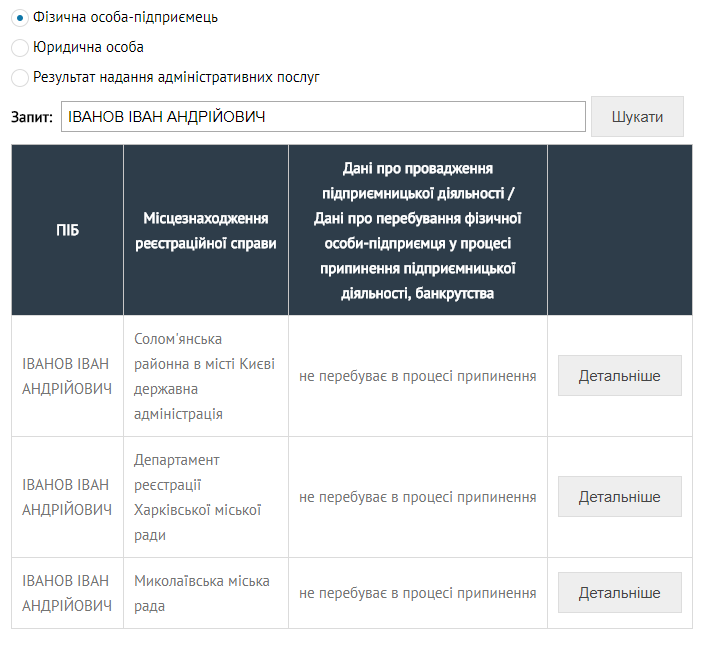

Имея небольшой опыт в поиске по фамилиям, судя по полному имени человека, еще и большим регистром записано, предположил, что его найти можно в каком-то государственном реестре.

Миньюст прекрасно с этим справился. Ввожу ФИО, получаю трех людей. Опытным путем определяю, что человек с местонахождением регистрационного дела «Департамент реєстрації Харківської міської ради» подходит.

Flag:«80577109515»

Очередная ветка закрыта и получил +700 очков. Трудно далось только первое задание, но можно сказать, что ветка не сложная.

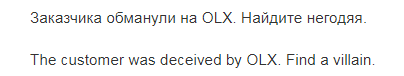

OLX Fraud

Далее буду описывать ветки, которые вызывали много сложностей, имели много ложных путей и решение этих заданий отняло большое количество времени. Описывать буду по мере увеличения сложности. OLX ветка одна из таких не простых.

Step #1

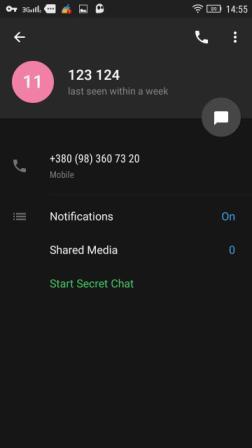

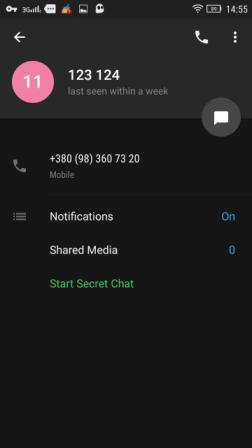

Тут начал уже составлять досье со всей информацией, которую нашел где-либо. Что знаю? Парня зовут Игорь, номер телефона 380983607320, живет в районе Червонозаводской, в Харькове, а ферма у него вот такая «Майнинг ферма AMD BOX 6 GPU RX 580 180мх/с». Нашел парня в телеграмме, написал ему, звонил, но никто не ответил, и тогда сильно в сторону пошел, как потом понял. Сначала попытался отсеять в ВК тех, кого зовут Игорь, их приблизительно 2 миллиона. Выбрал мужской пол, Украина, Харьков, получилось где-то 22 тысячи. Возможно и получилось бы найти что-то, если бы фамилия была более экзотической. Отсеять из 22 тысяч кого-то не вышло. Гугление картинки ничего не дало, а вот гугление названия фермы дало кое-что интересное. Наткнулся на объявления на других сайтах, вот например это. Я сразу подумал, что правильно решаю, так как фотографии идентичные. Продолжил искать и наткнулся на объявление в ВК, не так давно стало возможно продавать товар там. Нашел страницу парняи потратил огромное количество времени, на то, что бы узнать близких этого человека. Это был ложный след. Вернувшись к этому заданию после сдачи некоторых других, продолжил разбираться с телеграмм аккаунтом, снова писал и звонил, и как в прошлый раз — никто не ответил. Еще спустя время смог понять, как узнать никнейм в телеграмме, зная номер телефона. И это было верное направление. В телеграмме добавил контакт, результат ниже. Можно попробовать что-то написать, но не ответят.

Затем нужно зайти в аккаунт, как на первой картинке, и в верхнем правом меню нажать кнопку «Удалить». Пара секунд и получится вот так.

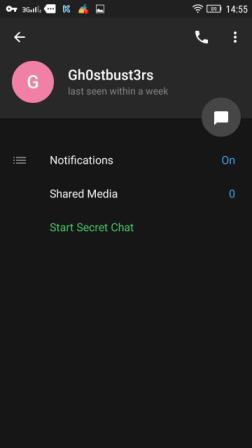

Смысл в том, что когда удаляем этот контакт, то приложение не выбрасывает в список диалогов, и контакт не исчезает (куда, например, тогда девать переписку), и разработчики телеграмма решили номеримя заменять на никнейм (и снова не надо бежать на hackerone строчить репорт). Никнейм — Gh0stbust3rs. Беру ранее упомянутый сервис. Здесь снова было огромное количество неверных ходов, так как аккаунтов с таким ником много. Верным решением было выбрать страницу ВК этого человека — Эд Высоцкий. Тут нужно зайти в группы, которые он подписан и сразу бросилась группа с малым количеством подписчиков и странным названием.

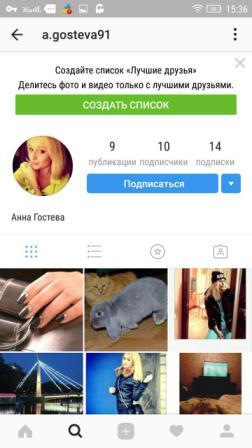

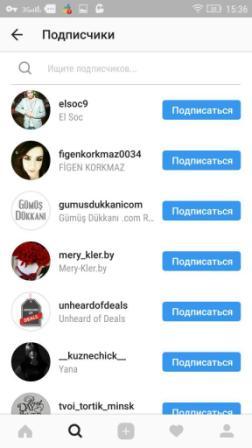

Администратор этого паблика Анна Гостева, которая имеет семейное положение с Эдом Высоцким, значит это наша цель.

Flag: «04.06.1991»

Step #2

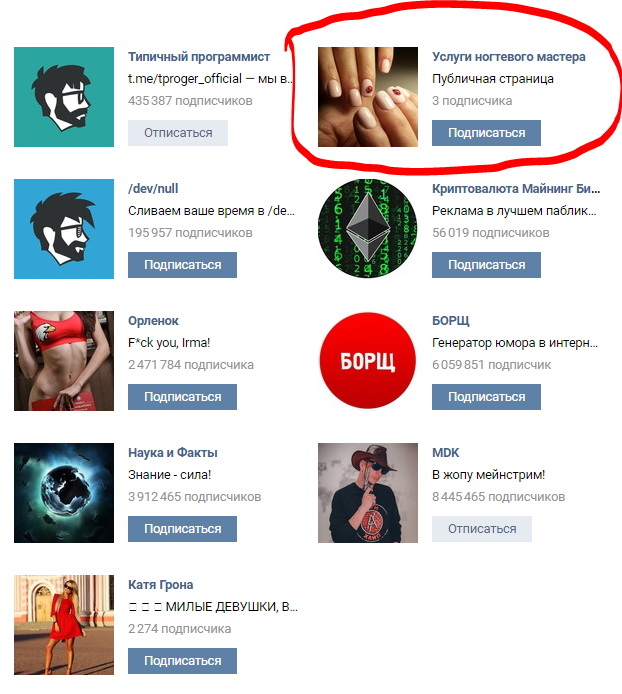

Пробиваю девушку, ее ник в ВК a.gosteva91 и использую сервис, который стал уже моим верным союзником против битвы с мудреными заданиями этого CTF. Нахожу этот аккаунт и открываю через мобильное приложение. В подписчиках нахожу ее парня уже в инстаграмме.

Нахожу у него фото с геометкой, некий жилой комплекс.

Flag:«ЖК „5th Avenue“» (в флаге стандартные двойные кавычки)

Хочется отметить, что сложность ветки, главным образом, заключается в том, что мошенник взял фотоматериалы из интернета и это сильно усложнило поиски. Стоило за эту ветку дать больше, чем +300 очков. Но в любом случае это не самая сложная ветка.

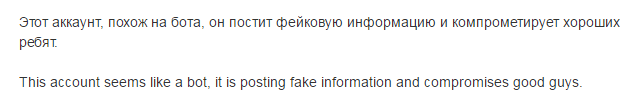

Facke accounts

Step #1

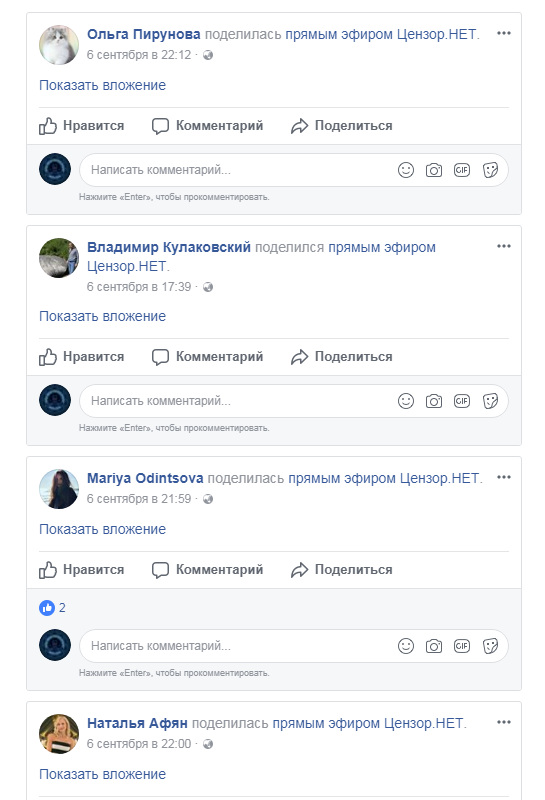

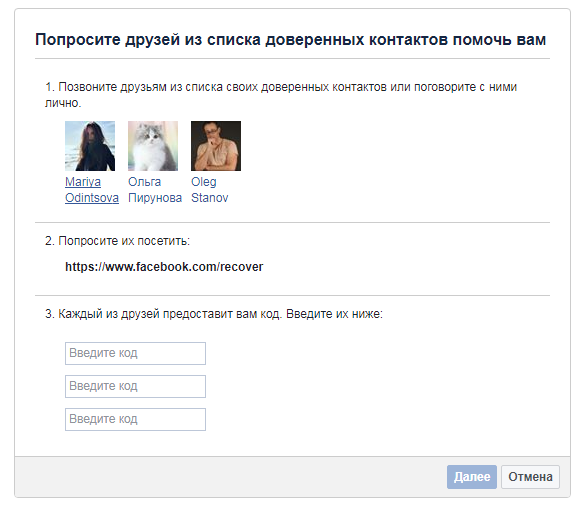

Эта ветка показалась самой сложной. Расспрашивая о верном решении у разработчиков понял, что там все гораздо проще, но делается через способ, известный очень немногим. Впрочем, разберу сначала ложные пути, затем то, как сделал и как нужно было. Есть Наталья Афян. Нужно найти ресторан, запомнил. Детально изучаю страницу этого фейка. Вот фотография, которая выдает владельца оригинальной страницы. Настоящий человек это Ольга Дьякова, которая работает в Slow Food Kiev. Чувствуя, что это не с проста, детально анализирую ее страницу, это никак не помогает. Нахожу несколько статей о ней, вот одна из них, с которой, кстати, были взяты почти все фотографии для фейкового аккаунта. Изучение всего этого материала ничего не дало. Затем стал анализировать лайки, которые стоят под некоторыми постами на стене. Ничего особенного не заметил. Репосты делались на стену из популярных пабликов, тоже искать там не вариант. Оставалось анализировать друзей фейка, которых у нее 133. Под свежую чашку кофе стал открывать каждую страницу. Людей, у которых страница оформлена не на русском, или английском языке пропускал. В результате выделил такую страницу — Mariya Odintsova. Училась в ХНУРЭ, из Харькова и привлекли еще посты на стене, есть два похожих с постами Натальи Афян. Изучая репостыэтого и этого постов, изучая тех, кто делал репост, вижу следующее.

Наталью Афян и Mariya Odintsova уже знаю, вот кто первые два человека не понятно. Владимир Кулаковский был случайным пользователем, а вот Ольга Пирунова оказалась очень похожей на фейк. Проверил — в друзьях Натальи Афян она имеется. Что же получается? Человек зарегистрировал не один, а три фейковых аккаунта, добавил в каждый аккаунт много друзей и другие свои же созданные фейки. Более того, сделал на всех трех страницах репост 2х одинаковых записей. Это странно, но видя, что это искусственно создавали, понимаю, что продвигаюсь. Вот тут опять застрял, так как ни на одной странице не было каких-либо полезных отсылок к кому-либо еще. Спустя несколько часов изучения друзей понял, что как минимум один аккаунт встречается в друзьях всех трех фейков — Oleg Stanov. На его странице есть пост, на фото которого видно именную салфетницу ресторана.

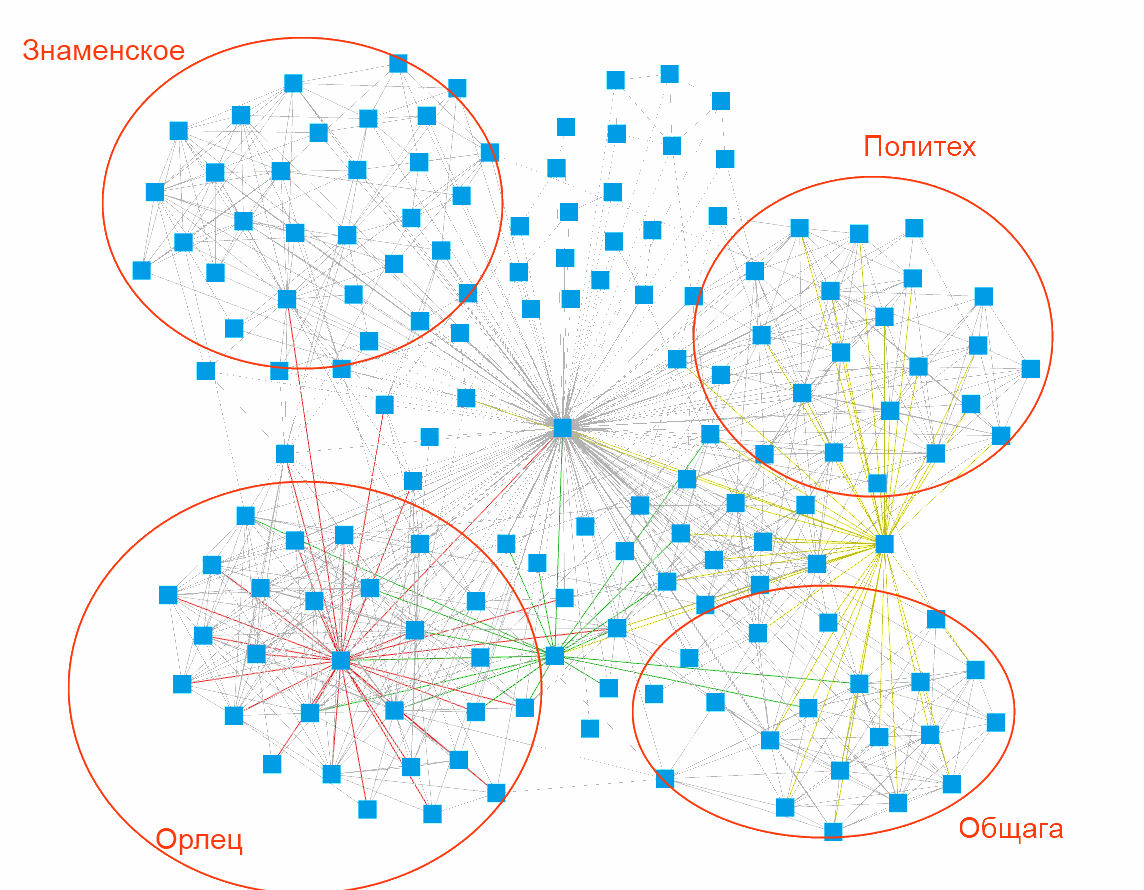

Получается, мало того, что были созданы три аккаунта, которые добавились друг к другу в друзья, и сделали одинаковые репосты, так мошенник еще и добавился в друзья к этим аккаунтам. Только после сдачи флага пришло в голову, что узнав три фейковых аккаунта, можно было поискать сервис по построению социальных графов, встречал такие для ВК и на основе трех фейковых аккаунтов узнать, кто их объединяет. Должны быть и для фейсбука. Пример такого социального графа ниже, взятого с интернета и прекрасно иллюстрирующего, зачем такое строить.

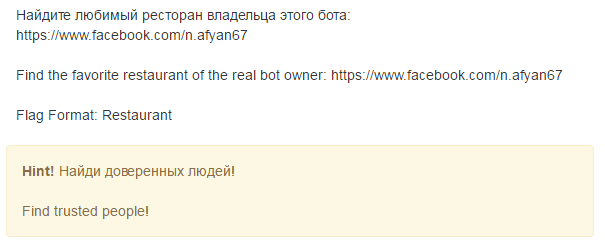

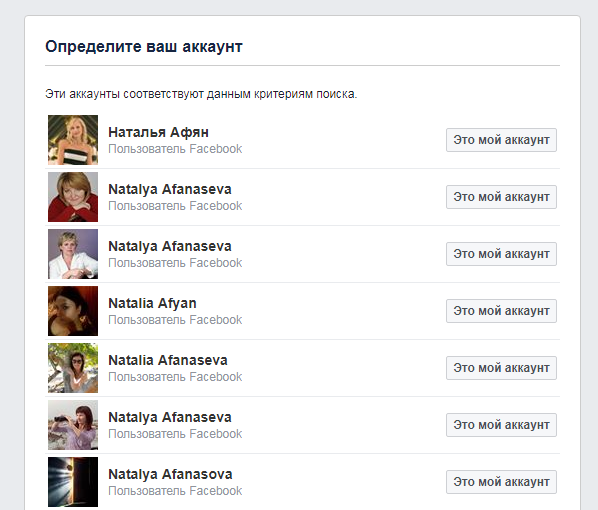

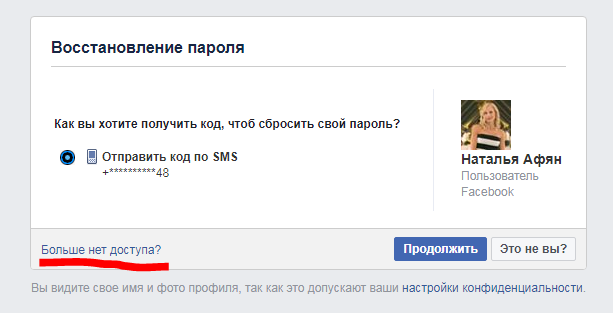

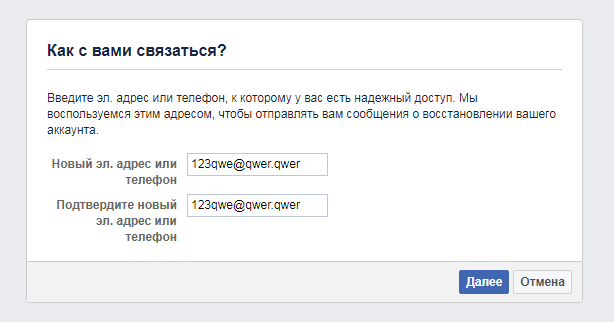

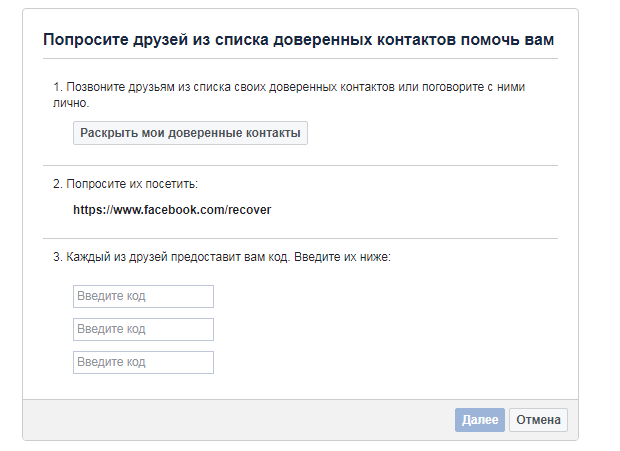

Теперь о том, как стоило решать. Некоторые вышеупомянутые фейки лайкали вот этот и этот посты Натальи Афян. Среди лайков встретился и Oleg Stanov. Но пока не понятно, что именно он центр всего этого дела, нужно продолжать собирать информацию. Зайдя к тем, кто лайкал Наталью Афян, можно выделить Mariya Odintsova по способу, описанному выше. Теперь воспользуемся фишкой Фейсбука, которой нет в ВК. Нужно зайти на страницу восстановления пароля, ввести имя и фамилию.

Нажимая на «Раскрыть мои доверенные контакты», нужно ввести выделенное имя и фамилию «Mariya Odintsova». В списке доверенных друзей два фейка, которые находил ранее и страница создателя. Далее, выполняем шаги из способа выше.

Flag:«Stargorod»

Step #2

Изучая страницу, выясняется, что человек любит теннис. В этом паблике, на который подписан человек, есть пост, в комментариях к которому отписалась цель.

Flag:«Oleg Sotnichuk»

Как мне намекнули в процессе написания статьи, в жизни встречаются подобные кейсы и находятся реальные люди, которые настолько глупо связывают фальшивые аккаунты, сначала даже не поверил. Для тех, кто таким занимается — читайте эту статью и не делайте глупостей, а лучше займитесь делом.

Business and black bookkeeping

Эта ветка не является самой сложной, или замороченной, но так вышло, что серьезно взялся за нее в самом конце, и другие топовые игроки так же сдавали задания из нее последними. Справедливо будет рассказать об этой ветке в конце.

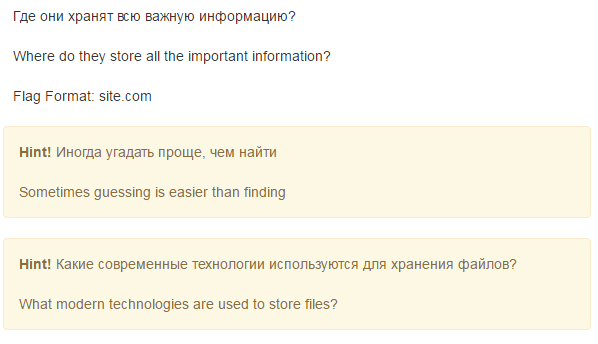

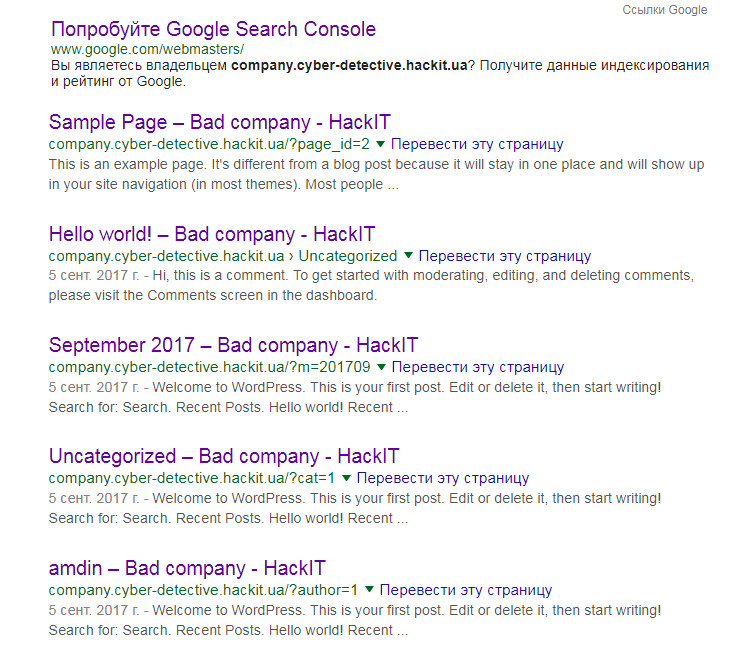

Step #1

Вот такой сайт открылся.

Прежде чем выйти на правильный след, наткнулся на несколько ложных. Например было несколько сайтов, внешне похожих по интерфейсу, например этот. Так же гугл выдает закешированные страницы, которых на момент прохождения CTF уже не было. Запрос в гугле был site:company.cyber-detective.hackit.ua.

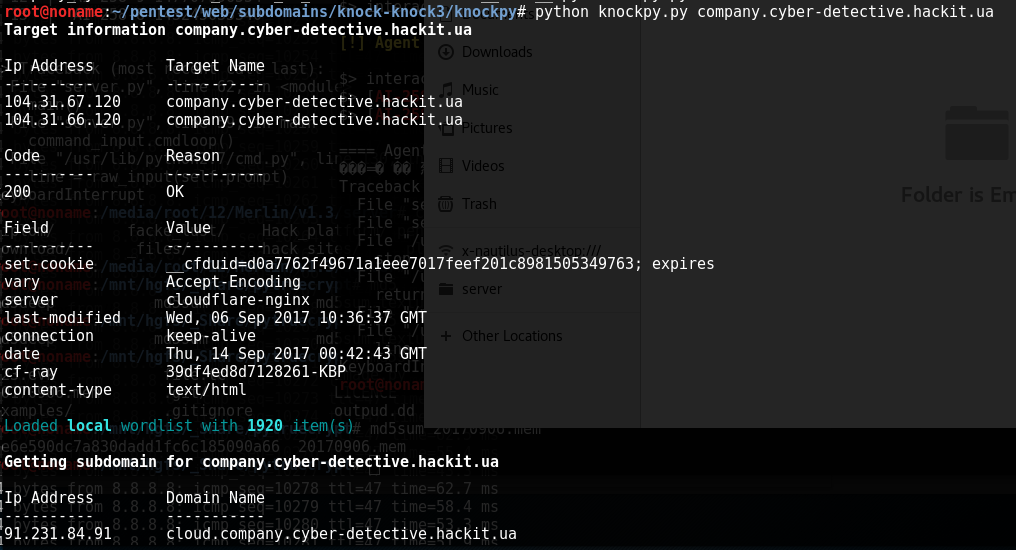

Вспоминая о веб архиве из прошлого задания, тоже пошел по ложному следу. На самом деле стоило найти субдомен текущего сайта, что оказалось не простой задачей, нигде этот домен закеширован не был. Помогла утилита knockpy.

Полученное облако.

Flag:«cloud.company.cyber-detective.hackit.ua»

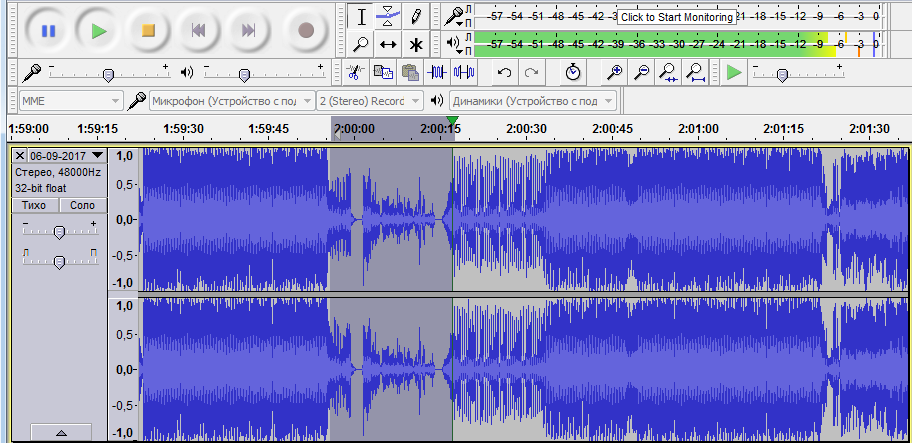

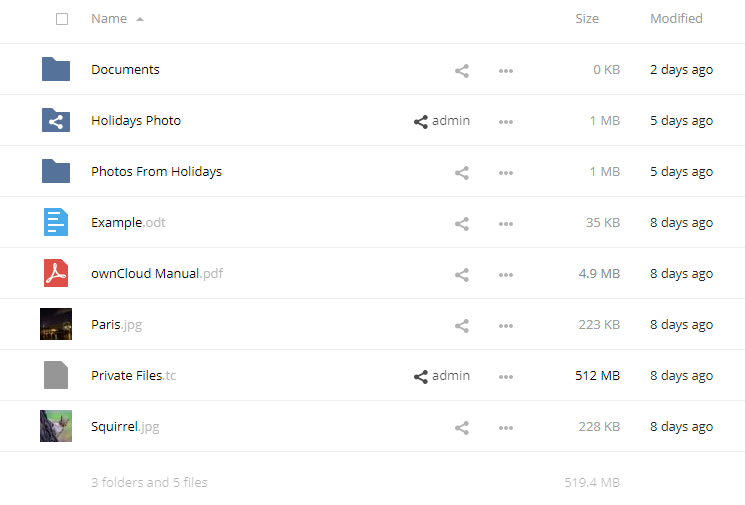

Step #2

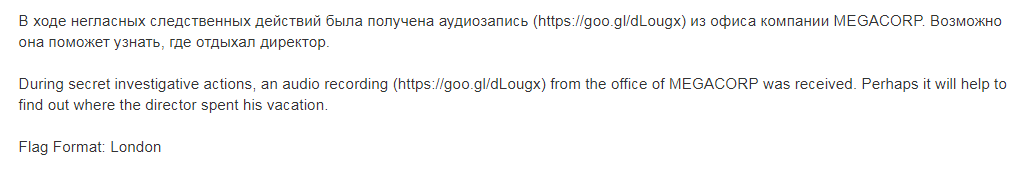

Это задание было самым веселым среди всех, выполнял его в кафе в прикуску с пиццей, и 2 часа хорошо подобранных песен были очень кстати. Решение очевидное, так как это не стандартный CTF и никакой сложной стеганографии здесь не должно быть. Между песнями был вставлен кусок разговора директора с подчиненной, в ходе которого подчиненная сообщила важную информацию. Что бы найти песню, достаточно Проигрывателя Windows Media, понемногу пролистывая музыкальную дорожку вперед. Для ценителей софта скрин ниже. Разговор длился 15 секунд.

Логин: director

Пароль: Vladimir-1985

Aduacity, программа, часто использующаяся в заданиях с музыкальной стеганографией, неплохо иллюстрирует вставленный разговор. Возвращаюсь в облако. После извлечения некоторых файлов из корзины, имею следующее.

Сразу привлекла картинка с названием Paris.jpg, но флаг не подошел. В папке Photos From Holidays были такие картинки, которые, на мой взгляд слишком круты для фотографий для обычного человека. Возможно это как картинки-воспоминания для человека, который там побывал.

Изучение exif файлов с помощью такого сервиса ничего не дало. Но картинки были похожие, возможно с одного района. Через поиск гугл каждая картинка выдала примерно следующее.

Flag:«San Francisco»

Step #3

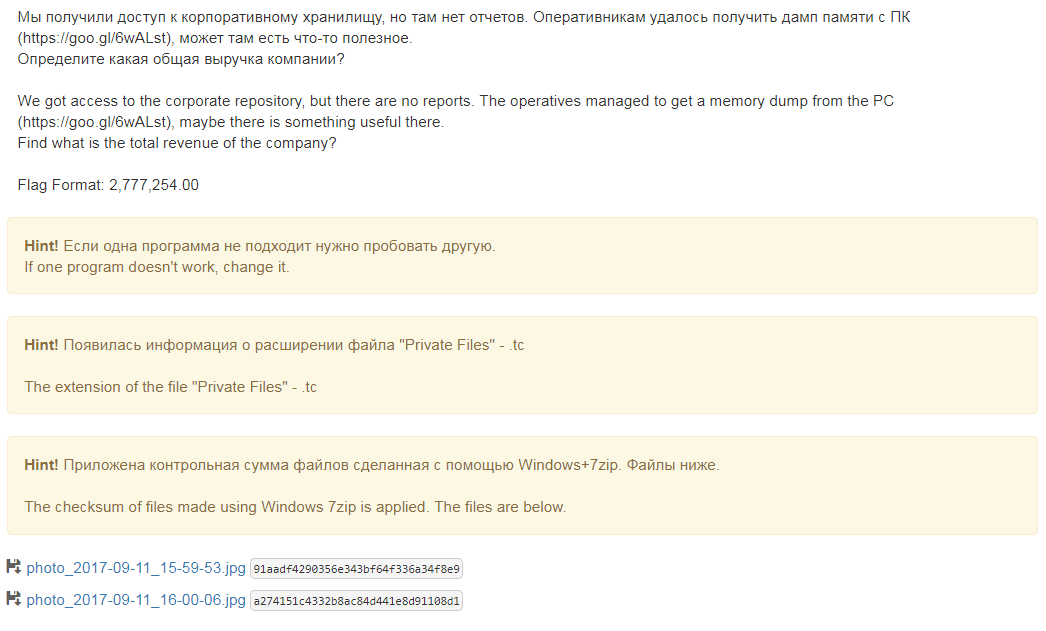

В прилепленных фотографиях были чексуммы для файлов, рассчитаны через программу 7-Zip.

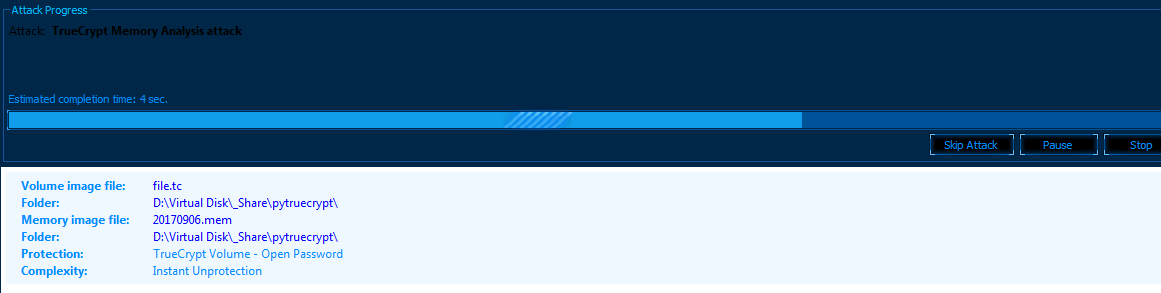

Данный таск был из категории Forensic. В облаке был файл «Private Files.tc», а в задании предлагалось скачать «20170906.mem». Первый файл был TrueCrypt контейнером, второй — дампом памяти, в котором спрятаны сессионные ключи от контейнера. Для решения перепробовал такие утилиты как pytruecrypt (для расшифровки с помощью добытых ключей), volatility, Elcomsoft Forensi Disk Decryptor. Подошла программа Passware Kit Forensic, но расшифровать удалось не сразу. Под этот криптоконтейнер подошла Passware Kit Forensic только определенной версии.

Процесс расшифровки прост, меню «Full Disk Encryption»->«TrueCrypt», далее указываются пути к контейнеру и дампу памяти. Далее процесс расшифровки.

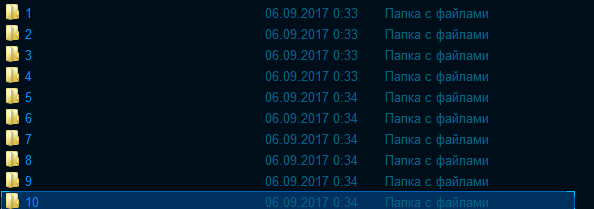

На выходе получается образ, который можно смонтировать любым удобным способом. Внутри расшифрованного контейнера оказались папки, в которых еще много папок, в которых еще много папок.

Нужную папку найти просто, достаточно смотреть ее размер и количество входящих в нее файлов. В результате нашел Exel документ.

Flag:«26,542,579,522.00»

Мне довелось поучаствовать в уникальном CTF, в котором было огромное количество нестандартных заданий, встречающихся мне впервые. Успешно вышло занять третье место, хотя, имея больше предварительного опыта, смог бы достичь большего. Огромные молодцы победители, вместе боролись за победу многие часы на пролет без сна. Порадовало очень задание на социальную инженерию. Были и не очень приятные задания, но это как обычно на любом CTF. Опыт получил просто колоссальный. Статью старался писать максимально подробно, дабы любой интересующийся по шагам смог повторить мои действия, и более того, понять те ложные пути и ошибки, которые довелось совершить мне.Это поможет гораздо быстрее решать подобные задания в будущем. Задания доступны на сайте еще неделю, дерзайте! Всем же остальным советую быть бдительными, в 21 веке цифровой след — это неотъемлемая часть жизни, и нужно думать, что оставлять в сети.

Уважаемый читатель, если ты дошел до этого места, поздравляю! Надеюсь ты извлек что то полезное из этой статьи. Если есть вопросы — велкам в ЛС или комментарии.

Автор: Jarvis7