Материал подготовлен National Geographic Россия. Читать в первоисточнике.

Ещё в начале июня компания Asus представила ROG Phone — наверное, самый игровой из игровых смартфонов на рынке, учитывая то, какие особенности он имеет. На момент анонса цены и сроков появления аппарата в продаже не объявили.

Компания Google взяла и без объявления войны представила операционную систему Android 9.0, которую якобы должны были бы показать только 20 августа.

Удивила Google не только анонсом, но и официальным названием новой версии — Pie. Вот так просто, без всяких уточнений, какой именно пирог мы будем «есть» следующие несколько лет.

Национальное управление США по воздухоплаванию и исследованию космического пространства (NASA) опубликовало детализированное изображение шарового звёздного скопления с обозначением NGC 2108.

Шаровые скопления содержат большое число светил. Такие структуры тесно связаны гравитацией и обращаются вокруг галактического центра в качестве спутника.

Нажмите для увеличения

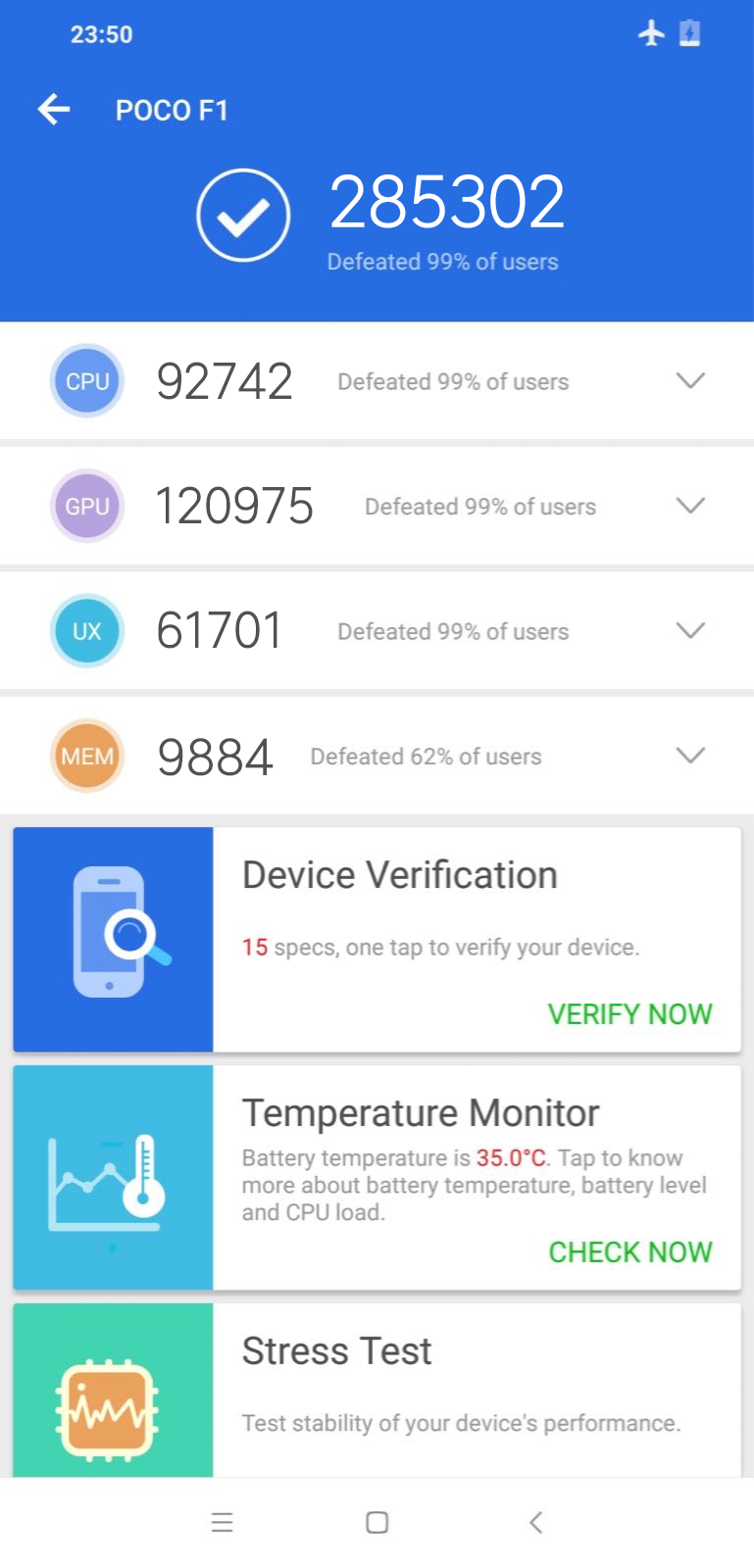

Смартфон Xiaomi Pocophone F1, как утверждают многие слухи, может стать самым доступным аппаратом с SoC Snapdragon 845 на рынке. Ему приписывают цену в 420 евро.

Наличие пока ещё топовой платформы Qualcomm подтверждали и данные Bluetooth SIG. Теперь же на это указывают и результаты тестирования смартфона в AnTuTu.

Сегодня мы уже писали о том, что начался приём предварительных заказов на CPU Ryzen Threadripper 2990WX. Но по факту AMD сегодня представила все четыре новинки нового поколения процессоров HEDT, уточнив все детали.

Протокол IPv6 появился на свет более двадцати лет назад. За все это время он не получил широкого распространения, по крайней мере, его внедрение продвигается довольно медленно. Например, по данным Google, всего 24% пользователей подключаются к поисковому ресурсу компании через IPv6. Сегодня мы расскажем, как обстоят дела с адаптацией протокола в мире и обсудим, почему компаниям все-таки стоит задуматься о его внедрении.

В прошлом году Apple выпустила свой первый смартфон с экраном OLED, чем заставила определённую часть фанатиков резко менять свои высказывания либо обходить этот вопрос стороной. В этом году панели OLED должны быть у двух новинок, тогда как самая доступная получит экран IPS.

Касательно того, что будет в следующем году, ходило немало разных слухов. Новые данные указывают на то, что осенью 2019 года нам покажут новую модель с экраном IPS, то есть полного перехода на дисплеи с органическими светодиодами не произойдёт.

В ролике показаны «Супры» разных лет, в том числе первая, построенная на базе модели Celica и выпущенная в 1978 году, и модель четвертого поколения, представленная в 1993 году и выпускавшаяся вплоть до 2002-го. Кроме того, показана и новая Supra — пятого поколения, выход которой ожидается в скором времени (недавно автомобиль, скрытый камуфляжем, дебютировал на Фестивале скорости в Гудвуде); характеристики машины, впрочем, пока неизвестны.

Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу безопасность, и методы обеспечения безопасности на основе последних научных работ. Темы включают в себя безопасность операционной системы (ОС), возможности, управление потоками информации, языковую безопасность, сетевые протоколы, аппаратную защиту и безопасность в веб-приложениях.

Лекция 1: «Вступление: модели угроз» Часть 1 / Часть 2 / Часть 3

Лекция 2: «Контроль хакерских атак» Часть 1 / Часть 2 / Часть 3

Лекция 3: «Переполнение буфера: эксплойты и защита» Часть 1 / Часть 2 / Часть 3

Лекция 4: «Разделение привилегий» Часть 1 / Часть 2 / Часть 3

Лекция 5: «Откуда берутся ошибки систем безопасности» Часть 1 / Часть 2

Лекция 6: «Возможности» Часть 1 / Часть 2 / Часть 3Читать полностью »