Как известно, слухи приписывают грядущим планшетам iPad Pro камеру TrueDepth, которая заменит сканер отпечатков пальцев. Новые данные указывают на то, что в планшетах также исчезнет разъём для наушников.

Как известно, слухи приписывают грядущим планшетам iPad Pro камеру TrueDepth, которая заменит сканер отпечатков пальцев. Новые данные указывают на то, что в планшетах также исчезнет разъём для наушников.

В обозримом будущем компания Intel представит первые восьмиядерные процессоры в массовом сегменте, а вместе с ними и новый чипсет Intel Z390. Однако новые процессоры должны поддерживаться и нынешними материнскими платами на чипсетах Intel 300-й серии. Но до сего момента с уверенностью можно было сказать лишь о наличии поддержки со стороны старшего чипсета Intel Z370.

Несмотря на то, что технология GPU Turbo, которую глава Huawei заранее обозвал пугающей, была анонсирована ещё в начале июня, а сейчас уже доступна на нескольких смартфонах производителя, о ней в Сети очень мало информации.

27 июля 2018 года компания Opera Ltd., разработчик одноимённого браузера, провела публичное размещение акций на бирже Nasdaq. Размещение прошло удачно. В первые часы торгов стоимость акций выросла на 30% от цены предложения $12, достигнув максимума в $15,62.

27 июля 2018 года компания Opera Ltd., разработчик одноимённого браузера, провела публичное размещение акций на бирже Nasdaq. Размещение прошло удачно. В первые часы торгов стоимость акций выросла на 30% от цены предложения $12, достигнув максимума в $15,62.

Всего в первый день торгов продано акций на сумму $115 млн. Это немалые деньги, которые компания потратит на совершенствование браузера и других своих продуктов. Согласно сопроводительным документам для инвесторов, Opera планирует использовать деньги «в исследования и разработку программного обеспечения искусственного интеллекта с целью его использования со службами обнаружения контента, а также для маркетинга, партнёрских отношений и приобретений». Сейчас около 25% сотрудников Opera работает над Opera News и платформой ИИ.

В общем, от недостатка финансов Opera точно не будет страдать. Капитализация корпорации исходя из текущей стоимости акций составляет $1,2 млрд.

Читать полностью »

Компания Huawei, сейчас, наверное, активнее других экспериментирует с цветами для своих смартфонов. Можно вспомнить необычные варианты P20 и P20 Pro с градиентной окраской, непривычный розовый у этих же моделей, жёлтый у Nova 3 и так далее.

Если вы хотите купить ещё более необычный аппарат компании, вам стоит присмотреться к модификации Honor Play Special Edition.

Крупнейшая в мире торговая сеть Walmart получила патент на новую технологию сбора аудиоданных под названием «Listening to the Frontend». Решение основано на системе датчиков в кассовой зоне, которые фиксируют шумы и звуковые сигналы, а также разговоры между клиентами и сотрудниками. Зачем это нужно Walmart, расскажем далее.

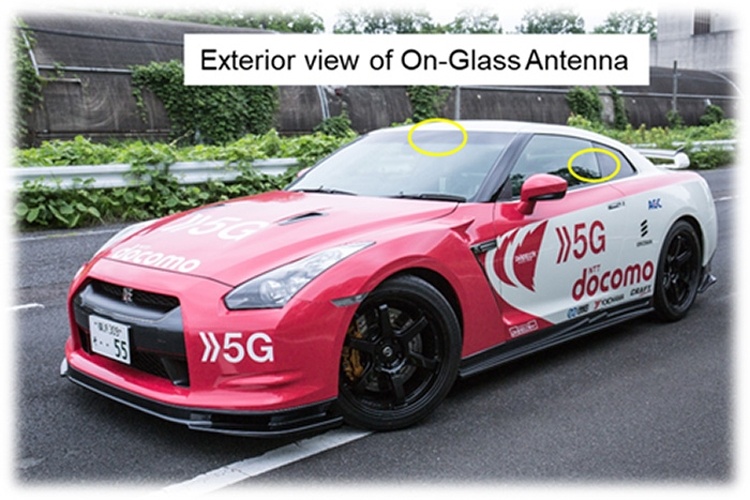

Компании NTT DoCoMo, AGC и Ericsson провели в Японии успешные полевые испытания технологии мобильной связи пятого поколения (5G) на автомобиле, двигавшемся на высокой скорости.

Американский союз гражданских свобод (American Civil Liberties Union, ACLU) продолжает кампанию против использования систем распознавания лиц федеральными агентствами и полицией. ACLU настаивает, что качество этих систем слишком низкое для реального использования. В результате будет много ложных срабатываний, из-за чего пострадают невинные люди. Пытаясь убедить Конгресс США запретить использование этих систем, правозащитники предприняли дерзкую, но эффективную акцию: они прогнали через систему распознавания лиц Amazon Rekognition всех американских конгрессменов. Результат оказался немного предсказуем: система распознала 28 конгрессменов как преступников. Фотографии «героев» на скриншоте вверху.

Читать полностью »

Европейский общий регламент по защите данных вступил в силу два месяца назад. Пока IT-сектор размышляет о будущем крупных информационных гигантов, перемены уже происходят и на более низком уровне: многие компании закрылись, другие — пытаются адаптироваться.

Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу безопасность, и методы обеспечения безопасности на основе последних научных работ. Темы включают в себя безопасность операционной системы (ОС), возможности, управление потоками информации, языковую безопасность, сетевые протоколы, аппаратную защиту и безопасность в веб-приложениях.

Лекция 1: «Вступление: модели угроз» Часть 1 / Часть 2 / Часть 3

Лекция 2: «Контроль хакерских атак» Часть 1 / Часть 2 / Часть 3

Лекция 3: «Переполнение буфера: эксплойты и защита» Часть 1 / Часть 2 / Часть 3

Лекция 4: «Разделение привилегий» Часть 1 / Часть 2 / Часть 3

Лекция 5: «Откуда берутся ошибки систем безопасности» Часть 1 / Часть 2Читать полностью »