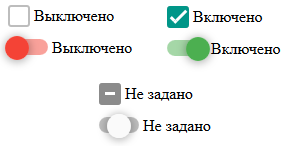

Понадобилось мне недавно реализовать трёхпозиционный переключатель. Ну это такой, у которого вместо двух состояний «включено/выключено», есть ещё промежуточное состояние. Это часто используется, например, в чекбоксе «выбрать всё», для того чтобы показать, что выбраны не все элементы, а только часть. В общем, захотелось такое реализовать, да чтобы без скриптов.

Понадобилось мне недавно реализовать трёхпозиционный переключатель. Ну это такой, у которого вместо двух состояний «включено/выключено», есть ещё промежуточное состояние. Это часто используется, например, в чекбоксе «выбрать всё», для того чтобы показать, что выбраны не все элементы, а только часть. В общем, захотелось такое реализовать, да чтобы без скриптов.

Читать полностью »

Архив за 18 августа 2016 - 5

Используем Secure Boot в Linux на всю катушку

2016-08-18 в 10:00, admin, рубрики: encryption, FDE, initramfs, kernel, linux, luks, LVM, Secure Boot, Ubuntu, UEFI, Настройка Linux

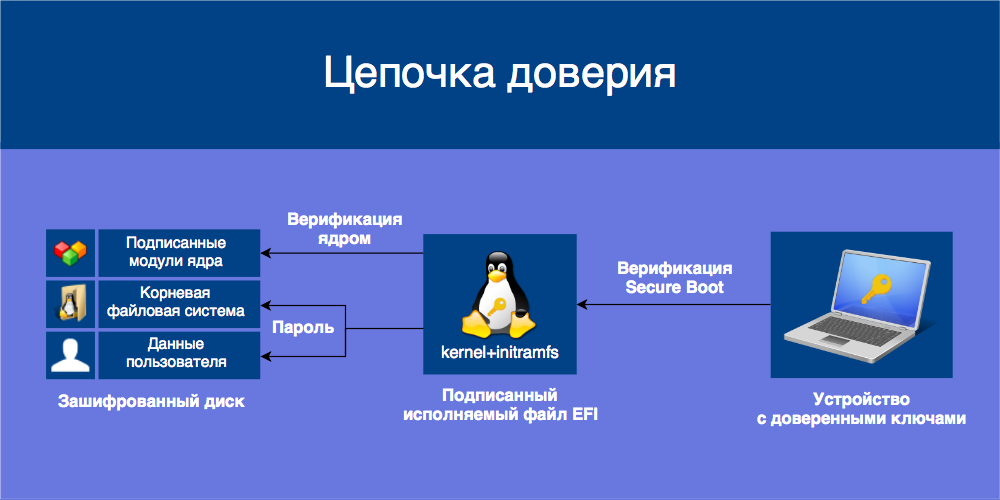

Технология Secure Boot нацелена на предотвращение исполнения недоверенного кода при загрузке операционной системы, то есть защиту от буткитов и атак типа Evil Maid. Устройства с Secure Boot содержат в энергонезависимой памяти базу данных открытых ключей, которыми проверяются подписи загружаемых UEFI-приложений вроде загрузчиков ОС и драйверов. Приложения, подписанные доверенным ключом и с правильной контрольной суммой, допускаются к загрузке, остальные блокируются.

Более подробно о Secure Boot можно узнать из цикла статей от CodeRush.

Чтобы Secure Boot обеспечивал безопасность, подписываемые приложения должны соблюдать некоторый «кодекс чести»: не иметь в себе лазеек для неограниченного доступа к системе и параметрам Secure Boot, а также требовать того же от загружаемых ими приложений. Если подписанное приложение предоставляет возможность недобросовестного использования напрямую или путём загрузки других приложений, оно становится угрозой безопасности всех пользователей, доверяющих этому приложению. Такую угрозу представляют загрузчик shim, подписываемый Microsoft, и загружаемый им GRUB.

Чтобы от этого защититься, мы установим Ubuntu с шифрованием всего диска на базе LUKS и LVM, защитим initramfs от изменений, объединив его с ядром в одно UEFI-приложение, и подпишем его собственными ключами.Читать полностью »

AMD поделилась результатами сравнения мобильной и настольной видеокарт Radeon RX 460

2016-08-18 в 9:56, admin, рубрики: Новости, метки: новостиС настольной видеокартой Radeon RX 460 мы уже успели познакомиться. Это первый в своём ценовом сегменте носитель GPU нового поколения и для 100 долларов, в которые оценена 2-гагибайтная модификация, новинка смотрится вполне неплохо.

Параметры мобильного адаптера RX 460 нам достоверно неизвестны. Понятно, что он основан на GPU Polaris 11, но его конфигурация пока остаётся тайной. Учитывая, что настольная карта получила не все потоковые процессоры нового графического процессора, интрига сохраняется.

В библиотеке шифрования Libgcrypt обнаружена критическая уязвимость, существовавшая 18 лет

2016-08-18 в 9:48, admin, рубрики: GnuPG, libgcrypt, Блог компании Positive Technologies, информационная безопасность, криптография, Разработка под Linux, уязвимостиКоманда GnuPG Project опубликовала сообщение о том, что в популярной библиотеке Libgcrypt содержится критическая уязвимость. Ошибка была обнаружена экспертами Технологического института немецкого города Карлсруэ Феликсом Дёрре (Felix Dörre) и Владимиром Клебановым.

Уязвимость содержится в генераторе случайных чисел Libgcrypt — она позволяет атакующему, который получил 4640 битов из генератора легко предсказать следующие 160 бит его вывода. Это открывает возможность для взлома ключей шифрования. Ошибка присутствует в Libgcrypt и GnuPG версий, выпущенных до 17 августа 2016 года, для всех платформ. Как указано в сообщении GnyPG Project, этот баг существует с 1998 года.

Читать полностью »

Обзор флешки USB-Lightning Transcend JetDrive Go 300K

2016-08-18 в 9:47, admin, рубрики: apple, Transcend, гаджеты, Накопители, Настольные компьютерыПривет, GeekTimes! Сколько раз поднимался вопрос о необходимости расширения памяти для устройств Apple? Внешние жесткие диски помогли не одной тысяче пользователей iMac и MacBook, а пользователи iPhone и iPad продолжаю свои мытарства. Традиционно компания Transcend проявляла интерес к этой нише и вот в очередной раз порадовала новым продуктом — JetDrive Go 300K. Lightning + USB 3.1 — свежее некуда, что по производительности и удобству использования? В то же время, у меня уже была флешечка от Leef — Bridge на 16 гигабайт — не зря ли потрачены деньги? Читайте под катом.

Intel Joule — комплект для разработчиков, заинтересовавшихся возможностями камер RealSense

2016-08-18 в 9:44, admin, рубрики: Новости, метки: новостиКомпания Intel продолжает активно продвигать камеры RealSense. Они не нашли особого применения на рынке ПК или в мобильной технике, так что процессорный гигант решил переориентировать свою разработку на иные сегменты. В частности, сегменты носимой электроники и робототехники в том или ином виде, где RealSense однозначно выглядит более интересно.

Координационный центр, отвечающий за доменные зоны .RU и .РФ, готовят к национализации

2016-08-18 в 9:29, admin, рубрики: домены, зона RU, зона РФ, информационная безопасность, передел собственности, регулирование интернета, сеть, Финансы в IT-индустрии

По информации газеты «Коммерсант», координационный центр доменных зон .RU и .РФ готовят к национализации. Также будет изменен собственник провайдера АО «Технический центр Интернет», 75% которого принадлежит координационному центру, а оставшиеся 25% — Фонду развития интернета.

«Коммерсант» приводит информацию своих собственных источников, согласно которой на совещании представителей ФСБ, Роскомнадзора, Минфина и ФНС последние были поставлены перед фактом смены собственника КЦ и ТЦИ.

Суть национализации сводится к смене собственника и перенаправлению финансовых потоков КЦ в пользу государства. Общий финансовый поток через КЦ оценивается за год в сумму 540 млн рублей, из которых 120 млн получает Фонд развития интернета в виде лицензионных отчислений, а еще 420 млн — сам КЦ. Данные суммы формируются из оплаты пользователей за продление и регистрацию доменов в подконтрольных КЦ зонах.

Читать полностью »

Производители в США не имеют права отказать в гарантии после снятия гарантийной наклейки. Что в России?

2016-08-18 в 9:23, admin, рубрики: Dent Inspection Tool, diy или сделай сам, беззаконие, гаджеты, гарантийный ремонт, Железо, защита прав потребителей, копирайт, лишение гарантии, смартфоны, снятие гарантийной пломбы, снятие гарантийной этикетки, метки: Dent Inspection Tool, гарантийный ремонт, защита прав потребителей, лишение гарантии, снятие гарантийной пломбы, снятие гарантийной этикетки

Одна из четырёх защитных наклеек на PlayStation 4. Фото: iFixit

Производители и продавцы электронных гаджетов пытаются всячески воспрепятствовать самостоятельному ремонту электронной техники. Они устанавливают на компьютеры, ноутбуки, игровые приставки и другие устройства различные наклейки и гарантийные пломбы, которые мешают вскрытию корпуса. На смартфонах таких наклеек часто нет, но сотрудников в центрах обслуживания специально обучают искать физические признаки того, что его вскрывали — вмятины и выпуклости на краях корпуса — и на этом основании отказывать в обслуживании. Apple даже выпускает специальный инструмент Dent Inspection Tool для поиска таких микровмятин на корпусе.

Насколько законна такая практика?

Читать полностью »

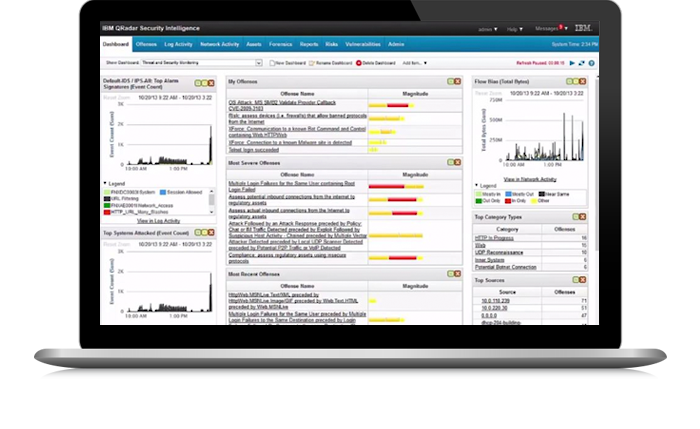

IBM QRadar помогает отслеживать внутренние угрозы информационной безопасности компании

2016-08-18 в 9:12, admin, рубрики: IBM, Блог компании IBM, защита данных, информационная безопасность

Один из наиболее распространенных способов проникновения злоумышленников в сеть компании — получение данных сотрудника компании с доступом к целевой сети. Данные этого пользователя добываются самыми разными методами, включая социальный инжиниринг, фишинг и malware. А поскольку пользователь с определенным уровнем допуска не вызывает подозрения, то злоумышленники с его данными доступа могут безнаказанно работать в сети предприятия долгое время. Порой, такой доступ сохраняется в течение недель или даже месяцев.

Сейчас наша компания разработала новое решение, которое позволит избежать подобной угрозы. Решение получило название IBM Security App Exchange. Это программа, расширяющая возможности платформы IBM QRadar. Она анализирует поведенческие шаблоны всех пользователей предприятия, имеющих доступ к сети, а также пользователей со стороны — партнеров, удаленных сотрудников и т.п. Если какой-то из пользователей начинает совершать необычные действия в сетевом окружении компании, IBM Security App Exchange проводит детальный анализ события или их совокупности сообщает о проблеме.

Читать полностью »

Представляем RAIL: модель оценки производительности сайта

2016-08-18 в 9:08, admin, рубрики: IT-стандарты, RAIL, user-centered performance, индекс скорости, Клиентская оптимизация, скорость загрузки

В последнее время публикуется множество советов по оптимизации производительности сайтов. Фразы вроде «DOM работает слишком медленно» или «всегда используйте CSS-анимацию» годятся в виде броских заголовков, но истинное положение вещей содержит различные нюансы.

Представляем статью авторства Пола Айриша и Пола Льюиса из команды Google Chrome о разработанной ими модели оценки производительности сайта. Ее можно с уверенностью назвать User-Centered Performance.

Читать полностью »