В начале года во всех (ну почти) школах Москвы ввели новый электронный дневник. Его использование было обязательно. Разработчиком этого «великолепного» творения был Департамент ИТ города Москвы. Хоть и красивый дизайн, который доступен пользователям Chrome, внушал, что журнал хорош, на деле было наоборот. Фронтенд был написан на Angular, который, используя API дневника, получал все пользовательские данные. Из-за большой нагрузки со всех школ Москвы или плохой оптимизации, скорость работы дневника была низкой и иногда он даже не был доступен. Учителя жаловались о том, что оценки не выставляются и домашнее задание не сохраняется. Ученики и их родители были не довольны кривым отображением расписания и сообщений от учителей. По поводу отсутствия кроссбраузерности и поддержки мобильных девайсов на фоне всего не очень сильно переживали. Также кроме багов и медленной скорости работы была и «особенность».

Читать полностью »

Архив за 30 декабря 2015 - 5

Почему важно не выдавать пользователям простой пароль

2015-12-30 в 10:56, admin, рубрики: брутфорс, гос. порталы, дневник, информационная безопасность, образованиеЧего ждать российским пользователям и ИТ-компаниям, если новые законопроекты заработают в полную силу

2015-12-30 в 10:53, admin, рубрики: госзакупки, закон о персональных данных, Законодательство и IT-бизнес, законодательство и ИТ, интернет, мессенджеры, РАЭК, российский рынок, рунет2015 год был щедр на законопроекты по регулированию ИТ-отрасли. Как сказано в докладе Российской ассоциации электронных компаний (РАЭК), это позволит «обеспечить цифровой суверенитет России и ограничить информационную и технологическую зависимость нашей отрасли высоких технологий от влияния Запада».

В то же время, аналитики РАЭК полагают, что 24 из 39 законопроектов в той или иной степени губительны для российского ИТ-рынка.

РБК отобрал наиболее важные законодательные инициативы в отрасли и выяснил, чем это может обернуться для пользователей.Читать полностью »

По слухам, iPhone 7 получит водонепроницаемый корпус без пластиковых полосок на задней панели

2015-12-30 в 10:45, admin, рубрики: Новости, метки: новостиРанее в Сети уже поговаривали о том, что смартфон iPhone 7 получит еще более серьезную защиту от влаги, чем iPhone 6s. Сейчас же китайские источники утверждают, что корпус устройства будет не просто защищен от брызг.

Если верить изданию Digitimes, то обе модели iPhone 7, которые будут отличаться диагональю дисплея и, вероятно, объемом памяти, получат водонепроницаемый корпус (степень защиты не уточняется), что позволит ему выдерживать без последствий погружения на определенную глубину.

Авторизация в CentOS через Microsoft Azure AD – Office 365

2015-12-30 в 10:31, admin, рубрики: active directory, authentication, azure, CentOS, linux, linux-сервер, Microsoft Azure, office 365, pam, Настройка LinuxВсе пользователи Microsoft Office 365 (для бизнеса) проходят авторизацию именно через Microsoft Azure AD. Так, при добавлении каждого нового пользователя (емейла) в Office 365, для него автоматически создается соответствующая запись в Microsoft Azure AD.

Ранее я рассказывал о том, как можно использовать Microsoft Azure AD для авторизации пользователей Ununtu 14.04. То есть, как в Ubuntu сделать SSO c Microsoft Azure AD / Office 365. Сейчас я расскажу как можно сделать то же самое в CentOS 7.

Читать полностью »

Как создать убедительную механику смерти и не облажаться

2015-12-30 в 10:22, admin, рубрики: game development, gamedesign, Gamedev, Блог компании Plarium, геймдев, игровая разработка, игры, механики, перевод, разработка, разработка мобильных приложений, смерть, Тестирование игрИграм, в которых нельзя умереть (или, если угодно, проиграть), недостает глубины. Если проиграть невозможно, зачем пытаться выиграть? Иначе говоря, если вы не боитесь поражения, стремление к победе теряет всякий смысл. Однако после смерти персонажа игроку необязательно кусать локти и переигрывать все по новой. Механику смерти можно интегрировать в сюжет или геймплей, но главное – сделать это правильно.

Сравнить несравнимое: json в PostgreSQL vs Mysql vs Mongodb

2015-12-30 в 10:21, admin, рубрики: jsonb, mongodb, mysql, postgresqlAs such, there’s really no “standard” benchmark that will inform you about the best technology to use for your application. Only your requirements, your data, and your infrastructure can tell you what you need to know.

Для начала немного философии. NoSql окружает и от этого никуда не убежать (хотя не очень то и хотелось). Оставим вопросы о глубинных причинах за рамками данного текста, отметим лишь, что этот тренд отражается не только в появлении новых NoSql решений и развитии старых. Еще одна грань — смешение противоположностей, а именно поддержка хранения schema-less данных в традиционных реляционных базах. В этой серой области на стыке реляционной модели хранения данных и всего остального кроется головокружительное количество возможностей. Но, как и всегда, нужно уметь найти баланс, который подходит именно для ваших данных. Это бывает трудно, в первую очередь из-за того, что приходится сравнивать мало сравнимые вещи, например, производительность NoSql решения с традиционной базой данных. В этой небольшой заметке будет предложена такая попытка и приведено сравнение производительности работы с jsonb в PostgreSQL с json в Mysql и с bson в Mongodb.

Читать полностью »

Numpy и многопроцессорность

2015-12-30 в 10:20, admin, рубрики: atlas, big data, BLAS, data mining, LAPACK, numpy, OpenBLAS, python Сейчас уже многие используют библиотеку numpy в своих python-программах, поскольку она заметно ускоряет работу с данными и выполнение математических операций. Однако во многих случаях numpy работает в разы медленнее, чем она может… потому что использует только один процессор, хотя могла бы использовать все, что у вас есть.

Читать полностью »

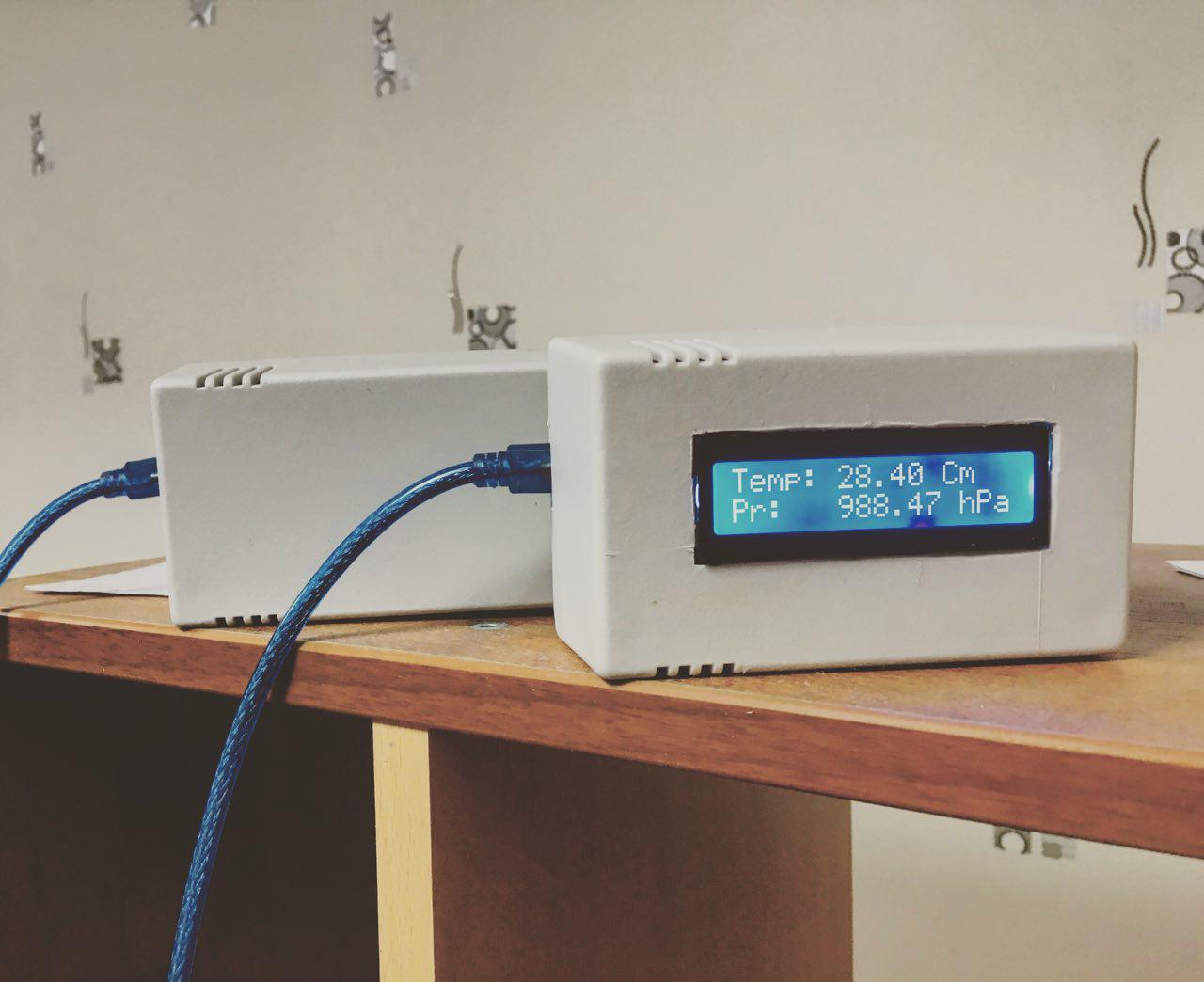

Bluetooth-метеостанция на Arduino для начинающих

2015-12-30 в 10:14, admin, рубрики: arduino, bluetooth, DIY, diy или сделай сам, БГУИР, ВМСиС, кафедра ЭВМВ данной статье я расскажу о том, как сделать первый шаг в мир Arduino и смастерить собственную метеостанцию. Метеостанция будет состоять из двух модулей: один модуль будет считывать информацию с подключенных датчиков, другой — выводить считанные данные на небольшой экран. Для передачи информации будем использовать Bluetooth.

Также приведу информацию по настройке BT-модулей для работы друг с другом.

Итак, поехали!

Читать полностью »

Новогодние приколы от проекта Arduino Mega Server

2015-12-30 в 10:09, admin, рубрики: AMS, arduino, Arduino Mega Server, diy или сделай сам, majordomo, веб-сервер, Интернет вещей, Программирование, сделай сам, умный дом

Разработка проекта Arduino Mega Server идёт полным ходом и в процессе работы возникают неожиданные препятствия, которые приходится героически преодолевать. О некоторых из них вам сегодня расскажу и, возможно, это сэкономит вам немного вашего времени и нервов.

Читать полностью »

Утрачиваемое искусство доказательства защищенности. Часть 2 из 2

2015-12-30 в 10:08, admin, рубрики: www.training.muk.ua, Блог компании МУК, информационная безопасность, информационной безопасности, ит-инфраструктура, математическая модель ИБ, напрячь математический мозг, учебные курсы, учебный центр мукПашков Юрий, Пашков Кузьма — Lead InfoSec, EMC, VMWare trainer @ training.muk.ua

Утрачиваемое искусство доказательства защищенности. Часть 1 из 2.

В первой части статьи рассмотрены возможности доказательного подхода к построению защищенных автоматизированных систем.

Краеугольный камень доказательного подхода — понятия политики безопасности, модели защиты и доказательства защищенности. При этом особое внимание уделяется понятию безопасной политики. Свойство безопасности трактуется не как количественное, а как качественное — политика в терминах конкретной модели может быть либо безопасной, либо не являться таковой.

На интуитивном уровне логика рассуждений следующая: если формальная политика для модели является безопасной, то адекватная ей реальная политика в условиях реальной автоматизированной обработки также будет безопасной.

Последовательность действий при применении доказательного подхода следующая:

— для предметной области с известным алгоритмом обработки ценной информации формулируется несколько высказываний на естественном языке, определяющих «правильный» с точки зрения владельца порядок обработки информационных ценностей; иначе говоря, формулируется политика безопасности, которая в случае ее выполнения является безопасной (не причиняющей ущерба владельцу информационной ценности);

— полученная на предыдущем этапе политика формализуется в терминах одной из хорошо изученных моделей безопасности;

— выполняется формальное доказательство выполнимости утверждений политики безопасности. При этом выявляются необходимые и достаточные условия выполнения политики в терминах используемой политики безопасности; в результате доказательства выявляются условия обработки ценной информации, при которых требования политики безопасности оказываются выполнимыми;

— эти условия выполнения политики интерпретируются для реальной автоматизированной системы и реализуются в виде настроек встроенных механизмов и средств защиты.

Таким образом, при применении доказательного подхода интерпретация выполняется дважды — сначала в терминах формальной модели защиты выражается политика безопасности, затем в терминах механизмов и служб автоматизированной системы описываются условия безопасности политики, полученные в ходе доказательства защищенности.Читать полностью »