Всё верно — это маленькое устройство стояло между мной и возможностью запускать ещё более старое ПО, которое я раскопал в процессе программной археологии.

Недавно я помогал бухгалтерской фирме друга мигрировать с крайнеЧитать полностью »

Всё верно — это маленькое устройство стояло между мной и возможностью запускать ещё более старое ПО, которое я раскопал в процессе программной археологии.

Недавно я помогал бухгалтерской фирме друга мигрировать с крайнеЧитать полностью »

Так уж случилось, что из разработки железа и встроенного ПО я постепенно ушел в безопасность. А в дальнейшем и в пентест. Началось все с заказа на тогда еще существующем Хабр Фрилансе по чтению защищенной прошивки STM8, о методах найденных еще тогда я сегодня и расскажу. Таким образом я планирую написать цикл статей по безопасности и ее обходу.

Сразу извиняюсь за качество картинок. Было это давно и статью писать не планировалось.

Нет никакой защиты, есть только количество времени и знаний, необходимых для достижения цели.

Есть соблазн переписать историю и приписать себе какую-нибудь благородную цель, послужившую мотивацией для этого хобби, но в данном случае правда звучит лучше. Мои родители купили себе Apple //e [так стилизованно обозначали модель Apple IIe / прим. перев.], когда мне было 10 лет, и он быстро начал занимать всё моё свободное время. Пиратство процветало, и я идеализировал кракеров, чьи имена я видел проносящимися по экранам краков у тех игр, что я обменивался с друзьями. Я также восторгался людьми, описывавшими свои методы в обучающих материалах по взломам, которые изначально распространялись в виде текстовых файлов через BBS, а затем были собраны и распространялись на диске. Подростком я провёл множество вечеров, ковыряясь в командах PEEK, POKE и CALL, но у меня почему-то не получалось свести это всё воедино.

Читать полностью »

В статье кратко рассмотрим как без создания собственного облачного сервера защитить программу использующую VK API от незаконного использования и несанкционированного распространения.

За последние 10 лет количество товаров-подделок в мире увеличилось в 2 раза. Это данные отчета министерства внутренней безопасности США. Большая часть контрафакта приходится на Китай (56 %), Гонконг (36%) и Сингапур (2%).

Производители оригинальных товаров несут серьезные убытки, часть из которых приходится на рынок электроники. Многие современные товары содержат в себе электронные компоненты: одежда, обувь, часы, ювелирные изделия, автомобили. В прошлом году прямые потери от незаконного копирования потребительской электроники и электронных компонентов в составе других товаров достигли порядка 0,5 трлн долл. США.

Эту проблему помогают решить различные методы защиты цифровой электроники от нелегального копирования, модификации и обратного проектирования: аппаратное шифрование (AES, RSA и др.), хеширование (например, SHA-256, MD-5), внедрение цифровых водяных знаков и отпечатков пальцев в проектное описание, лексическая и функциональная обфускация, формальная верификация и другие.

В этой статье мы расскажем об одном из самых экономичных методов защиты с точки зрения аппаратных затрат — физически неклонируемых функциях.

Читать полностью »

Проблема большинства споров о проблеме пиратства состоит в том, что в них «стоимость» оценивается только в «денежных» долларах. Поэтому проблему формулируют примерно так: «Покупая игру у нас, пользователь тратит денежные доллары. Пиратская копия стоит ноль денежных долларов. Значит, большинство людей будет пиратить игру, если у них будет выбор, поэтому нужно любой ценой остановить их».

Известный всем денежный доллар.

В этом и заключается ошибка, потому здесь должны учитываться по крайней мере четыре валюты, а не одна (денежные доллары).

Я предлагаю такие обозначения:

Игрок делает выбор купить или спиратить игру на основании того, сколько «стоит» каждая услуга (а не продукт!) в этих четырёх валютах, а также в зависимости от ценности для игрока каждой из них.

Читать полностью »

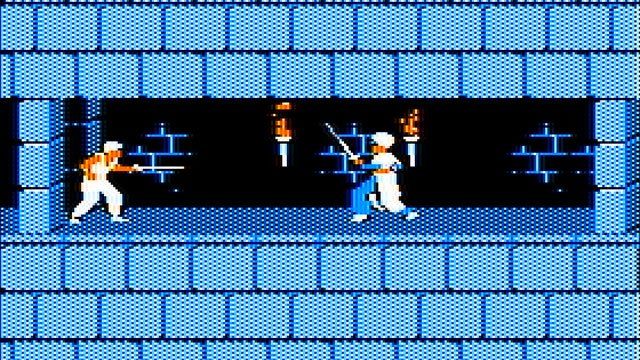

17 апреля 2012 года Джордан Мекнер опубликовал исходный код Prince of Persia.

Даже несмотря на то, что это версия для Apple II, написанная на ассемблере процессора 6502, было очень приятно погрузиться в код этой легендарной игры. Как обычно, меня ждало множество программных интересностей.

Очевидно слабая для программирования игр среда Apple II на самом деле была фундаментом несравнимых ни с чем инноваций и творчества: самомодифицирующийся код, внутренний загрузчик, умный формат гибких дисков и смещение таблиц поиска. В каждом своём модуле Prince Of Persia хранит сокровища инженерной мысли.

Чтение исходников позволило мне не только узнать больше о процессе разработки игр в 80-х, но и снова вызвало чувство признательности за те вещи, которые сегодня считаются естественными.

Как обычно, я вёл подробные записи и на их основе создал эту статью. Надеюсь, она вдохновит других на чтение исходного кода и усовершенствование своих навыков разработки.

Читать полностью »

Источник: tvtropes.org

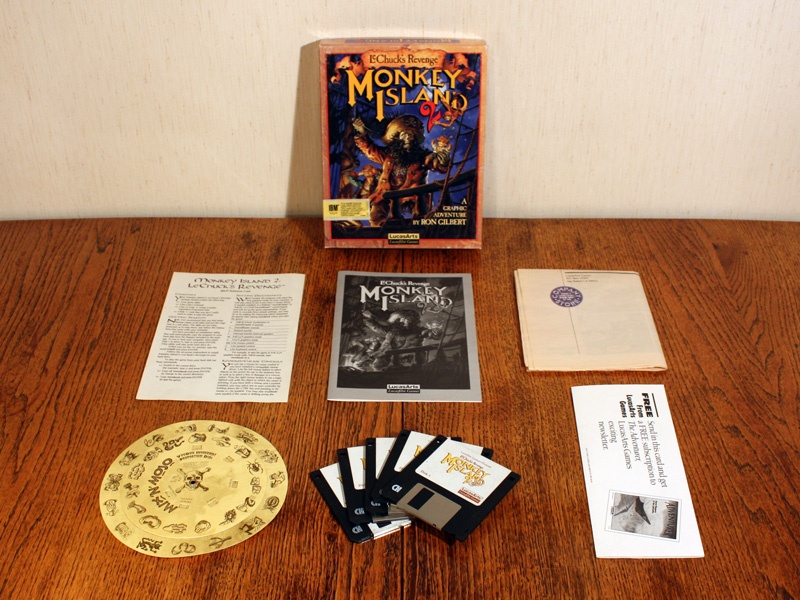

Сейчас, чтобы вы ни слушали, смотрели, во что бы не играли — 90% всего контента защищено авторским правом. Разработчики встраивают в свои продукты разнообразные «антипиратские» схемы защиты. Программное обеспечение требует лицензий, кодов, аутентификации пользователя в сети. Понятно, что все эти технологии защиты от «пиратов» не появились просто так. Многие годы они развивались и совершенствовались. Что было у истоков?

Разработчики программного обеспечения, включая игры, использовали защиту от копирования еще во времена, когда Интернета не было. В большинстве случаев защитные схемы были вовсе не цифровыми, а… аналоговыми.

Читать полностью »

Разработчики игры The Talos Principle, компания Croteam, пошли по не совсем стандартному пути защиты от нелегального распространения их детища. Вместо того, чтобы ругаться при запуске, игра стартует и идёт нормально, но только до одного из игровых моментов, когда персонаж оказывается в лифте. После чего продвинуться дальше по сюжету нельзя.

Читать полностью »