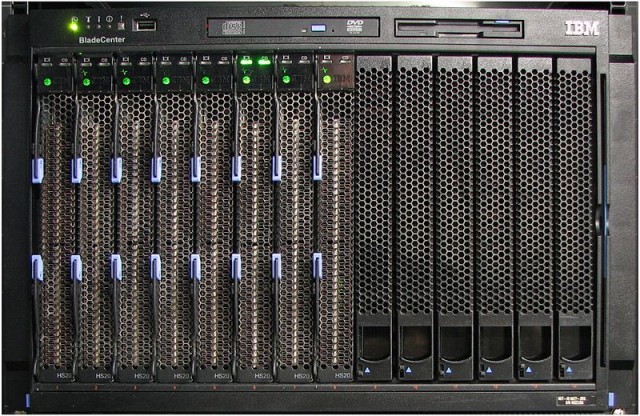

Компания IBM достаточно давно хотела избавиться от x86 серверов в своей серверной линейке и, похоже, это ей наконец удалось — благодаря ей компания Lenovo становится одним из крупнейших поставщиков серверного оборудования в мире, приобретя такие линейки серверов как System x, BladeCenter и др. Сумма сделки составила 2,3 миллиарда долларов.

Читать полностью »