На прошлой неделе в Денвере прошла 26-я по счету конференция VB, организованная авторитетнейшим порталом-долгожителем Virus Bulletin. Конференция по тематике схожа с BlackHat, но в ней куда меньше шоу и куда больше технических деталей. Эксперты «Лаборатории» выступали на конференции с двумя докладами. С одним, про ложные доказательства принадлежности вредоносного кода и таргетированных атак, предлагаю ознакомиться самостоятельно, а про другой расскажу подробнее.

На прошлой неделе в Денвере прошла 26-я по счету конференция VB, организованная авторитетнейшим порталом-долгожителем Virus Bulletin. Конференция по тематике схожа с BlackHat, но в ней куда меньше шоу и куда больше технических деталей. Эксперты «Лаборатории» выступали на конференции с двумя докладами. С одним, про ложные доказательства принадлежности вредоносного кода и таргетированных атак, предлагаю ознакомиться самостоятельно, а про другой расскажу подробнее.

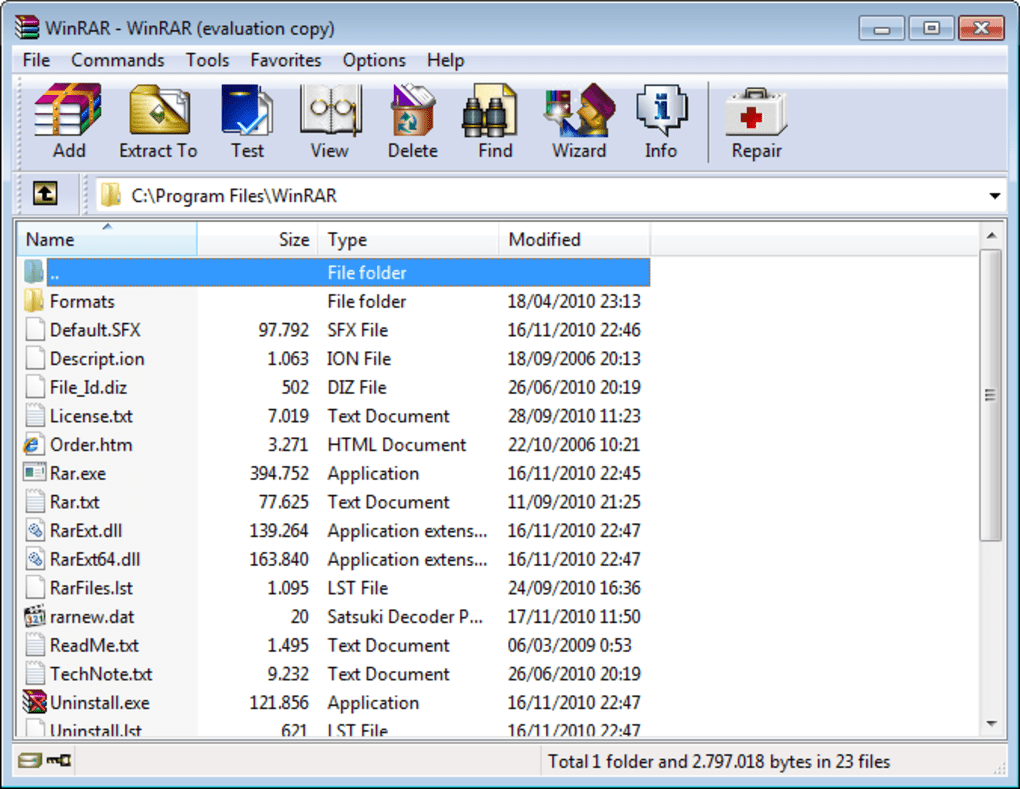

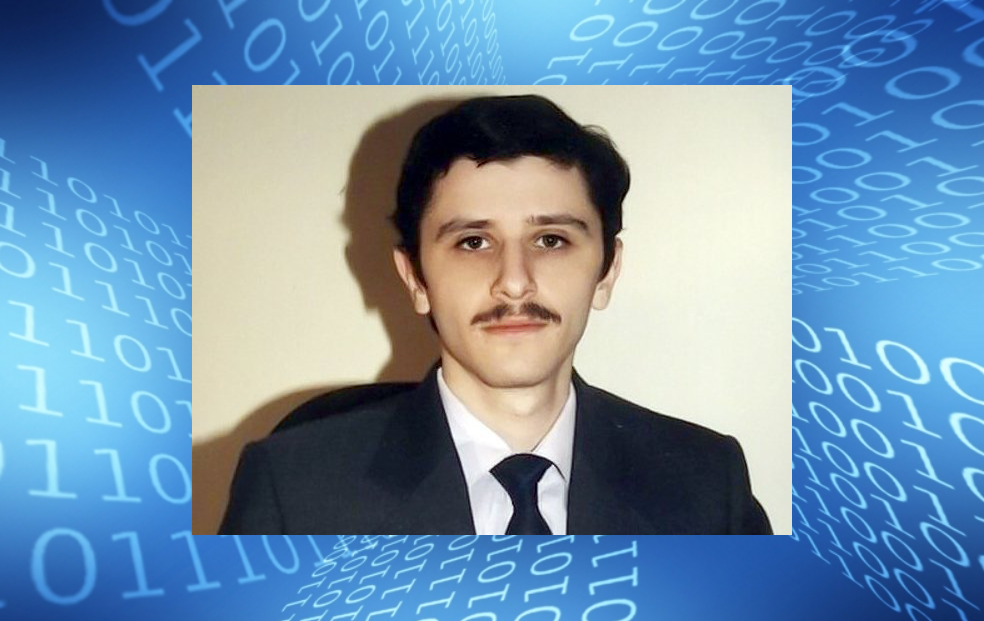

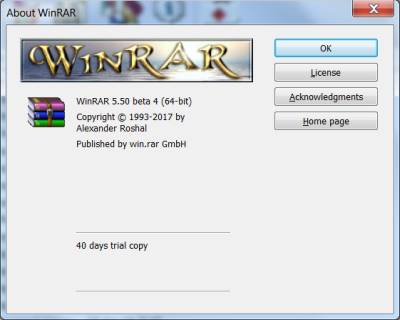

Атака StrongPity (новость, исследование) интересна не столько своими возможностями по краже данных (тут вообще трудно чем-либо удивить), сколько правильным таргетированием жертв. Организаторы атаки создали несколько веб-страниц, мимикрирующих под официальные сайты популярного софта, конкретно WinRAR и TrueCrypt. Ссылки на эти веб-сайты также удалось протащить на пару софтовых агрегаторов.

На поддельных сайтах распространялись подготовленные дистрибутивы вышеуказанного софта: они работали, но имели дополнительную функциональность, направленную на сбор и кражу данных. Кроме того, вредоносные компоненты позволяли более детально профилировать жертв. Был предусмотрен поиск специализированного админского софта, ПО для шифрования или для удаленного доступа: putty, winscp, пара клиентов Remote Desktop и так далее. Трактовать такое поведение можно по-разному. Во-первых, очевидно, велись прицельные попытки атаковать системных администраторов, априори имеющих расширенные права в сети жертвы. Во-вторых, таргетирование жертв, использующих софт для шифрования данных позволяет предположить прицельный поиск тех, кому есть что скрывать.

Читать полностью »