Авторы Youtube-канала Hacking Jules запустили на iPhone X операционную систему Windows 10 с помощью виртуальной машины UTM. Инструкция по установке опубликована на GitHub. Читать полностью »

Авторы Youtube-канала Hacking Jules запустили на iPhone X операционную систему Windows 10 с помощью виртуальной машины UTM. Инструкция по установке опубликована на GitHub. Читать полностью »

Пока писал эту сугубо техническую статью, Хабр успел превратиться в местное отделение ВОЗ и теперь мне даже стыдно ее публиковать… но в душе теплится надежда, что айтишники еще не разбежались и она найдет своего читателя. Или нет?

Меня всегда восхищала стандартная библиотека Си, да и сам Си — при всей своей минималистичности от них так и веет духом тех самых первых красноглазиков хакеров. В черновике первого официального стандарта (ANSI C, он же C89, он же ANS X3.159-1989, он же, позднее, C90 и IEC 9899:1990) определяется 145 функций и макросов, из них около 25 — это вариации (ввиду отсутствия в языке перегрузок), а 26 чисто математических. K&R во второй редакции² приводят 114 функций (плюс математические), считая остальные за экзотику. В черновике³ C11 функций уже 348, но больше сотни — математика, а еще штук 90 это «перегрузки». А теперь посмотрим на Boost, где одних только библиотек — 160. Чур меня…

И среди этой сотни-полутора функций всегда были: обработка сигналов, вариативные функции (которые до интерпретируемого PHP дошли 25 лет спустя, а в Delphi, бурно развивавшемся одно время, их нет до сих пор) и порядка 50 строковых функций вроде printf() (м-м-м… JavaScript), strftime() (…) и scanf() (дешевая альтернатива регуляркам).

А еще всегда были setjmp()/longjmp(), которые позволяют реализовать привычный по другим языкам механизм исключений, не выходя за рамки переносимого Си. Вот о них и поговорим — Quake World, стеки, регистры, ассемблеры и прочая матчасть, а вишенкой будет занятная статистика (спойлер: Visual Studio непостоянна, как мартовский заяц, а throw saneex.c в два раза быстрее всех).

После очередного обновления Windows 10 пользователи начали массово жаловаться на прекращение работы встроенной антивирусной программы Windows Defender. Об этом сообщает Windows Latest. Читать полностью »

Похоже, Microsoft планирует вернуть в Windows 10 экспериментальную функцию Windows Sets («Наборы»), наделяющую любое окно ОС вкладками, как в современных браузерах. В роли вкладок выступают все открытые окна и программы, и пользователь сможет быстро переключаться между ними без использования классической комбинации Alt+Tab.

«Наборы» никогда не были частью стабильных сборок Windows 10, доступных обычным пользователям. Работать с ними могли исключительно участники программы Windows Insider, то есть бета-тестеры. Но и они лишились такой возможности весной 2019 года, когда Microsoft отказалась от этой весьма полезной функции.

Никогда такого не было, и вот опять.

Microsoft распространила информацию о наличии RCE-уязвимости в протоколе SMB версий 3.1.1 и выше. Уязвимости подвержены системы с Windows 10 1903 и выше, включая серверные издания.

По имеющейся на данный момент информации — уязвимости подвержены как SMBv3-клиенты, так и SMBv3-серверы. Эксплуатация уязвимости приводит к удаленному выполнению кода с правами локальной системы, что позволяет реализовать сценарии, аналогичные WannaCry EternalBlue.

Читать полностью »

Пользователи Windows 10 сообщают о многочисленных проблемах после обновления системы KB4535996. Среди них — проблемы с загрузкой, сбои, снижение производительности, а также недоступность инструментов разработчика. Читать полностью »

Всем привет.

Мы, Виктор Антипов и Илья Алешин, сегодня расскажем о своем опыте работы с USB-девайсами через Python PyUSB и немного о реверс-инжиниринге.

Идея данной публикации сегодня была под вопросом, но видимо механизм мотивации, описанный в статье, всё же работает.

Однажды среди бизнес-уроков Николая Мрочковского услышал про интересную технику работы с собственным временем и целями. Называется она "Таблица жизни".

Идея заключается в том, что на листике рисуется (распечатывается) собственная жизнь со статистической продолжительностью в виде квадратиков, каждый из которых равен одной неделе.Читать полностью »

Наверное не будет уж очень удивительным если я тут, на IT площадке Хабра, скажу что я иногда балую себя программированием.

Основная OS у меня Linux, но иногда приходится собирать исполняемые файлы и для Windows. И естественно что перегружаться в Windows только для сборки exe не особо хочется. С языками C и C++ проблем нет, давно существует кросскомпилятор MinGW, который прекрасно с этим справляется. Про Python и Java даже упоминать не стоит, кроссплатформенность в них изначально. Но в прошлом году я решил попробовать такой пока что новомодный язык, как Rust. При сборке исполняемого файла при помощи включённого в дистрибутив Rust пакетного менеджера cargo вроде как достаточно задать ключ --target, при помощи которого указать результирующий процессор, архитектуру и ABI и при сборке из Linux в результате получить exe, который будет являться стандартным исполняемым файлом для Windows. Но пытаясь так сделать:

cargo build --target x86_64-pc-windows-gnuя получил только сообщения об ошибках линкера:

error: linking with `gcc` failed: exit code: 1

[...]

= note: /usr/bin/ld: unrecognized option '--nxcompat'

/usr/bin/ld: use the --help option for usage information

collect2: error: ld returned 1 exit status

error: aborting due to previous error

error: could not compile `foobar`.Если кому интересно как я это поборол и теперь спокойно могу кросскомпилировать программы на Rust для Windows, не покидая Linux, добро пожаловать под кат.

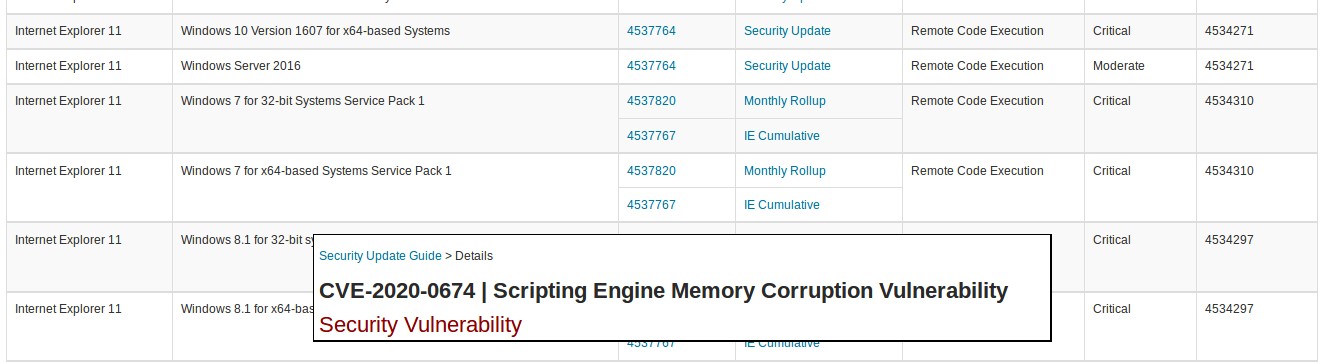

Microsoft продолжает поддерживать старые версии своих разработок как минимум в плоскости безопасности, в данном случае это относится к IE9 и Windows 7. Компания в середине февраля 2020 года выпустила патчи для всех пользовательских версий ОС Windows 7/8.1/10, а также для серверных версий Windows Server 2008/2012/2016. Эти обновления безопасности закрывают критическую уязвимость CVE-2020-0674, обнаруженную ранее в Javascript-движке браузеров Internet Explorer 9 и Internet Explorer 11, изменяя механизм работы обработчика сценариев объектов в памяти.

Читать полностью »