В теории злоумышленники могут перехватывать трафик и загружать вредоносный код удаленно. Что интересно, это не первая подобная уязвимость. Рассказываем, в чем заключается проблема и что специалисты предлагают делать для защиты.

В теории злоумышленники могут перехватывать трафик и загружать вредоносный код удаленно. Что интересно, это не первая подобная уязвимость. Рассказываем, в чем заключается проблема и что специалисты предлагают делать для защиты.

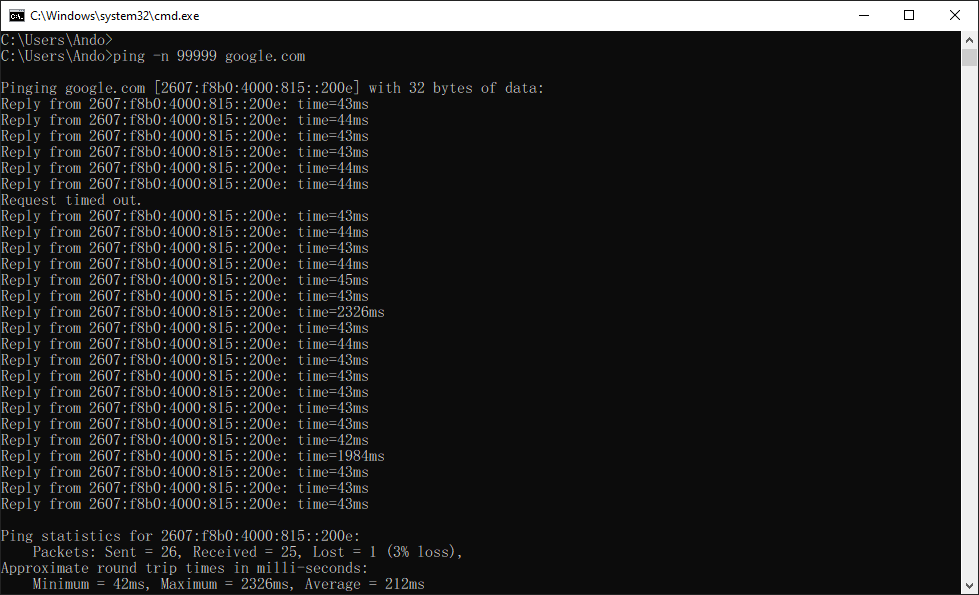

В конце прошлого года я начал сталкиваться с необычными периодически возникающими проблемами подключения на десктопе. В целом, подключение было стабильным и со средними задержками; однако во (вроде бы) случайные моменты времени на протяжении недели через каждые пару секунд возникали резкие пики задержек в две с лишним тысячи миллисекунд.

Из-за этого было невозможно пользоваться всем ПО для аудио-/видеозвонков и играть в большинство онлайн-игр.

Эта проблема возникла примерно во время моего переезда через всю страну из штата Вашингтон в Южную Каролину, поэтому было слишком много факторов, чтобы с лёгкостью выявить источник. Однако в основном проблема влияла только на игры и аудио-/видеозвонки, поэтому я особо не обращал на неё внимания.

На протяжении последней пары месяцев я постепенно пытался разобраться, что происходит, но до сегодняшнего дня мне этого сделать не удавалось.

Читать полностью »

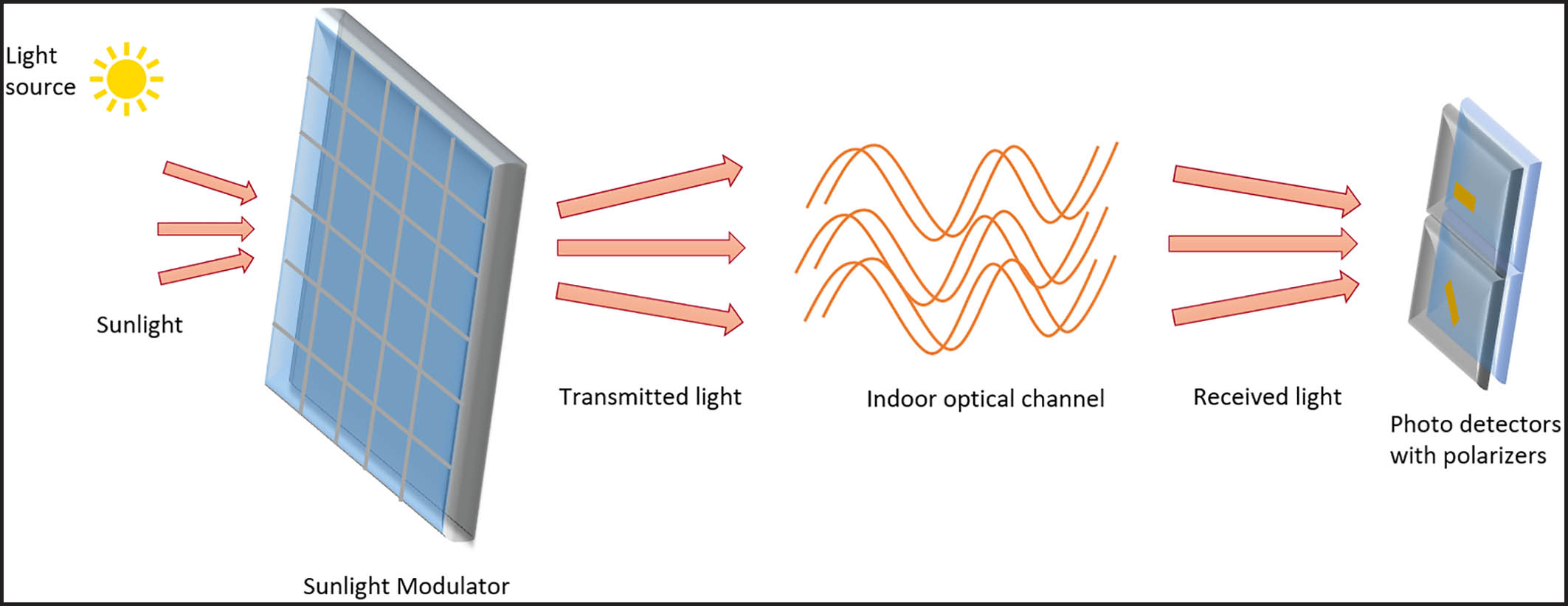

Технологии беспроводной связи обычно основаны либо на радиочастотной связи, которая в основном страдает от перегруженности полосы частот, либо на оптической связи, для которой требуются энергоемкие активные источники света, такие как лазеры и светоизлучающие диоды. Принимая во внимание, что значительное количество солнечного света остаётся неиспользованным и в основном используется для целей освещения, будет оптимально использовать свет для передачи данных, предлагая дополнительное решение для беспроводной связи. Таким образом, это обеспечит нелицензируемый широкий оптический диапазон, включая видимый и инфракрасный диапазоны. Такая связь позволила бы избежать помех между сигналом линии связи в видимом свете (Visible Light Communication, VLC) и фоновым светом, то есть солнечным светом. Его можно использовать для приложений Интернета вещей (IoT), особенно в помещениях, где требуется низкая скорость передачи данных и низкое энергопотребление. Однако этот свет излучается неконтролируемым источником, Солнцем, что затрудняет управление им. Технологии переключаемых стекол, которые можно встраивать в поверхности, например окна, для модуляции входящего света, могут стать решением такой проблемы.

Исследователи KAUST (King Abdullah University of Science and Technology) Саудовской Аравии разработали «умное окно», интеллектуальную стеклянную систему, которая может модулировать проходящий через неё солнечный свет, кодируя данные и передавая их устройствам в комнате. Использование солнечного света для отправки данных обеспечит более экологичный способ связи по сравнению с обычным Wi-Fi или передачей данных по сотовой связи.

Читать полностью »

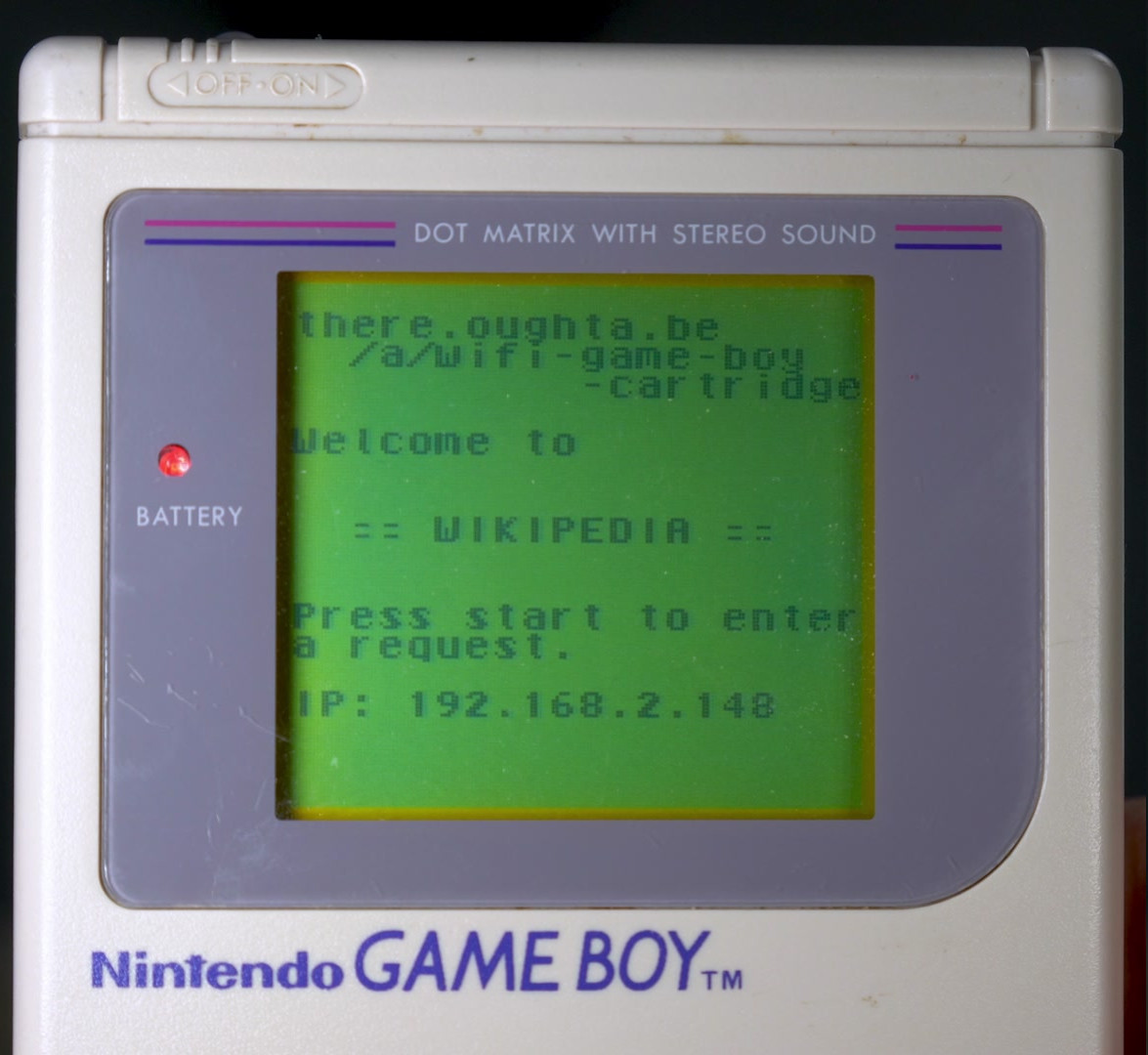

Что такое WiFi-флешка? Это флешка, которая опознается, как флешка, пахнет, как флешка, крякает, как флешка, но на самом деле никакая она не флешка, она просто эмулирует файловую систему, а файлы берет по WiFi с сервера.

В команде М.Видео-Эльдорадо очень много увлеченных людей. Поэтому достижения заморских Левшей всегда вызывают неподдельный интерес. Вот и сегодня предлагаем вашему вниманию крутую историю от первого лица.Читать полностью »

Автор статьи, перевод которой мы сегодня публикуем, хочет рассказать о том, как взломать Wi-Fi-сеть, для защиты которой используются протоколы WPA и WPA2.

Статья написана исключительно в ознакомительных целях

Эта статья о том, как стать кулхацкером (или по-английски Script Kiddie) — условным злоумышленником, который испытывает недостаток знаний в области программирования и использует существующее программное обеспечение, чтобы провести атаку на смартфоны и планшеты своих одноклассников.

Шучу. На самом деле передо мной стояла задача понять две вещи:

Платы ESP32 весьма популярны в виду низкой цены, неплохой вычислительной мощности (процессор 200МГц), развитого SDK с поддержкой как MicroPython так и Arduino IDE, наличием GPIO c поддержкой периферии (SPI, I2C и пр) и беспроводной связи (WiFi, Bluetooth). Сегодня мы посмотрим, что можно сделать на такой плате ценой всего лишь около 12$.

Мы рассмотрим разные варианты использования WiFi, от простого коннекта к сети до WiFi-сниффера. Для тестов понадобится любая плата с ESP32 (лучше с OLED-экраном, как на картинке) и Arduino IDE.

Для тех кому интересно как это работает, продолжение под катом. Читать полностью »

На мысль сделать карманный инструмент для анализа WiFi сетей меня подтолкнула статья https://habr.com/ru/post/477440/.

Спасибо им за идею. Мне как раз было нечем заняться.

Вся работа была выполнена в рамках хобби с целью получения удовольствия и расширения своих знаний в области сетевых технологий. Не торопясь, по 1..4 часа в неделю, с начала этого года.

Прикладное использование не планировал. Т.е. это НЕ инструмент для хакера.

На данный момент весь задуманный функционал работает. Все исходники, полностью готовые для сборки, выложены https://github.com/mmMikeKn/ESP32-WiFi-tool. Там же инструкция по сборке и пр. В данной заметке я не буду дублировать информацию, выложенную на github. Расскажу только то, что считаю нужным описать отдельно.