Избирательная кампания на пост президента США получила неожиданное развитие после того, как газета The Washington Post опубликовала репортаж о том, как российские хакеры, якобы связанные с силовиками из России и действующие в интересах президента Владимира Путина, Читать полностью »

Рубрика «взлом» - 29

Bears, ushanka, Russian hackers

2016-06-15 в 16:31, admin, рубрики: qrator, Александр Лямин, безопасность, взлом, колонка, политика, Рустэм Хайретдинов, США, Текучка, метки: qrator, Александр Лямин, безопасность, взлом, колонка, политика, Рустэм Хайретдинов, США, ТекучкаПравда ли, что «миллионы аккаунтов взломаны»? Антон Носик: мой пароль у взломщиков правильный

2016-06-12 в 1:00, admin, рубрики: email, mail.ru, mail.ru group, twitter, анна артамонова, Антон Носик, безопасность, взлом, Вконтакте, Рамблер.Почта, Текучка, Яндекс.Почта, метки: email, mail.ru, mail.ru group, twitter, анна артамонова, Антон Носик, безопасность, взлом, Вконтакте, Рамблер.Почта, Текучка, Яндекс.Почта«Аноним, который на прошлых выходных объявил о взломе 100 млн аккаунтов ВКонтакте, вчера объявился с новым уловом. На сей раз к продаже предлагаются данные 32.888.300 аккаунтов Твиттера», — рассказал Антон Носик. Десятку почтовых сервисов, где зарегистрированы взломанные аккаунты Твиттера возглавляет Mail.Ru — 5.028.220 взломанных аккаунтов. Миллион аккаунтов принадлежат домену Яндекс.Почты,Читать полностью »

Хакер продает базу данных с 32 миллионами учетных записей Twitter

2016-06-09 в 13:06, admin, рубрики: twitter, Блог компании Positive Technologies, взлом, информационная безопасность, пароли, утечкаПо сообщению издания The Hacker News, неизвестный хакер продает учетные записи более чем 32 миллионов пользователей Twitter — цена архива составляет 10 биткоинов (больше $5800 по текущему курсу).Читать полностью »

Как обойти двухфакторную авторизацию в Telegram? И почему безопасность WhatsApp, Signal и Telegram равна?

2016-06-07 в 15:02, admin, рубрики: sms, telegram, WhatsApp, безопасность, взлом, мессенджеры, Текучка, телеком, метки: sms, WhatsApp, безопасность, взлом, мессенджеры, Текучка, телеграм, телекомНиколай Костинян на странице ain.ua объяснил, что двухфакторная авторизация в Telegram не может считаться полной защитой мессенджера от взлома, в том случае если атакующий имеет возможность читать SMS. Дополнительно автор разобрал защиту в мессенджерах WhatsApp и Signal (малоизвестный мессенджер с шифрованием общения). Telegram с включенной двухфакторной авторизацией дает приблизительно то же самое, что Signal и WhatsApp обеспечивают и так,Читать полностью »

Хакер выставил на продажу «более 100 млн аккаунтов ВКонтакте» за 1 биткоин (+ пресс-служба говорит, что база старая и что пользователи были оповещены)

2016-06-05 в 22:07, admin, рубрики: mail.ru group, безопасность, взлом, Вконтакте, Доверие к соцсетям, Покупка / Продажа, соцсети, Текучка, Цены / Тарифы, метки: mail.ru group, безопасность, взлом, Вконтакте, Доверие к соцсетям, Покупка / Продажа, соцсети, Текучка, Цены / ТарифыСайт LeakedSource, который занимается мониторингом утечек, проанализировал и в воскресенье опубликовал сводку о базе данных со сведениями о пользователях ВКонтакте. Хакер Peace выставил эти данные на продажу в «дарквебе», пишет издание Motherboard.

Motherboard удалось посмотреть захваченные данные. Издание утверждает, Читать полностью »

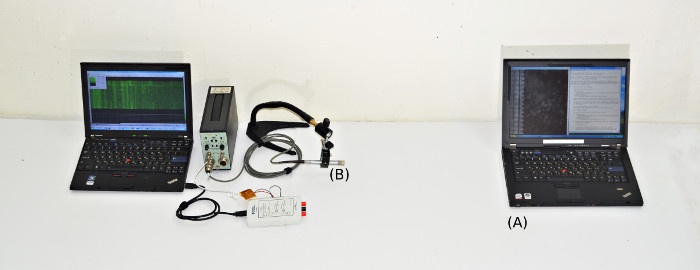

Микрофон и криптография: извлекаем 4096-битные ключи RSA с расстояния в 10 метров

2016-06-05 в 17:43, admin, рубрики: rsa, взлом, информационная безопасность, криптоатака, криптографические ключи, Научно-популярное, физика, метки: криптоатакаЗащититься от «акустической криптоатаки» возможно, но очень сложно

Оборудование, используемое при проведении акустической криптоатаки

Известный специалист в области криптографии Ади Шамир (Adi Shamir) уже несколько лет работает над проектом акустического извлечения криптографических ключей. Исследования в этой сфере он начал еще в 2004 году, и сейчас продолжает совершенствовать методы «акустического криптоанализа». Проблема, над решением которой работает Шамир с командой, заключается в возможности извлекать RSA-ключи с использованием микрофона — качественного выделенного или микрофона смартфона.

Ранее эксперт с командой коллег (в нее входит разработчик программного обеспечения Лев Пахманов) опубликовал работу с демонстрацией практической реализации своей идеи. Им удалось извлечь ключи RSA с расстояния 4 метров, используя обычный параболический микрофон, и с расстояния в 30 сантиметров, используя микрофон смартфона. Теперь эксперты улучшили результат, научившись извлекать ключи с расстояния в 10 метров.

Читать полностью »

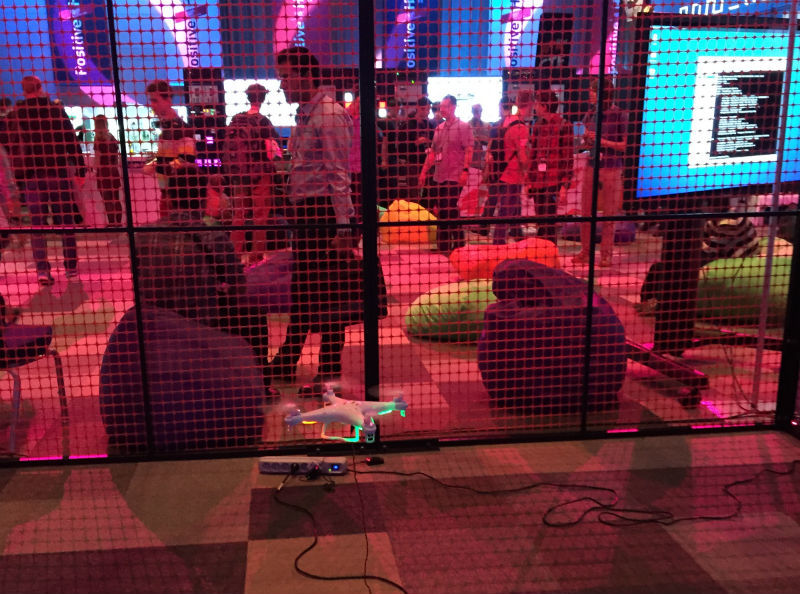

PHD VI: как у нас угнали дрона

2016-06-02 в 15:12, admin, рубрики: PHDays, phdays VI, Блог компании Positive Technologies, взлом, дроны, информационная безопасность, квадрокоптеры, перехват, ПрограммированиеВ этом году на PHDays был представлен новый конкурс, где любой желающий мог перехватить управление квадрокоптером Syma X5C. Производители часто полагают, что если они используют не IP-технологии, а какой-нибудь другой беспроводной стандарт, то можно не думать о защищенности. Как будто хакеры махнут рукой, решив, что разбираться с чем-то, кроме IP, — это слишком долго, сложно и дорого.

Но на самом деле, как мы уже много раз упоминали, SDR (software-defined radio) — отличный инструмент для доступа в мир IoT, где уровень вхождения определяется уровнем добросовестности производителя IoT-решений. Однако даже не имея SDR можно творить чудеса, пусть и в ограниченном пространстве частот и протоколов.

Цель — перехватить управление дроном.

Входные данные:

- диапазон управления дроном: 2,4 ГГц ISM,

- управление осуществляется модулем nRF24L01+ (на самом деле — его клоном BK2423).

Средства (выдавались желающим): Arduino Nano, nRF24L01+.

Результат — угонщик получил Syma X8C в подарок.

Так как среди желающих угнать наш дрон оказались уже подготовленные люди, имеющие в арсенале HackRF, BladeRF и другие серьезные игрушки, мы опишем два метода — SDR и непосредственно nRF24L01+.Читать полностью »

Несколько тысяч ящиков Рамблер.Почты взломали — через неделю Rambler объяснил взлом «вирусами»

2016-05-27 в 15:21, admin, рубрики: email, PR, Адвего, безопасность, взлом, Рамблер.Почта, Текучка, метки: email, PR, ТекучкаОбновлено в 19:20, 27 Мая. Rambler&Co сообщил:

После заявления компании Advego о компрометации 90.000 учетных записей Рамблер Почта (http://advego.ru/blog/read/news/2947266) наши специалисты по кибербезопасности провели расследование и установили, что большая часть учетных записей сейчас заблокированы, либо не существуют, а оставшиеся 5.482 учетных записей утекли с компьютеров пользователей, Читать полностью »

Житель Саратова получил 800 рублей и срок в полтора года за «взлом» Microsoft Xbox 360

2016-05-24 в 13:16, admin, рубрики: microsoft, xbox, взлом, Госвеб, Железо, Игроделы, пиратство, Правообладатели, суд, Текучка, метки: microsoft, xbox, взлом, Госвеб, железо, Игроделы, пиратство, Правообладатели, суд, Текучка27-летний житель Саратова Дмитрий Голев получил наказание в виде ограничения свободы на срок 1 год и 6 месяцев за модификацию внутреннего ПО игровой приставки Microsoft Xbox 360, сообщил SecurityLab со ссылкой на сайт прокуратуры Октябрьского района Саратова. Преступник задержан в рамках операции «контрольная закупка». Подставной заказчик, участвующий в проведении оперативно-розыскного мероприятияЧитать полностью »

Как новый телефон помог найти уязвимость Вконтакте

2016-05-22 в 13:27, admin, рубрики: безопасность, взлом, Вконтакте, информационная безопасность

Добрый день!