В ходе регулярных проверок и исследований была обнаружена сохранность XSS уязвимости, которая затрагивает плагин WordPress Jetpack, установленный на более чем миллион WordPress сайтов. Уязвимость может быть легко использована с помощью wp-комментариев, и поэтому рекомендуется обновить свой плагин как можно быстрее, если Вы этого еще не сделали.

Рубрика «взлом сайта»

XSS уязвимость по-прежнему сохраняется для WordPress

2016-05-31 в 18:59, admin, рубрики: bbPress, firewall, html, jetpack, seo, Sucuri, wordpress, xss, баг системы., Блог компании ua-hosting.company, взлом сайта, информационная безопасность, уязвисмость, хакинг, метки: SucuriВзломан openssl.org

2013-12-29 в 5:06, admin, рубрики: open source, openssl, взлом сайта, информационная безопасность, метки: openssl, взлом сайта

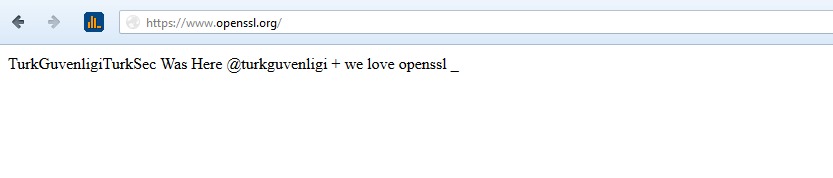

Несколько минут назад на главной странице официального сайта OpenSSL вместо контента высветилась надпись:

TurkGuvenligiTurkSec Was Here @turkguvenligi + we love openssl _

Как не трудно заметить, был произведен дефейс. Об этом сообщил в твиттере, судя по всему сам автор взлома, под ником Turkguvenligi.

Подробностей о методах взлома пока не сообщается. На данный момент функционал сайта восстановлен, посмотреть измененную копию можно на зоне: http://zone-h.org/mirror/id/21425720 или в веб архиве.

Читать полностью »

Как я нашел уязвимость на phpclub.ru

2013-08-17 в 9:36, admin, рубрики: memcache, memcached, php, Веб-разработка, взлом сайта, взлом сервера, информационная безопасность, метки: memcache, memcached, nix, PHP, взлом сайта, взлом сервера Тихим, теплым, вечером разрабатывая систему кэширования через memcached и добавляя сервер меня вдруг посетила мысль.

С чего все начиналось

А все началось с того, что я перешел с Debian семейства к семейству RHEL. Примерно неделю назад я первый раз своими руками(не могу сказать что на Ubuntu это было своими руками) поднял сервер для разработки проекта. Я своими руками правил конфиги nginx, apache, php — раньше на Ubuntu все ставилось в пару команд и работало само. Впрочем, правя конфиги, я стал лучше понимать, как оно там все работает. Наверное это меня и подтолкнуло к мысли о memcached.

Минимальный набор команд для чистки веб-сервера после взлома

2013-07-23 в 21:28, admin, рубрики: взлом сайта, взлом сайтов, информационная безопасность, метки: взлом сайта, взлом сайтов Есть сервер — на котором стоит зоопарк разных сайтов, на всяческих платформах.

Позним ночером мне стукнул владелец данного зоопарка, и попросил помогти вичистить ифрейм с его сайта.

В результате чего и был написан данный пост — как памятка для себя и для тех, кто не особо разбирается в администрировании(как я), но сайты нужно почистить здесь и сейчас.

Сразу зделаю оговорку, я ни разу не администратор, хотя базовый набор команд, для работы в командной строке знаю.

Читать полностью »

История одной SQL инъекции

2013-02-03 в 9:33, admin, рубрики: sql-инъекция, безопасность сайтов, взлом сайта, Песочница, метки: sql-injection, sql-инъекция, безопасность сайтов, взлом сайта Добрый день!

Хочу рассказать, как я взломал большой американский сайт по созданию sitemap-ов и напомнить о защите от sql-инъекций. По сути, рассказ можно назвать взломом выходного дня. Но все по порядку.

Предыстория

Для ряда своих проектов мне понадобилось сгенерировать пару сайтмапов. Я загуглил и среди прочего нашел один американский сервис для создания сайтмапов (где нужно было зарегистрироваться). Я ввел быстро левую информацию (в надежде, что на сайте нет проверки подлинности мейла) и адрес сайт для создания сайтмапа. И продолжил заниматься более важными делами забыв на пару дней об этом.

Первые действия

И вот я снова возвращаюсь к созданию сайтмапа. Ввожу свои данные на том же сайте(уже подлинные), и раньше введенный адрес сайта. В результате обработки формы сайт выдает текст:

FATAL ERROR: Duplicate entry 'http://gnum.me/' for key 2 FATAL ERROR: query:

INSERT INTO site (userid, url, verifyfile, usetimestamp, usepriority, useupload, useping, usepingbing, createdate) VALUES (178817, 'http://gnum.me/', 'fsga6a59.txt', '1','1','0','0','0', NOW());