Уже третий день у всех на слуху слова Meltdown и Spectre, свеженькие уязвимости в процессорах. К сожалению, сходу найти что либо про то, как именно работают данные уязвимости (для начала я сосредоточился на Meldown, она попроще), у меня не удалось, пришлось изучать оригинальные публикации и статьи: оригинальная статья, блок Google Project Zero, статья аж из лета 2017. Несмотря на то, что на хабре уже есть перевод введения из оригинальной публикации, хочется поделиться тем, что мне удалось прочитать и понять.

Рубрика «vulnerability» - 3

Как именно работает Meltdown

2018-01-04 в 23:01, admin, рубрики: linux, meltdown, vulnerability, информационная безопасность, Разработка под LinuxЗависимости наших зависимостей или несколько слов об уязвимости наших проектов

2017-12-14 в 9:38, admin, рубрики: javascript, Node, node.js, npm, vulnerability, Программирование, Разработка веб-сайтов, тщетность бытияЗависимости наших зависимостей

Эта история началась 30 ноября, утром. Когда вполне обычный билд на Test environment внезапно упал. Наверное, какой-то линтер отвалился, не проснувшись подумал я и был не прав. Кому интересно чем закончилась эта история и на какие мысли навела – прошу под кат.

Уязвимость из 1998 года снова в строю – встречайте ROBOT

2017-12-13 в 7:17, admin, рубрики: attack, hack, robot, rsa, SSL, TLS, vulnerability, информационная безопасностьНедавнее сканирование сайтов из топ 100 по посещаемости выявило что 27 из них, включая Facebook и PayPal cодержали уязвимость, очень похожую на обнаруженную в 1998 году исследователем Даниэлем Блейхенбахером (Daniel Bleichenbacher) в SSL. Ошибка в алгоритме управляющем ключами RSA позволяла с помощью определенных запросов расшифровать данные, не имея ключа шифрования. Уязвимость в алгоритме не исправили, а внедрили некие обходные пути, которые закрыли уязвимость.

Читать полностью »

Найдена уязвимость в Mac OS High Sierra, позволяющая войти суперпользователем в незащищенный компьютер

2017-11-28 в 21:57, admin, рубрики: high sierra, root, vulnerability, информационная безопасностьБыл опубликован твит, согласно которому можно получить привелегии суперпользователя, если в окошке System Preferences > Users & Groups открыть любого пользователя, щелкнуть на замке, после чего указать root в качестве пользователя и оставить пароль пустым. Несколько (sic!) кликов по Unlock «убеждают» MacOS в необходимости предоставить права суперпользователя.

Уязвимость была экспериментально подтверждена множеством пользователей.

Что еще хуже, данный трюк работает на экране входа в систему.

Читать полностью »

По следам Petya: находим и эксплуатируем уязвимость в программном обеспечении

2017-08-10 в 7:01, admin, рубрики: ctf, hackquest, neoquest, neoquest2017, reverse engineering, vulnerability, windows, Блог компании НеоБИТ, Занимательные задачки, информационная безопасность

Нашумевшие события последних месяцев наглядно показывают, насколько актуальной является проблема критических уязвимостей в программном обеспечении. Массовые атаки на пользователей с помощью вирусов-шифровальщиков WannaCry и Petya осуществлялись путем удалённой эксплуатации уязвимостей нулевого дня в сетевых сервисах Windows – SMBv1 и SMBv2. Нахождение и эксплуатация уязвимостей для удаленного выполнения кода – задачка явно не из легких. Однако лучшим из лучших специалистов по информационной безопасности всё по зубам!

В одном из заданий очного тура NeoQuest-2017 необходимо было найти уязвимости в доступной по сети программе-интерпретаторе команд, и с помощью их эксплуатации выполнить код на удаленном сервере. Для доказательства взлома нужно было прочитать содержимое файлового каталога на сервере – там, по условию, размещался ключ задания. Участникам был доступен бинарный файл интерпретатора. Итак, лёд тронулся!

Читать полностью »

Пентест-лаборатория «Pentestit Test lab v.11» — полное прохождение

2017-07-12 в 15:42, admin, рубрики: Burp Suite, kali linux, pentestit, pentestit test lab, vulnerability, безопасность в сети, безопасность веб-приложений, информационная безопасность, повышение привилегий

30-го июня вновь запустилась пентест лаборатория компании Pentestit. Уже много лет эти лаборатории дают возможность проверить себя в роли пентестера в виртуальной компании со своими бизнес-процессами, серверами, сотрудниками и проблемами, узнать и опробовать современные уязвимости и отточить свои навыки в аудитах приложений и пентесте, максимально приближенном к реальному.

Эта лаборатория уже 11-я по счету. Описания десятой, девятой, восьмой, седьмой и шестой лабораторий тоже доступны, и могут пригодиться в подготовке к участию, если вы этого еще не сделали.

Как и в прошлый раз, спустя 11 суток лаборатория была пройдена первыми участниками, собравшими 12 токенов, которые подтверждают полное решение очередной задачи, будь то получение доступа в БД, проникновение и повышение привилегий на Linux-сервере или успешное выполнение MiTM-атаки на ноутбук директора виртуальной компании Test.Lab.

Эта статья описывает все этапы прохождения пентест-лаборатории Test.Lab 11 для всех, кому интересно погрузиться в область пентеста или узнать, как решалась конкретная задача.

Читать полностью »

Роутеры, векторы атак и другие приключения шурика

2017-05-31 в 12:15, admin, рубрики: bruteforce, ddos, Mirai, positive technologies, routers, security, vulnerability, Блог компании Positive Technologies, информационная безопасность, Разработка для интернета вещей

Не так давно всего за один месяц свет увидели около 10 уязвимостей, связанных с получением root shell или админских учетных записей на домашних сетевых устройствах. Wi-Fi и 3G-роутеры с админскими учетками вокруг нас. Заплатив 50 $ за платный аккаунт на shodan.io, любой желающий получает доступ к десяткам миллионов IoT-устройств. В их числе роутеры, веб-камеры и прочие гаджеты. С другой стороны, разработчики и поставщики сетевых устройств не придают значения таким понятиям, как «тестирование» и «безопасность». Многие серьезные уязвимости остаются без патчей, а если патчи все-таки выходят, то пользователи не торопятся их применять. Что в результате? Легионы устройств ждут своего часа, чтобы быть взломанными и стать ботами для DDOS-атак.

Читать полностью »

Ещё одна DoS-уязвимость

2017-05-29 в 16:53, admin, рубрики: BGP, dos, Qrator Labs, ripe, vulnerability, Блог компании Qrator Labs, евгений усков, Сетевые технологии, системное администрированиеЗдравствуйте, меня зовут Евгений Усков, я представляю Qrator Labs. Сегодня мы с вами затронем тему ещё одной уязвимости, потенциально приводящей к отказу в обслуживании. Вам эта проблема может показаться очевидной, однако, мы нашли более миллиона уязвимых устройств.

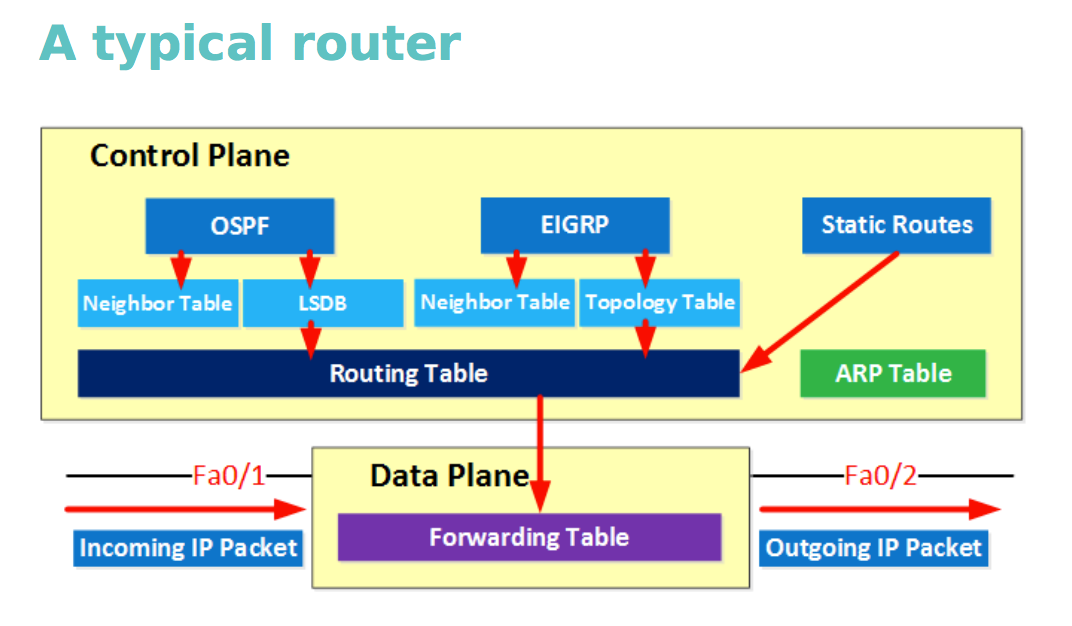

Для начала, давайте представим себе типичный роутер. Он выполняет различные задачи, например: построение таблицы маршрутизации, он коммуницирует с другими устройствами с помощью разнообразных протоколов, и, наконец, он занимается непосредственным форвардингом сетевых пакетов. Существует известная абстракция, согласно которой все эти задачи могут быть разделены на два уровня с разными свойствами: передающий уровень и управляющий уровень.

Читать полностью »

Twitter: перехват управления взглядами и мыслями

2017-05-04 в 6:30, admin, рубрики: bugbounty, twitter, vulnerability, web security, безопасность, Блог компании «Digital Security», информационная безопасность, уязвимость, метки: bugbounty

А что бы сделали вы, если бы могли публиковать записи в Twitter от имени

любого пользователя социально сети? Представили? Тогда прошу вас под кат за деталями.

Читать полностью »

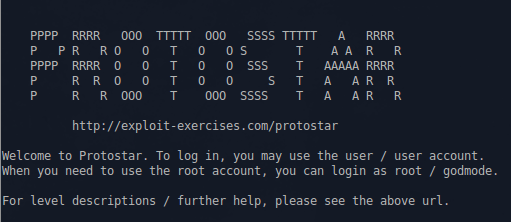

Exploit Exercises: Введение в эксплуатацию бинарных уязвимостей на примере Protostar

2017-03-07 в 14:00, admin, рубрики: ctf, exploit exercises, format strings, heap, information security, protostar, ret2libc, reverse engineering, rop, use-after-free, vulnerability, информационная безопасность, реверс-инжиниринг

Всем доброго времени суток. Продолжаем разбор заданий с сайта Exploit Exercises, и сегодня будут рассмотрены основные типы бинарных уязвимостей. Сами задания доступны по ссылке. На этот раз нам доступны 24 уровня, по следующим направлениям:

- Network programming

- Byte order

- Handling sockets

- Stack overflows

- Format strings

- Heap overflows