Продолжаем разбираться в иммунитете бактерий CRISPR/Cas через сравнение с антивирусом, подробнее рассматриваем механизмы распознавания и нейтрализации вирусов.

Продолжаем разбираться в иммунитете бактерий CRISPR/Cas через сравнение с антивирусом, подробнее рассматриваем механизмы распознавания и нейтрализации вирусов.

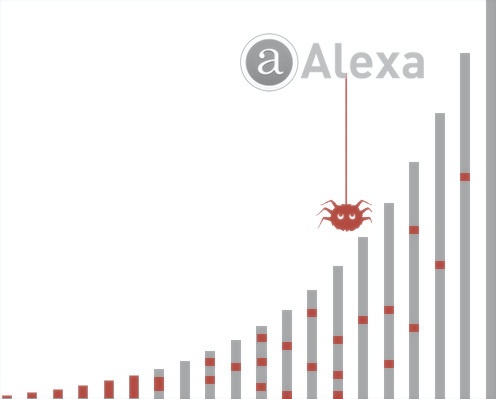

Если посмотреть на Top-1000 сайтов рейтинга Alexa в зоне .ru, то в первых трех сотнях будут сайты Яндекса, Google, Mail.ru и других крупных проектов и компаний, а дальше пойдут, в основном, развлекательные, игровые ресурсы, торренты и профильные СМИ (а еще временами будут встречаться домены тизерных партнерских сетей).

У сайтов, занимающих не самые топовые позиции из первой тысячи, посещаемость бывает порядка 10 000 – 80 000 уникальных хостов в сутки, а иногда и выше. Для хакеров подобные ресурсы привлекательны тем, что, с одной стороны, сайты имеют высокую посещаемость, а с другой – низкий уровень защиты (обычно, вообще никакого), поскольку владельцы подобных сайтов часто не уделяют должного внимания вопросам безопасности (не знают, не умеют, не хотят). Например, ресурс с посещаемостью 85000 уникальных хостов в сутки может работать на WordPress с уязвимыми версиями плагинов. Получается, что соотношение затрат на взлом к “профиту” от него для данной категории сайтов максимально, и это лакомый кусок, которым, как минимум, один злоумышленник да воспользуется. В теории все вроде бы логично, но хотелось бы в этом убедиться на практике, поэтому я решил просканировать большой массив топовых ресурсов (например, первые 50 000 сайтов Alexa в зоне .ru) на предмет взлома/заражения, редиректов и других проблем безопасности. Что из этого получилось – ниже в статье.

Читать полностью »

Издание Bleeping Computer сообщает о том, что создатели знаменитого трояна TeslaCrypt, который зашифровывал файлы на атакованных машинах, опубликовали мастер-ключ для разблокировки и закрыли проект. Читать полностью »

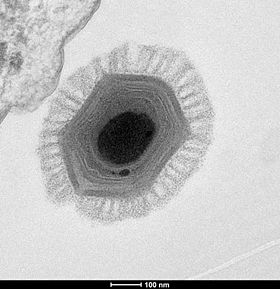

Мегавирус

Биологи из университета Пердью в новой работе описали строение и свойства гигантского вируса семейства «фаустовирусов», обнаруженного в прошлом году. Он отличается от других найденных ранее гигантских вирусов наличием двойной оболочки, защищающей его геном – такое строение среди ДНК-вирусов наблюдалось впервые.

Среди уникальных особенностей также можно отметить строение гена, кодирующего капсид вируса (внешнюю белковую оболочку вирусов) – в него входит более 17000 спаренных оснований, которые при этом кодируют всего 652 аминокислоты.

Ранее считалось, что вирусы имеют размеры до 200 нм, и потому свободно проходят через фильтр с диаметром пор 0,22 мкм, а из-за их малого размера их нельзя разглядеть в световой микроскоп. Но с 2003 года эти представления начали меняться.

Читать полностью »

Недавно читал статью о поиске информации в документах, загруженных в документы Вконтакте. Начал руками вводить ключевые слова «паспорт», «скан» и обнаружил целую кучу архивов с вирусами (скрин), предназначенных для тех, кто ищет документы по определенным запросам (результаты проверки virustotal). Решил проверить ситуацию по другим ресурсам и обнаружил системность данной ситуации. Собственно, об этом и решился написать небольшую статью.

Читать полностью »

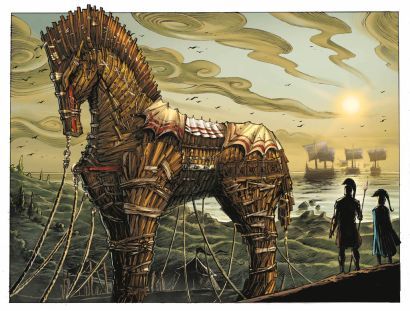

Сегодня я расскажу вам об одном троянском коне, забредшем в огород моего очень хорошего знакомого, о том, как я выгонял незваного гостя, о том, что у него внутри и какие уроки из всего этого я вынес.

Если вам интересно — добро пожаловать под кат!

Читать полностью »

Не секрет, что большинство сайтов в наши дни взламываются не вручную. Есть большая армия ботов, которые ищут уязвимость в скриптах сайтов, брутфорсят админ-панели CMS, FTP/SSH аккаунты, затем загружают небольшие скрипты-загрузчики или бэкдоры, через них внедряют в скрипты сайта несколько десятков управляющих «агентов», а также раскидывают по случайным каталогам, открытым на запись, веб-шеллы, спам-рассыльщики и другие вредоносные php (и иногда perl) скрипты. Изнутри зараженный сайт выглядит примерно так (фрагмент отчета сканера AI-BOLIT):

Паттерны заражения (число, состав и назначение вредоносных скриптов) могут меняться. В данном случае статистика по заражению следующая:

Среди “вредоносов” есть всякие интересные экземпляры. Но речь сегодня пойдет не о них. Интереснее анализировать не столько статический вредоносный код в файлах, сколько процесс работы с «вредоносами» в динамике: какие запросы и в каком формате шлют командные центры внедренным бэкдорам, с какой интенсивностью, с какими параметрами и т.п. Кроме того, статический анализ для современных зловредов работает плохо, потому что некоторые скрипты не содержат payload’ов. Читать полностью »

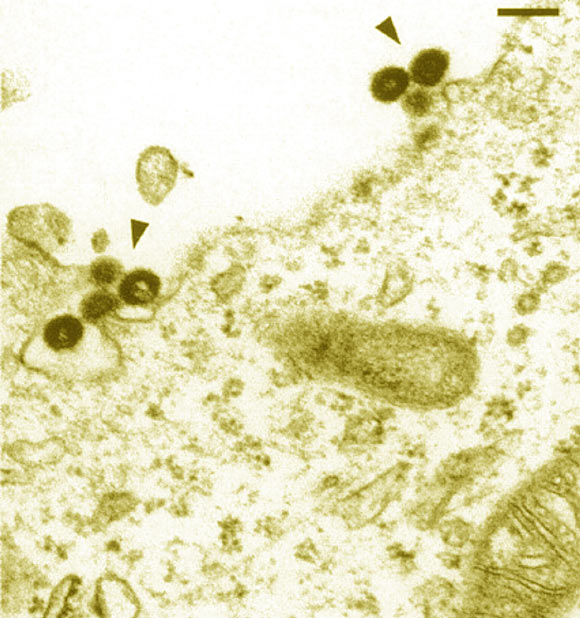

Генетики из Университета Тафтса и медицинской школы при Мичиганском университете при изучении геномов 2500 людей нашли девятнадцать ранее незамеченных фрагментов ДНК, оставленных в людях ретровирусами. А в 50 из исследуемых геномов найден ретровирус целиком. Это второй вирус, найденный в геноме человека, сохранившийся там полностью.

Ряд вирусов обладает способностью внедряться в геном человека и становиться его собственными генами. В первую очередь это относится к так называемым ретровирусам, названных так по своему образу жизни. Исходно геном этих вирусов представляет собой РНК. Но, попав в клетку, вирус на своей РНК строит ДНК-копию. После этого ДНК-копия вируса встраивается в геном клетки.

Встраиваемую в геном клеток человека ДНК-копию вируса называют провирусом. Затем на провирусе синтезируются вирусные РНК, на базе которых образуются новые вирусные частицы. Так ведет себя, например, хорошо известный ретровирус, получивший название вируса иммунодефицита человека (ВИЧ), когда он инфицирует клетки крови.

Читать полностью »

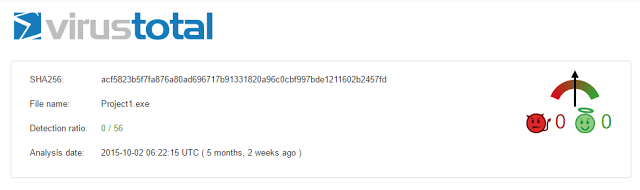

Специалист по информационной безопасности под ником evasiv3 опубликовал на прошлой неделе запись в своем блоге, в которой рассказывается о том, как можно обойти любой антивирус при помощи десяти строк кода.

Изначально Evasiv3 планировал написать огромный пост о способах обхода антивирусной защиты, однако, протестировав первый шаг своего «руководства» он был очень удивлен: ни один из 56 протестированных продуктов, призванных обеспечить безопасность пользователя в сети, не обнаружил его бинарник.

После получения подобного результата я решил отказаться от своей идеи долгого и изматывающего обхода антивирусной защиты и действовать быстро, «грязно», но при этом невероятно просто.

Социальная сеть «ВКонтакте» превратилась в настоящую торговую площадку, естественно мошенники не упускают возможность заработать и придумывают всё новые способы обмана доверчивых пользователей. Я рассмотрю способ которым пользуются уже более полугода и расскажу как мошенникам удаётся убедить рядового пользователя купить пароль от архива с заведомо неизвестным результатом матча.

Социальная сеть «ВКонтакте» превратилась в настоящую торговую площадку, естественно мошенники не упускают возможность заработать и придумывают всё новые способы обмана доверчивых пользователей. Я рассмотрю способ которым пользуются уже более полугода и расскажу как мошенникам удаётся убедить рядового пользователя купить пароль от архива с заведомо неизвестным результатом матча.

Читать полностью »