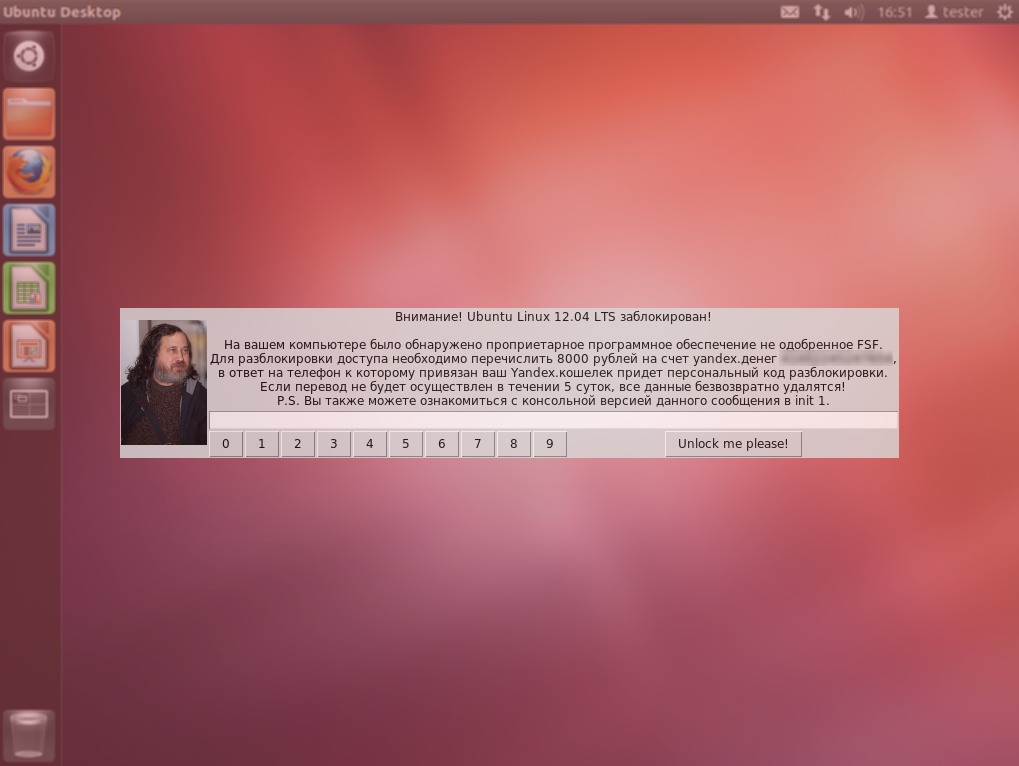

Сегодня специалисты «Лаборатории Касперского» сообщили про обнаружение нового сложного зловреда, который уничтожает все данные на компьютере жертвы. Зловредное программное обеспечение получило название StoneDrill, и оно не только удаляет информацию с жестких дисков, но и шпионит за жертвами. Также эта программа умеет скрываться от инструментов обнаружения, которыми оснащены антивирусные продукты.

По мнению экспертов «Лаборатории Касперского», StoneDrill очень похож на еще один вирус, который нанес много вреда пользовательским и корпоративным компьютерам в 2012 году. Речь идет о программе Shamoon (также известной, как Disttrack). Этому вирусу удалось нарушить работу около 35 тысяч компьютеров только в нефтегазовой компании Saudi Aramco, работающей на Ближнем Востоке. Восстановить нормальную работу этой организации удалось только через 10 дней после заражения. Сколько компьютеров зловред поразил в других компаниях и регионах, точно неизвестно.

Читать полностью »