На жизненном пути каждого системного администратора время от времени встает вопрос: какой антивирус выбрать для компании с учетом постоянной конкурентной борьбы на этом рынке? Порой и не уследишь у кого появился новый функционал, а кто еще «догоняет».

Безусловно, при выборе антивируса нас интересуют множество параметров. Вот некоторые из них:

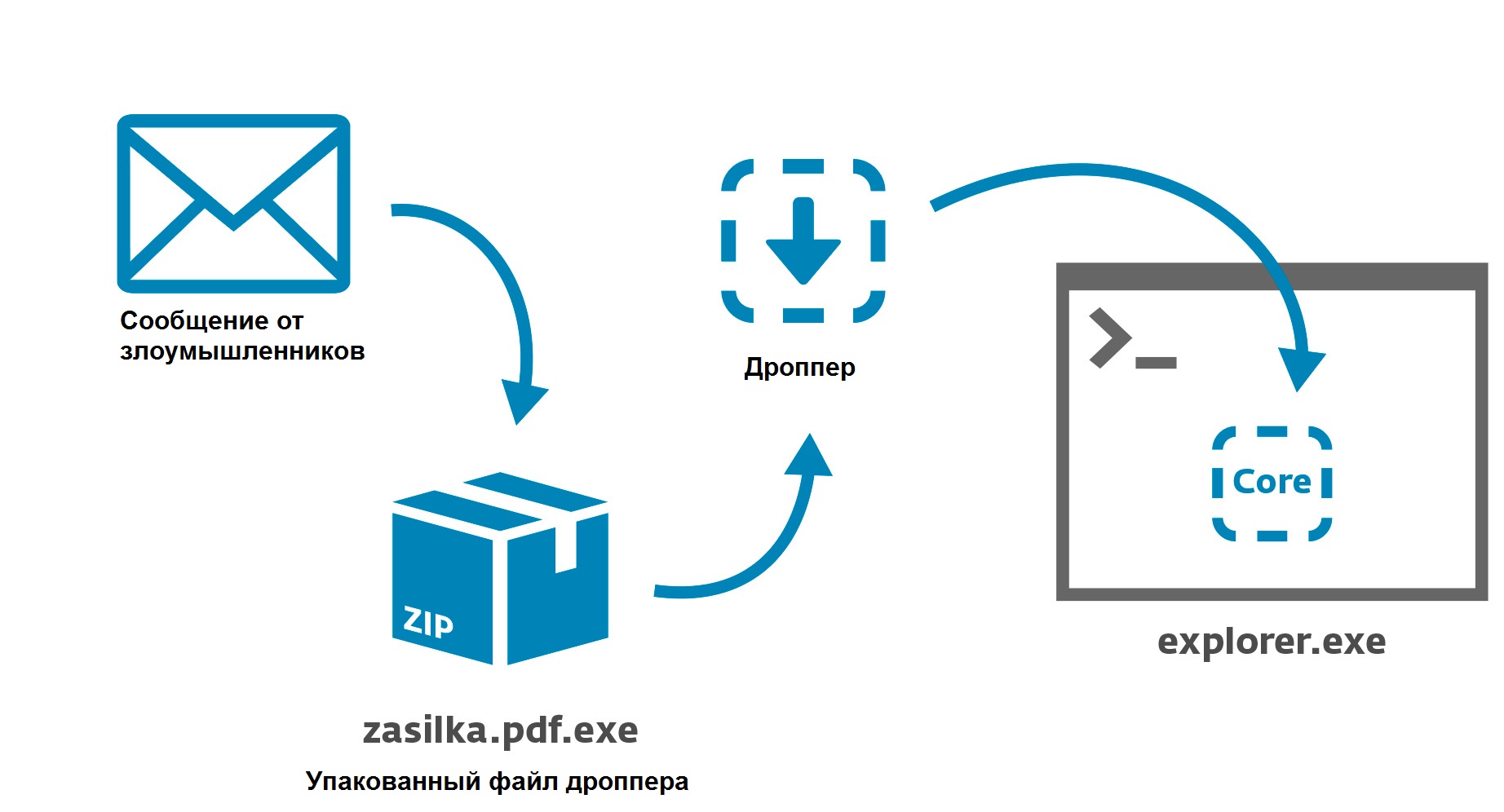

Должен справляться со всем и сразу (трояны, малвари, спайботы и т.д.)

- Актуальность вирусных сигнатур:

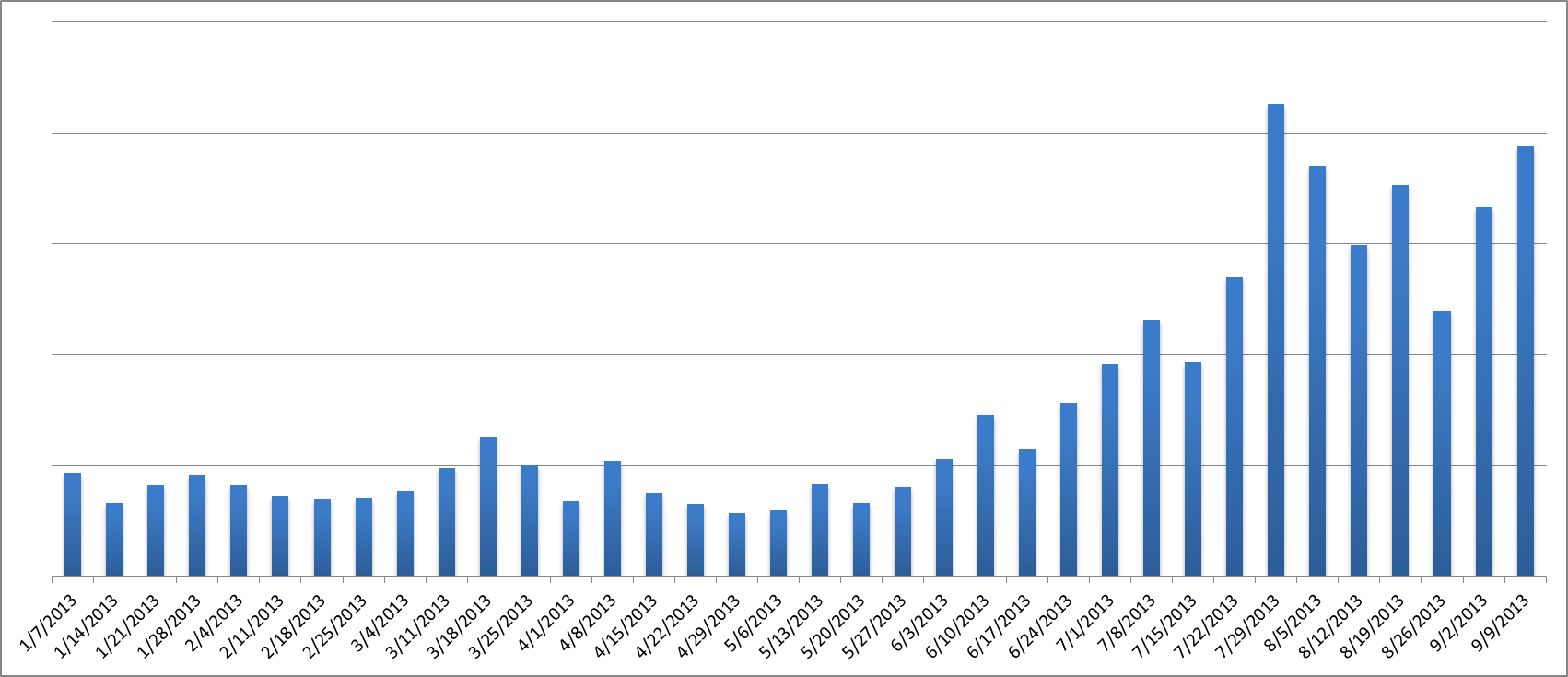

На сегодняшний день отрасль вирусописания развита до безобразия. Этим занимается кому только не лень. Большинство, конечно, это школьники, которым хочется самореализоваться. Но несмотря на это, вирус и из под таких рук может нанести вред. Поэтому для нас так важно, чтобы антивирус знал как бороться с вирусами до того как они попадают в сеть максимально «пост приближенно» к его дебюту.

- Централизованное управление:

Для компании с большим парком машин, безусловно, необходим инструмент централизованного управления антивирусным продуктом на рабочих станциях.

Может, конечно, кого-то не волнует этот вопрос при выборе антивируса. Честно говоря, меня тоже раньше не беспокоил, пока я работал в крупных компаниях. Компьютер тормозит? Может проверим хард, проверим на вирусы, переставим систему? Нее, зачем… Это долго, лучше купим новый! Сейчас такой роскоши нет. Приходится работать с оборудованием моих школьных лет. Поэтому для меня этот параметр антивирусного продукта как никогда актуален. Думаю таких компаний еще не мало.

Поэтому в этой статье речь пойдет именно о производительности на маломощном железе.

В тестировании примут участие яркие представители семейства антивирусных:

• Антивирус Касперского 2013

• Dr.Web 7.0

• NOD32 Smart Security 5

• Microsoft Security Essential

Читать полностью »