Не так давно IT-гигант объявил о критической уязвимости в системе ASR 9000. Под катом рассказываем, в чем суть бага и как его «залатать».

Фото — ulleo — PD

Уязвимость обнаружили в маршрутизаторах серии ASR 9000, работающих под управлением 64-битной IOS XR. Это — аппаратура класса high-end для дата-центров телекоммуникационных компаний и сотовых операторов, которая обладает пропускной способностью 400 Гбит/с на слот и поддерживает линейные карты 40G/80G.

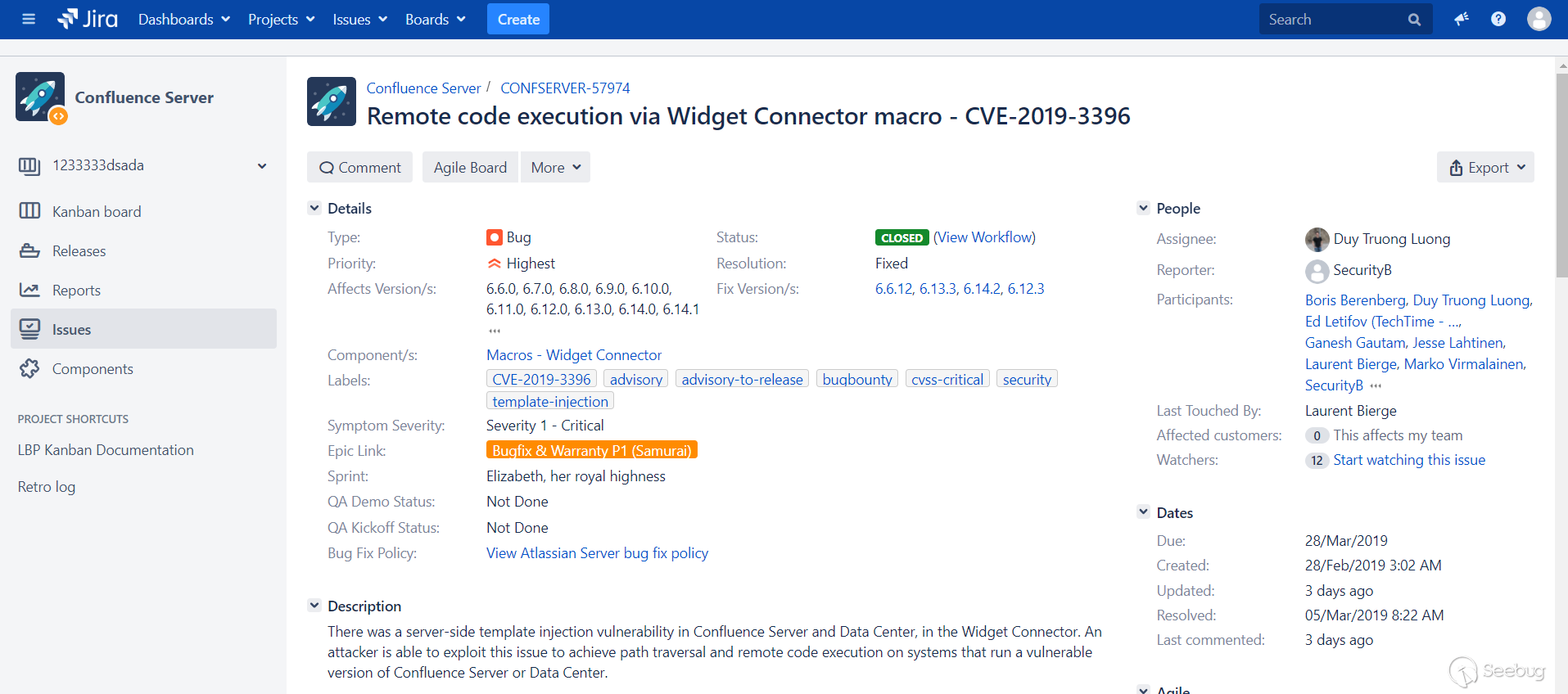

Уязвимости присвоили идентификатор CVE-2019-1710. Она набрала 9,8 балла из 10 по шкале CVSS.

Этот стандарт разработала группа ИБ-специалистов из таких компаний, как Microsoft, Cisco, CERT, IBM для оценки опасности багов.Читать полностью »