Из-за спешного массового перехода компаний на удаленную работу стремительно растет число корпоративных серверов, доступных для злоумышленников из интернета. Одна из главных причин – применение незащищенного протокола удаленного доступа RDP (Remote Desktop Protocol). По нашим данным, всего за одну неделю только в России количество устройств, доступных из интернета по протоколу RDP, выросло на 15%.

Рубрика «уязвимости» - 5

Про удаленку, незащищенный RDP и рост числа серверов, доступных из интернета

2020-03-27 в 7:00, admin, рубрики: rdp, информационная безопасность, удалённый доступ, удаленный рабочий стол, уязвимостиПродолжаем разбирать уязвимости промышленных коммутаторов: выполняем произвольный код без пароля

2020-03-24 в 16:12, admin, рубрики: Блог компании Positive Technologies, взлом, информационная безопасность, промышленные коммутаторы, уязвимостиВ Positive Research 2019 мы разобрали протокол управления промышленными коммутаторами Moxa. В этот раз мы продолжим эту тему и подробно разберем уязвимость CVE-2018-10731 в коммутаторах Phoenix Contact моделей линейки FL SWITCH 3xxx, FL SWITCH 4xxx, FL SWITCH 48xx, выявленную нашими экспертами. Данная уязвимость, обнаруженная в веб-интерфейсе устройства, позволяет выполнить произвольный код без знания учетных данных устройства и оценена в 9 из 10 баллов по шкале CVSS версии 3.Читать полностью »

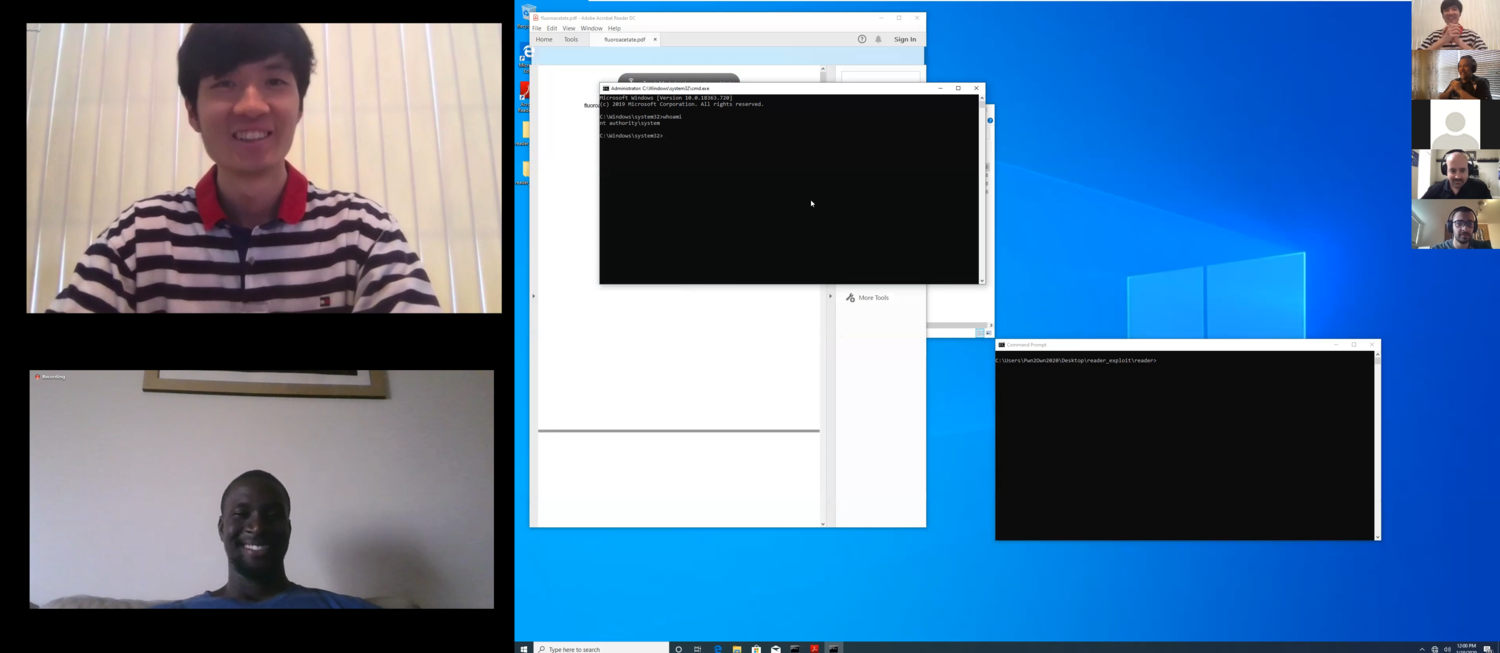

На Pwn2Own-2020 взломали Windows, Ubuntu и macOS и VirtualBox; конкурс впервые прошёл по сети

2020-03-23 в 18:04, admin, рубрики: adobe reader, MacOS, Pwn2Own, pwn2own-2020, Ubuntu, Windows 10, информационная безопасность, уязвимости, эксплойты

Источник: Zero Day Initiative

Организаторы конкурса Pwn2Own подвели итоги мероприятия. В этом году состязание, которое обычно проходит в Канаде в рамках конференции по информационной безопасности CanSecWest, впервые состоялось в онлайн-режиме из-за вспышки COVID-19. Участники заранее отправили эксплойты организаторам Pwn2Own, которые запускали код во время прямой трансляции.Читать полностью »

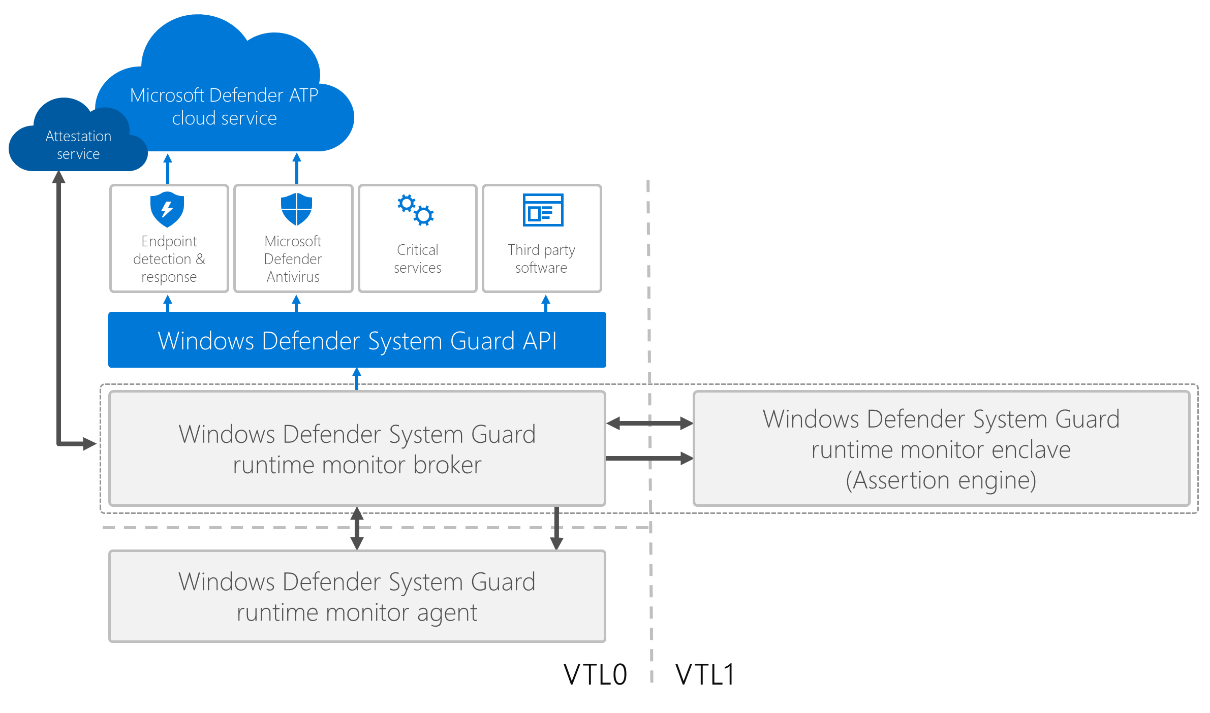

Microsoft пообещала защитить устройства с Windows 10 Secure Core от зловредов

2020-03-18 в 16:41, admin, рубрики: microsoft, Microsoft Azure, robbinhood, Windows 10, антивирусная защита, драйверы, защищенное ядро, разработка под windows, Софт, уязвимости

Microsoft утверждает, что ПК с защищенным ядром Windows 10 смогут успешно защищать своих пользователей от вредоносных программ, разработанных для уязвимых драйверов.

Новый подход к безопасности сочетает защиту от угроз на нескольких уровнях: кремний, операционная система и облако. Читать полностью »

Защита и взлом Xbox 360 (Часть 1)

2020-03-16 в 6:24, admin, рубрики: xbox 360, Игры и игровые приставки, информационная безопасность, реверс-инжиниринг, уязвимости Вы наверняка слышали про игровую приставку Xbox 360, и что она «прошивается». Под «прошивкой» здесь имеется в виду обход встроенных механизмов защиты для запуска копий игр и самописного софта. И вот здесь возникают вопросы! Каких механизмов, как они обходятся? Что же наворотили разработчики, как это сумели обойти? На самом деле, тема очень обширная и интересная, особенно для Xbox 360 — здесь можно встретить уязвимости в ПО, аппаратные недочеты, и совсем уж магическую магию. Интересно? Заглядываем! В первой части у нас знакомство с гипервизором, приводами и прошивками…

Вы наверняка слышали про игровую приставку Xbox 360, и что она «прошивается». Под «прошивкой» здесь имеется в виду обход встроенных механизмов защиты для запуска копий игр и самописного софта. И вот здесь возникают вопросы! Каких механизмов, как они обходятся? Что же наворотили разработчики, как это сумели обойти? На самом деле, тема очень обширная и интересная, особенно для Xbox 360 — здесь можно встретить уязвимости в ПО, аппаратные недочеты, и совсем уж магическую магию. Интересно? Заглядываем! В первой части у нас знакомство с гипервизором, приводами и прошивками…

Читать полностью »

CVE-2019-18683: Эксплуатация уязвимости в подсистеме V4L2 ядра Linux

2020-03-12 в 6:23, admin, рубрики: exploit, hacking, linux kernel, security, vulnerability, Блог компании Positive Technologies, информационная безопасность, Разработка под Linux, системное программирование, уязвимости, эксплойт, ядро LinuxВ данной статье описана эксплуатация уязвимости CVE-2019-18683 в ядре Linux, которую я обнаружил и исправил в конце 2019 года. Указанный CVE-идентификатор присвоен нескольким аналогичным ошибкам типа «состояние гонки», которые присутствовали в подсистеме V4L2 ядра Linux на протяжении пяти лет. Пятнадцатого февраля я выступил с докладом по данной теме на конференции OffensiveCon 2020 (ссылка на презентацию).

Далее я детально объясню, как работает разработанный мной прототип эксплойта (PoC exploit) для микроархитектуры x86_64. Данный эксплойт выполняет локальное повышение привилегий из контекста ядерного потока, где отсутствует отображение пользовательского адресного пространства. В статье также показано, как эксплойт для Ubuntu Server 18.04 обходит следующие средства защиты: KASLR, SMEP и SMAP.

Начнем с демонстрации работы эксплойта.

Удаленное исполнение кода в SMB v3: CVE-2020-0796

2020-03-11 в 19:27, admin, рубрики: POC, smb, windows, информационная безопасность, уязвимостиНикогда такого не было, и вот опять.

Microsoft распространила информацию о наличии RCE-уязвимости в протоколе SMB версий 3.1.1 и выше. Уязвимости подвержены системы с Windows 10 1903 и выше, включая серверные издания.

По имеющейся на данный момент информации — уязвимости подвержены как SMBv3-клиенты, так и SMBv3-серверы. Эксплуатация уязвимости приводит к удаленному выполнению кода с правами локальной системы, что позволяет реализовать сценарии, аналогичные WannaCry EternalBlue.

Читать полностью »

XDA Developers: Google почти год не замечал уязвимость, которая затрагивает миллионы устройств с чипсетами от MediaTek

2020-03-04 в 11:37, admin, рубрики: android, Google Play, linux, MediaTek, root, xda-developers, вредоносная программа, Оболочки, Процессоры, Разработка под android, уязвимости, чипсеты Фото: MediaTek/Flickr

Фото: MediaTek/Flickr

Ресурс XDA Developers сообщил о критической уязвимости, которую разработчики обнаружили еще в апреле 2019 года. Однако Google упомянула ее впервые только в бюллетене по безопасности Android за март 2020 года.

Уязвимость CVE-2020-0069, критический эксплойт безопасности, затрагивает миллионы устройств с чипсетами от MediaTek, крупной тайваньской компании. Несмотря на то, что MediaTek выпустила исправление через месяц после обнаружения уязвимости, она все еще присутствует на десятках моделей устройств. Всего в список уязвимых попали 93 модели. При этом уязвимость активно используется хакерами, утверждает ресурс. MediaTek обратился к Google, чтобы устранить этот пробел. Читать полностью »

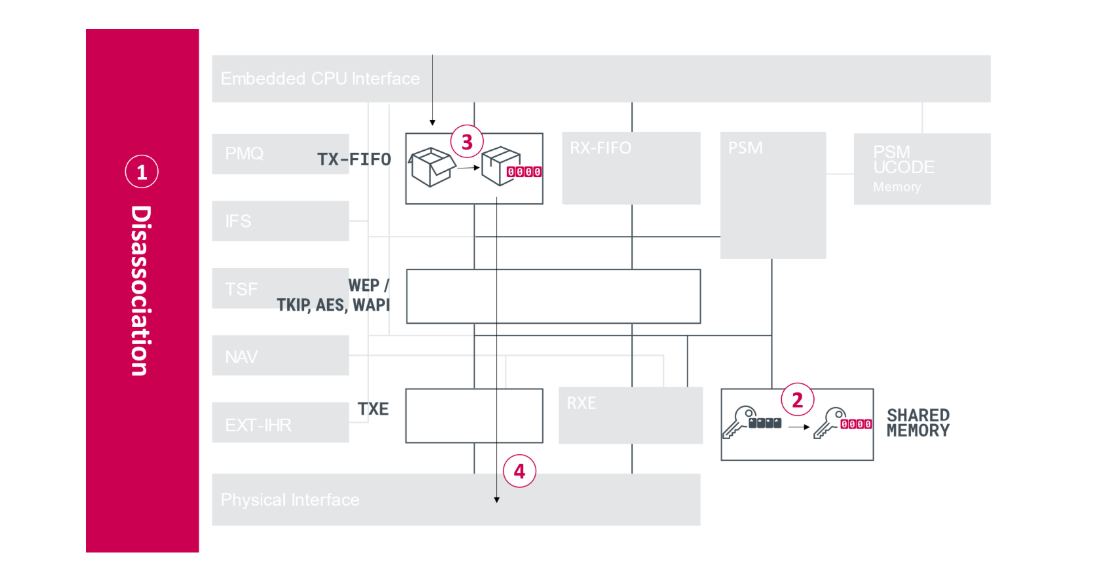

ESET нашла уязвимость на миллиардах устройств, работающих в Wi-Fi-диапазоне

2020-02-27 в 11:21, admin, рубрики: wi-fi, гаджеты, информационная безопасность, маршрутизаторы, уязвимости

Исследователи ESET на конференции по безопасности RSA рассказали об уязвимости в устройствах, работающих в Wi-Fi-диапазоне. С её помощью злоумышленники могут дешифровать конфиденциальные данные, передающиеся беспроводным путём, пишет Arstechnica.Читать полностью »

Zyxel исправила «уязвимость нулевого дня» в сетевых хранилищах — CERT оценил опасность на 10-10

2020-02-25 в 13:51, admin, рубрики: 0day, zyxel, информационная безопасность, Сетевое оборудование, уязвимости

Тайваньская компания Zyxel выпустила обновление, исправляющее критическую ошибку в своих устройствах сетевого хранилища (NAS) — её могли использовать для удалённого доступа и управления ими. Обновление вышло через 12 дней после того, как американский журналист Брайан Кребс предупредил компанию, что киберпреступники продают инструкции по использованию уязвимости за $20 000.Читать полностью »