Добрый день!

Хочу поведать вам историю, как легко и без особых усилий можно было восстановить платежный пароль от яндекс денег.

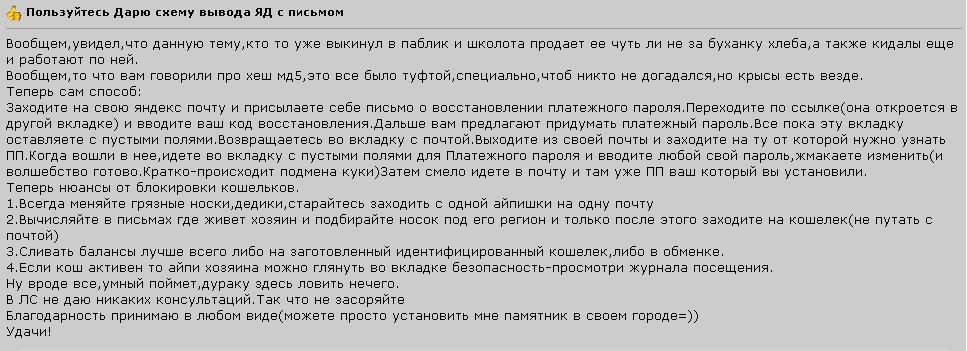

Недавно я наткнулся на объявление в котором предлагались услуги вывода яндекс денег за определенный процент не имея платежного пароля. Поискав в интернете я наткнулся на тему в которой и описывался данный способ восстановления платежного пароля.

Как видите способ был очень простой.

Читать полностью »

Рубрика «уязвимости» - 28

Уязвимость Yandex money или как восстановить платежный пароль

2014-10-06 в 13:49, admin, рубрики: информационная безопасность, уязвимости, яндексТемы WordPress и «бесплатный сыр»

2014-08-23 в 10:19, admin, рубрики: wordpress, бэкдоры, веб-дизайн, информационная безопасность, уязвимости, шеллыТот факт, что бесплатные шаблоны для cms, скачанные не с оригинальных сайтов, могут быть заражены, содержать “пасхальные яйца” или уязвимости, вряд ли кого-то удивит. На просторах интернета достаточно много материала на эту тему. Но статьи с предупреждениями об опасности “бесплатного сыра” не содержат конкретных цифр, никто не пытался количественно измерить масштаб бедствия.

Мы решили провести эксперимент: скачали и проверили 2350 популярных руссифицированных шаблонов для WordPress, которые блоггеры используют на своих сайтах.

Результат нас неприятно удивил. Более половины, а точнее 54%, оказались зараженными хакерскими веб-шеллами, бэкдорами, black hat seo (“спам”) ссылками, а также содержали скрипты с критическими уязвимостями.

Темы и шаблоны для WordPress мы скачивали с популярных сайтов-каталогов, предлагающих русскоязычные премиум и тематические шаблоны:

- best-wordpress-templates.ru (99% зараженных или уязвимых тем)

- wordpress-ru.ru (99% зараженных или уязвимых тем)

- wpfree.ru (97% зараженных или уязвимых тем)

- wpfreethemes.ru (16% уязвимых тем)

- bestwordpress.ru (7% уязвимых тем)

- wordpreso.ru (3% зараженных тем)

Теперь любой сайт может узнать адрес вашей страницы в VK?

2014-08-20 в 17:29, admin, рубрики: javascript, security, xss, безопасность, безопасность в сети, Вконтакте, персональные данные, уязвимостиНаткнулся на сервис позволяющий разместить на своём сайте js-код, который определяет ID посетителя без авторизации. Пользователь об этом совершенно не догадывается, т.к. определение ID происходит при загрузке любой страницы сайта без всяких вопросов об авторизации.

Для маркетинга это открывает широкие возможности, но никак не вписывается в мои представления о безопасной передаче персональных данных.

Т.е. например, допустим, занесло вас на какой-то порно-сайт, а через полминуты в контакте бот пишет вам в ЛС или на стене предложение приобрести рекомендуемый именно вам товар или услугу в соответствии с разделами, которые вы посещали на сайте, или в соответствии с поисковыми запросами, через которые вы попали на этот сайт.

Любой сайт после установки этого шпионского скрипта, будет знать о своих посетителях почти всё, в плоть до номера телефона, если он указан. Понятно что пользователи сами несут ответственность за то, какие данные они выкладывают в публичный доступ, но заходя на сторонний сайт я не даю согласия на обработку моих персональных данных.

Создатели сервиса утверждают: «Никакого взлома или иных противоправных действий сервис не осуществляет. Мы идентифицируем заходящего человека и накапливаем открытую информацию.». Но я считаю незаконным сам факт идентифицикации. Поправьте меня если я не прав.

Ретаргетинг вконтакте работает похожим образом, но он не даёт доступ к профилям попавшим в группу ретаргетинга.

Может найдётся кто-то среди хабра-специалистов по вэб-безопасности кто сможет осветить эту тему в деталях?

Немножко уязвимостей в OpenSSL

2014-08-07 в 8:26, admin, рубрики: openssl, информационная безопасность, уязвимостиКоманда разработчиков OpenSSL выпустила Security Advisory, в котором рассказывается о 9 новых уязвимостях в OpenSSL, и настоятельно рекомендуют обновляться:

- Пользователям OpenSSL 0.9.8 до версии 0.9.8zb

- Пользователям OpenSSL 1.0.0 до версии 1.0.0n

- Пользователям OpenSSL 1.0.1 до версии 1.0.1i

Исправленные уязвимости:

- Information leak in pretty printing functions (CVE-2014-3508) — приводит к утечке информации из стека при использовании функций «красивого» вывода.

- Crash with SRP ciphersuite in Server Hello message (CVE-2014-5139) — приводит к падению клиента (из-за null pointer dereference), если сервер будет использовать SRP ciphersuite.

- Читать полностью »

EFF подал в суд на АНБ за неразглашение 0day-уязвимостей

2014-07-04 в 17:14, admin, рубрики: 0day, Heartbleed, open source, анб, информационная безопасность, уязвимости  Фонд электронных рубежей (EFF) подал иск против Агентства национальной безопасности США.

Фонд электронных рубежей (EFF) подал иск против Агентства национальной безопасности США.

EFF требует, в соответствии с Законом о свободе информации, опубликовать документы с описанием правил, которыми руководствуется правительство в принятии решений о рассекречивании информации о компьютерных уязвимостей.

Вполне вероятно, что иск будет удовлетворён, поскольку в точности соответствует параграфу 552 Закона о свободе информации, в части «общественной важности» рассекречиваемой информации. В этом случае он станет первым шагом в подготовке процесса публичного обсуждения деятельности АНБ.

Агентство ранее уже косвенно дало понять, что при определённых условиях не разглашает информацию о 0day-уязвимостях, используя их для сбора разведданных в целях национальной безопасности.

Читать полностью »

Эти чертовы инкрементальные айдишники

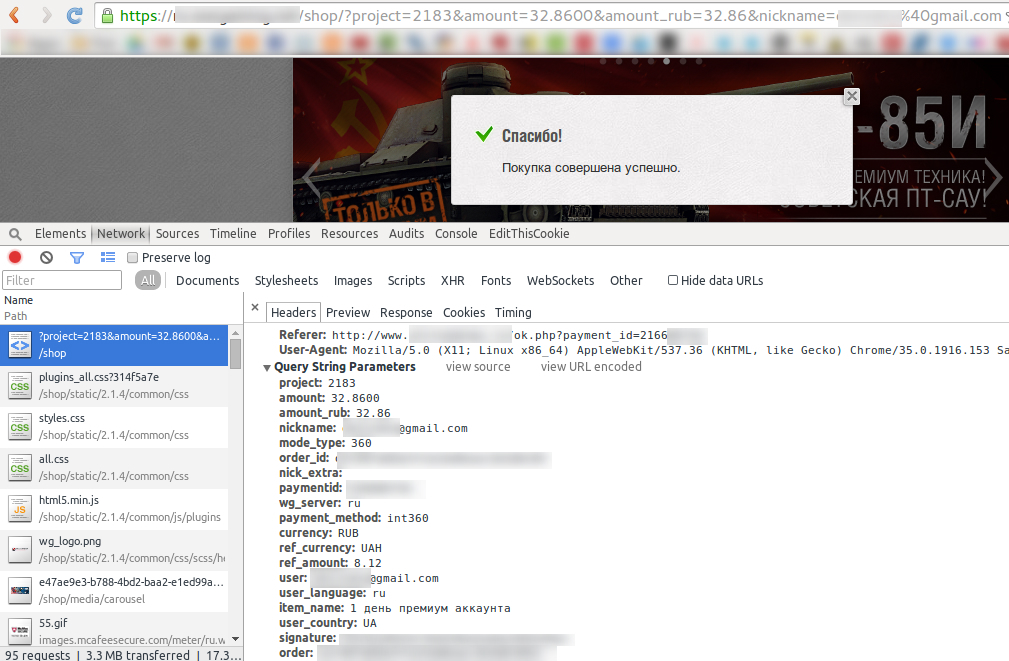

2014-07-01 в 9:22, admin, рубрики: безопасность, информационная безопасность, персональные данные, уязвимости, метки: безопасность, персональные данные, уязвимостиКак программисту, принимавшему участие в разработке платежных систем, мне неоднократно приходилось анализировать на наличие уязвимостей различные платежные сервисы, хранящие персональные данные клиентов и я постоянно сталкиваюсь с одной очень распространенной проблемой. Имя этой проблеме — инкрементальные айдишники.

Пример №1.

Сайт крупнейшего агрегатора платежных методов в России, обслуживает лидера онлайн-игр. После оплаты заказа переадресовывает клиента на урл вида http://aggregator-domain/ok.php?payment_id=123456, который в свою очередь переадресовывает на сайт онлайн-игры с адресом вида (декодировал для читабельности) https://online-game-domain/shop/?...amount=32.86...¤cy=RUB...&user=user_email@gmail.com...&item_name=1 день премиум аккаунта...

Перебирая значения параметра payment_id, мы можем видеть логины юзеров в онлайн-игре, покупки, которые они совершали, их сумму.

Читать полностью »

Уязвимость OpenSSL CCS

2014-06-18 в 3:12, admin, рубрики: ccs, openssl, безопасность, информационная безопасность, Серверное администрирование, Сетевые технологии, уязвимости

Ингве Петтерсен продолжает изучать проблемы уязвимостей и тестировать веб-серверы на вопрос незакрытых брешей.

На прошлой неделе появились сообщения о новой уязвимости в OpenSSL, которой были подвержены все версии библиотеки. Эта новая уязвимость, часто называемая уязвимостью CCS, относится к типу MITM (Man In The Middle) и позволяет атакующему «подслушать» или изменить данные, пересылаемые между клиентом и сервером, обманывая обе стороны — клиент и сервер, чтобы установить соединение между ними с использованием предсказуемых ключей шифрования.

Читать полностью »

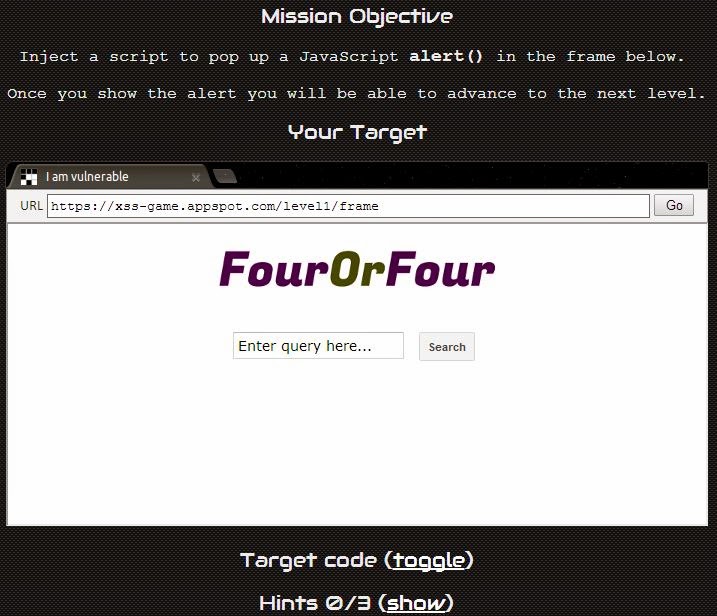

XSS-game от Google

2014-05-31 в 12:45, admin, рубрики: Google, xss, браузеры, игра, информационная безопасность, уязвимости, метки: Google, xss, игра, уязвимостиGoogle представил игру, заключающуюся в поиске xss-уязвимостей, c целью распространения информации об этом наиболее опасном и распространенном типе уязвимости. Google очень серьезно относится к обнаружению уязвимостей, что платит до $7500 за серьезные xss.

Месяц поиска уязвимостей: как мы к нему готовились и как его пережили

2014-05-22 в 12:00, admin, рубрики: mail.ru, Блог компании Mail.Ru Group, информационная безопасность, уязвимости, метки: mail.ru, уязвимости21 апреля совместно с Hacker One мы запустили программу поиска уязвимостей. 20 мая завершился конкурс, ставший первым шагом этой программы. Сегодня мы хотим рассказать, как мы укрепляли нашу оборону, готовясь к конкурсу, как исследователи искали в ней бреши и что они помогли нам найти.

Читать полностью »

Статус «Кровоточащего сердца»: обновление до «Разбитого»

2014-05-10 в 5:33, admin, рубрики: Heartbleed, безопасность, информационная безопасность, Серверное администрирование, Сетевые технологии, уязвимости

Для сведения: Во многих упоминаниях данной статьи авторы ошибочно называют меня сотрудником Opera Software. На самом деле я ушёл из Opera больше года назад и сегодня работаю в новой компании — Vivaldi Technologies AS

Предыстория

Как я уже рассказывал в моей предыдущей статье, несколько недель назад в библиотеке OpenSSL была обнаружена уязвимость (CVE-2014-0160), получившая громкое название "Heartbleed". Данная уязвимость позволяла злоумышленникам добывать такую важную информацию, как, например, пользовательские пароли или закрытые ключи шифрования сайтов, проникая на уязвимые «защищённые» веб-серверы (поясняющий комикс).

В результате, все затронутые данной напастью веб-сайты должны были пропатчить свои серверы, а также выполнить другие действия, чтобы обезопасить своих пользователей. Стоит отметить, что уровень опасности значительно возрос после того, как информация об уязвимости разлетелась по сети (было зафиксировано несколько серьёзных происшествий и как минимум один человек, пытавшийся использовать Heartbleed в корыстных целях, оказался под арестом).

Читать полностью »