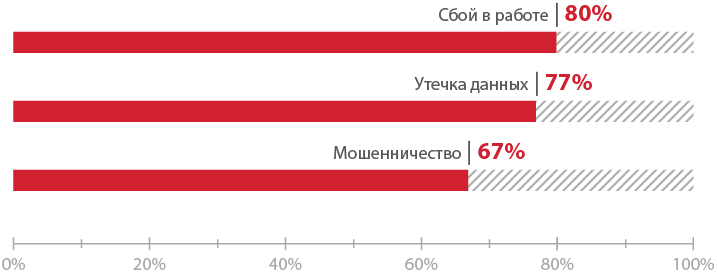

Так как системы дистанционного банковского обслуживания (ДБО) представляют собой общедоступные веб- и мобильные приложения, для них характерны все уязвимости, известные в сфере безопасности приложений, а также угрозы, связанные со спецификой банковской сферы: хищение денежных средств, несанкционированный доступ к данным платежных карт, персональным данным и банковской тайне, отказ в обслуживании и другие угрозы, реализация которых может привести к существенным финансовым и репутационным потерям.

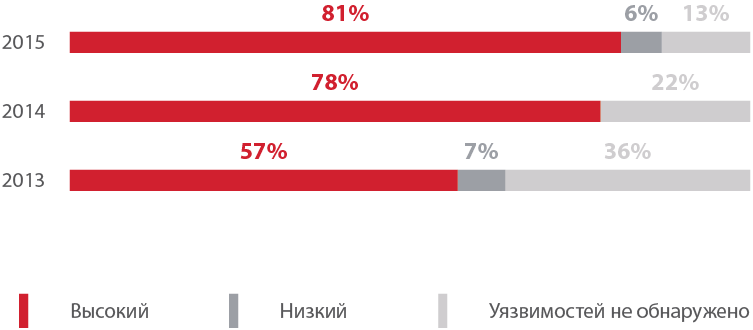

Данный отчет содержит статистику, собранную в ходе работ по анализу защищенности систем ДБО, проведенных специалистами компании Positive Technologies в 2015 году, а также сравнение с результатами исследований прошлых лет.Читать полностью »