Специалист отдела анализа приложений Positive Technologies Максим Кожевников обнаружил опасную 0-day уязвимость в защитной системе для банкоматов Solidcore, являющуюся частью продукта McAfee Application Control (MAC). Ошибка позволяет злоумышленнику осуществлять выполнение произвольного кода и повышать привилегии в системе.Читать полностью »

Рубрика «уязвимости» - 18

В защите McAfee для банкоматов обнаружена опасная уязвимость

2016-12-22 в 16:15, admin, рубрики: mcafee, антивирусы, банкоматы, Блог компании Positive Technologies, информационная безопасность, Софт, уязвимостиУязвимость в системе мониторинга Nagios позволяет осуществлять повышение привилегий

2016-12-20 в 13:24, admin, рубрики: nagios, администрирование, Блог компании Positive Technologies, информационная безопасность, уязвимости

Исследователь информационной безопасности Дэвид Голунски (Dawid Golunski) обнаружил серьезную уязвимость в популярной системе мониторинга ИТ-инфраструктуры Nagios. Ее эксплуатация позволяет злоумышленнику добиться повышения привилегий в системе. Читать полностью »

Пишем настоящий Pointer Analysis для LLVM. Часть 1: Введение или первое свидание с миром анализа программ

2016-12-13 в 9:59, admin, рубрики: dataflow analysis, incode, pointer analysis, SAST, Блог компании Solar Security, информационная безопасность, Компиляторы, оптимизация, статический анализ кода, уязвимости, метки: dataflow analysis, incode, pointer analysisПривет!

Эта статья станет вступительной в моем небольшом цикле заметок, посвященном такой технике анализа программ, как pointer analysis. Алгоритмы pointer analysis позволяют с заданной точностью определить на какие участки памяти переменная или некоторое выражение может указывать. Без знания информации об указателях анализ программ, активно использующих указатели (то есть программ на любом современном языке программирования — C, C++, C#, Java, Python и других), практически невозможен. Поэтому в любом мало-мальски оптимизируещем компиляторе или серьезном статическом анализаторе кода применяются техники pointer analysis для достижения точных результатов.

В данном цикле статей мы сосредоточимся на написании эффективного межпроцедурного алгоритма pointer analysis, рассмотрим основные современные подходы к задаче, ну и, конечно же, напишем свой очень серьезный алгоритм pointer analysis для замечательного языка внутреннего представления программ LLVM. Всех интересующихся прошу под кат, будем анализировать программы и многое другое!

Читать полностью »

С чего начинается ботнет: опасный бэкдор найден в IP-камерах Sony

2016-12-09 в 10:34, admin, рубрики: IoT, Mirai, Блог компании Positive Technologies, ботнет, ботнеты, Интернет вещей, информационная безопасность, уязвимостиБотнеты, построенные из сотен тысяч заражённых устройств “Интернета вещей”, стали одним из главных трендов в кибер-угрозах уходящего года – и видимо, будут столь же популярны в следующем году. Однако предсказывать подобные угрозы (и бороться с ними) можно на несколько лет раньше. Недавно, рассказывая о ботнетах на основе DVR-систем и веб-камер, мы вспоминали, что наши исследователи предупреждали об уязвимостях подобных устройств ещё в 2013 году.

На днях исследователи из SEC Consult обнаружили уязвимость, которая позволяет атаковать 80 моделей IP-камер Sony IPELA Engine, превращая их в ботнеты или используя для шпионажа. Интересная особенность состоит в том, что удалённый доступ, который используется для атаки (Telnet), в этих камерах отключен. Однако бэкдор, оставленный разработчиками, позволяет включить его секретной командой.Читать полностью »

Монополия на DDoS: Два хакера создали ботнет из 1 млн устройств на базе Mirai

2016-12-01 в 13:51, admin, рубрики: IoT, Mirai, Блог компании Positive Technologies, ботнет, ботнеты, Интернет вещей, информационная безопасность, уязвимостиВ прошлом месяце были совершены атаки на крупные сайты вроде Twitter или Spotify, которые временно вывели их из строя. Для этого использовался ботнет Mirai, объединяющий 400-500 тысяч устройств интернета вещей. Теперь журналистам Motherboard стало известно о том, что двое хакеров сумели захватить контроль над ботнетом и создать его новую версию — она объединяет уже миллион устройств. Его мощь успели испытать на себе абоненты немецкого провайдера Deutsche Telekom, сеть которого не работала в прошлые выходные.Читать полностью »

Всем наплевать на безопасность разлоченных Android-телефонов

2016-11-18 в 11:44, admin, рубрики: android, Google, информационная безопасность, уязвимости

Не может быть такого, чтобы компания Amazon участвовала в запуске флагманского продукта, имеющего чёрный ход, и тайно отправляющего всю вашу личную информацию на непонятный сервер в Китае. Конечно же, их разработчики или партнёр по производству отловили бы такое поведение во время обычной проверки безопасности. Такого ведь просто не может произойти, верно?

Всем наплевать на безопасность разлоченных Android-телефонов, не привязанных к провайдеру, продающихся в США (и многих других регионах). OEM-компаниям, изготавливающим и поставляющим Android-телефоны, наплевать; Google, поставщику Android-платформы, наплевать; ритейлерам вроде Amazon и Best Buy, продающим миллионы андроид-телефонов ежегодно, наплевать. Что хуже всего, среднему пользователю наплевать на компьютерную безопасность, пока не произойдёт чего-нибудь плохого, из-за чего всё так и идёт.

Читать полностью »

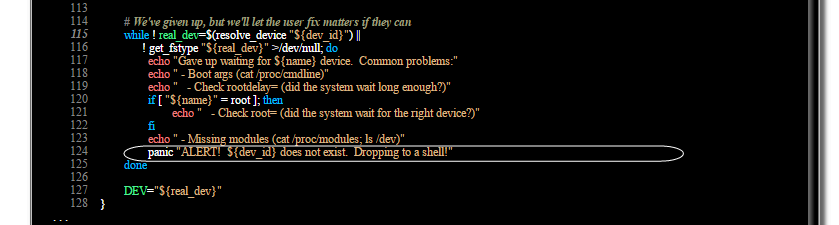

Уязвимость скриптов инициализации Cryptsetup в Debian: достаточно просто зажать Enter

2016-11-16 в 10:15, admin, рубрики: linux, Настройка Linux, облако, уязвимости, физический доступ, хранение данных

В безопасности Debian и ряда других дистрибутивов Linux обнаружилась огромная брешь, которая оставалась незамеченной с версии 2.6. Все интернет-издания ссылаются на отчет авторства Гектора Марко и Исмаила Риполла из компании Cybersecurity Group.

Уязвимость находится в скриптах, которые дают доступ к разбивке системы на разделы, при условии, что процедура защищена с помощью Linux Unified Key Setup (LUKS). Сведения о «слабом месте» были обнародованы 11 ноября во время конференции по безопасности DeepSec 2016 в Вене. Название доклада, прозвучавшего со сцены, — «Злоупотребление LUKS для взлома системы».

Читать полностью »

Google опять раскрыла непропатченную уязвимость в Windows

2016-11-01 в 10:38, admin, рубрики: adobe, flash, Google, microsoft, windows, браузеры, информационная безопасность, уязвимости

В драйвере win32k.sys опять проблема

На первый взгляд может показаться, что компания Google поступила безответственно и нарушила IT-этикет, не дав Microsoft времени на исправление бага. Специалисты Google Threat Analysis Group опубликовали факт наличия опасной уязвимости в Windows всего через 10 дней после того, как сообщили о ней в Microsoft. У редмондской компании просто физически не было времени, чтобы проверить баг, протестировать его на всех конфигурациях, подготовить патч, протестировать его на всех конфигурациях — и выкатить обновление в Windows Update. Уязвимость до сих пор не закрыта.

Читать полностью »

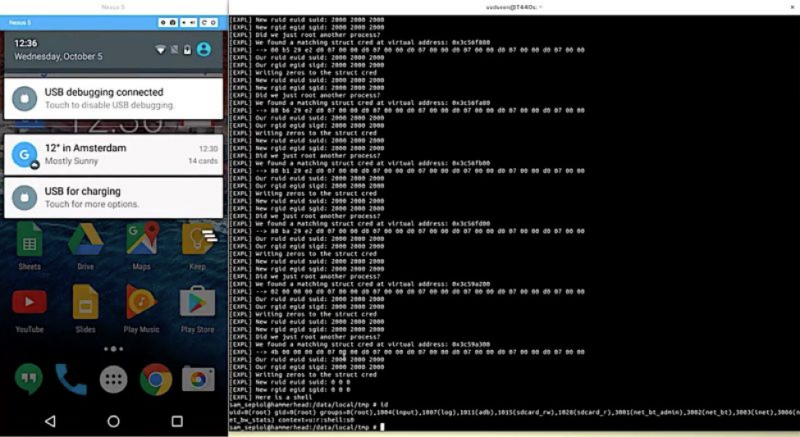

Исследователи создали эксплоит для получения root-доступа к Android-смартфонам с помощью уязвимости Rowhammer

2016-10-25 в 11:33, admin, рубрики: android, rowhammer, Блог компании Positive Technologies, информационная безопасность, память, Разработка под android, уязвимостиМеждународная группа исследователей из Австрии, Нидерландов и США, информационной безопасности разработала атаку, позволяющую получить root-доступ к большому количеству Android-устройств, пишет издание Ars Tehnica. Для этого эксплуатируется техника Rowhammer, позволяющая осуществлять манипуляции с данными, хранящимися в ячейках памяти. При этом, ранее считалось, что атаки с использованием уязвимости Rowhammer имеют ограниченные перспективы реального применения — новый эксплойт демонстрирует, что ей подвержено гораздо больше устройств, чем предполагалось (включая и работающие на ARM-чипах).

Исследователи создали специальное приложение-эксплойт Drammer, которое не требует для работы никаких особенных прав и не использует никаких Android-уязвимостей. Атака осуществляется с помощью уязвимости аппаратного обеспечения — аналогично описанной техники Rowhammer он «простукивает» биты памяти устройства, изменяя важные данные. Это позволяет получать root-доступ к гаджетам производства компаний LG, Motorola, Samsung, OnePlus и, возможно, других вендоров.Читать полностью »

СМИ: Немецкие военные взломали сеть афганского мобильного оператора, чтобы узнать местонахождение заложника

2016-10-19 в 7:24, admin, рубрики: Блог компании Positive Technologies, вебинар, информационная безопасность, кибератаки, Разработка систем связи, телеком, уязвимостиПо сообщениям СМИ, немецкие военные впервые осуществили «атакующую кибероперацию», в рамках которой была взломана сеть одного из мобильных операторов из Афганистана. Предполагается, что атака была предпринята в надежде получить данные о местонахождении похищенной боевиками сотрудницы благотворительной организации.

Согласно представленным в медиа данным, атака была осуществлена в 2015 году и официально не подтверждена до сих пор. В конце сентября издание Spiegel со ссылкой на неназванные источники, сообщило, что операцию подготовил и осуществил департамент Бундесвера под названием Computer Network Operations Unit (CNO). Читать полностью »