Неожиданно для самих себя мы поняли, что можем взаимовыгодно сотрудничать с экспертами в сфере информационной безопасности. Те из них, кто занимается поиском уязвимостей в коде приложений, могут воспользоваться бесплатной версией анализатора PVS-Studio для своих исследований. В свою очередь, если будут найдены уязвимости, наш анализатор приобретёт большую популярность. PVS-Studio может быть использован для исследований проектов, написанных на языке C и C++.

Неожиданно для самих себя мы поняли, что можем взаимовыгодно сотрудничать с экспертами в сфере информационной безопасности. Те из них, кто занимается поиском уязвимостей в коде приложений, могут воспользоваться бесплатной версией анализатора PVS-Studio для своих исследований. В свою очередь, если будут найдены уязвимости, наш анализатор приобретёт большую популярность. PVS-Studio может быть использован для исследований проектов, написанных на языке C и C++.

Читать полностью »

Рубрика «уязвимости» - 16

Предоставляем анализатор PVS-Studio экспертам безопасности

2017-06-06 в 12:44, admin, рубрики: c/c++, pvs-studio, tizen, Блог компании PVS-Studio, информационная безопасность, ошибки в коде, статический анализ кода, уязвимости, уязвимость, экспертНе только WannaCry: эксплойт EternalBlue порождает новые атаки

2017-05-19 в 6:45, admin, рубрики: ETERNALBLUE, panda adaptive defense 360, WannaCry, антивирусная защита, Блог компании Panda Security в России, информационная безопасность, кибератаки, киберугрозы, уязвимости, шифровальщик

После того как EternalBlue был опубликован, кто-нибудь еще воспользовался им? Или только создатели WannaCry? Прежде чем ответить на данный вопрос, давайте взглянем на историю уязвимости, которая дала путь эксплойту EternalBlue.Читать полностью »

Атака семейства шифровальщиков WannaCry: анализ ситуации и готовность к следующим атакам

2017-05-17 в 10:39, admin, рубрики: panda adaptive defense 360, WannaCry, антивирусная защита, Блог компании Panda Security в России, информационная безопасность, кибератаки, киберугрозы, уязвимости, шифровальщик

Ситуация с атакой шифровальщика WannaCry всколыхнула весь мир: от экспертов по информационной безопасности до руководителей ряда крупных стран. И хотя мы слышим о том, что существенного ущерба не было, все же данная атака вызывает множество вопросов. Как развивается ситуация? Какие последствия? К чему готовиться? Представляем текущий технический анализ экспертов PandaLabs.Читать полностью »

Разбираем уязвимость CVE-2017-0263 для повышения привилегий в Windows

2017-05-16 в 14:07, admin, рубрики: windows, Блог компании Positive Technologies, информационная безопасность, разработка, разработка под windows, уязвимости

Май оказался богат на интересные уязвимости в популярной операционной системе. На днях злоумышленники массово заражали компьютеры вирусом-вымогателем WannaCry, эксплуатируя недостаток безопасности в протоколе SMB и инструмент, известный как Eternalblue. Чуть ранее, 9 мая, компания Microsoft устранила CVE-2017-0263, позволяющую получить максимальные привилегии на машинах под управлением Windows 10, Windows 8.1, Windows 7, Windows Server 2008, Windows Server 2012 и Windows Server 2016.

Уязвимость CVE-2017-0263 уже использовалась в фишинговой рассылке. Письмо содержало вложенный эксплойт, который задействовал сначала некорректную обработку EPS-файлов в Microsoft Office (CVE-2017-0262) для попадания в систему, а оказавшись внутри, получал с помощью CVE-2017-0263 полные права администратора. Два года назад мы уже препарировали похожую уязвимость в Windows, а в этом материале расскажем о том, как свежая CVE-2017-0263 позволяет стать хозяином чужой рабочей станции или сервера. Читать полностью »

Уязвимости нулевого дня в WordPress и Vanilla Forums позволяют удаленно взламывать сайты

2017-05-12 в 14:41, admin, рубрики: vanilla forums, wordpress, Блог компании Positive Technologies, Веб, информационная безопасность, уязвимости

Изображение: Andrew Abogado, CC BY 2.0

Исследователь информационной безопасности Давид Голунски (Dawid Golunski) опубликовал данные о критических уязвимостях в WordPress — они позволяют осуществлять удаленное выполнение shell-команд и сброс пароля администратора через подмену заголовка Host. Кроме того, исследователь рассказал о двух аналогичных критических уязвимостях в открытом продукте Vanilla Forums. Читать полностью »

Драйвера для звуковых карт в ноутбуках НР вот уже два года поставляются со встроенным кейлоггером

2017-05-12 в 10:22, admin, рубрики: информационная безопасность, кейлоггеры, Ноутбуки, НР, программы, Софт, уязвимости

Корпорация HP продает большое количество разнообразной техники, включая несколько десятков моделей ноутбуков и планшетов. Как оказалось, драйвера, которые поставляются компанией для своих устройств, содержат встроенный кейлоггер. Речь идет о драйверах для звуковой карты. Кейлоггер фиксирует все нажатия клавиш пользователя и сохраняет полученные данные в зашифрованный файл на жестком диске компьютера.

Это не разработка киберпреступников, а вполне официальный софт. Производителем драйвера, о котором идет речь, является не сама компания HP, а ее партнер, поставщик аудиочипов Conexant. Один из компонентов драйвера, элемент MicTray64.exe, выполняет отслеживание и запись нажатий клавиш пользователя компьютера или ноутбука с установленным драйвером.

Читать полностью »

Как хакеры атакуют веб-приложения: боты и простые уязвимости

2017-04-25 в 13:30, admin, рубрики: Блог компании Positive Technologies, Веб, веб-атаки, информационная безопасность, Тестирование веб-сервисов, уязвимостиОбщедоступные веб-приложения являются привлекательной мишенью для злоумышленников. Атаки на веб-приложения открывают перед ними широкие возможности: доступ к внутренним ресурсам компании, чувствительной информации, нарушение функционирования приложения или обход бизнес-логики – практически любая атака может принести финансовую выгоду для злоумышленника и убытки, как финансовые, так и репутационные – для владельца веб-приложения. Кроме того, под угрозой находятся и пользователи веб-приложений, поскольку успешные атаки позволяют похищать учетные данные, выполнять действия на сайтах от лица пользователей, а также заражать рабочие станции вредоносным ПО.

При исследовании атак на веб-приложения мы, в первую очередь, ставили перед собой задачу установить, какие атаки пользуются наибольшей популярностью у злоумышленников и каковы возможные мотивы их действий, а также определить основные источники угроз для различных отраслей. Такие данные позволяют понять, каким аспектам следует уделить внимание при обеспечении безопасности веб-приложений. Кроме того, мы рассмотрим распределение типов атак и активности злоумышленников в зависимости от сферы деятельности компании, а также динамику изменения характера атак в течение года.

Для сбора исходных данных по атакам мы использовали данные, полученные в ходе пилотных проектов по внедрению межсетевого экрана прикладного уровня PT Application Firewall (PT AF) в 2016 году. В пилотных проектах принимали участие государственные учреждения, организации сферы образования, финансов, транспорта, промышленности и IT. Среди рассматриваемых систем присутствуют как российские компании, так и зарубежные. Все приведенные в данном исследовании примеры атак были проверены вручную на предмет ложных срабатываний и являются достоверными.Читать полностью »

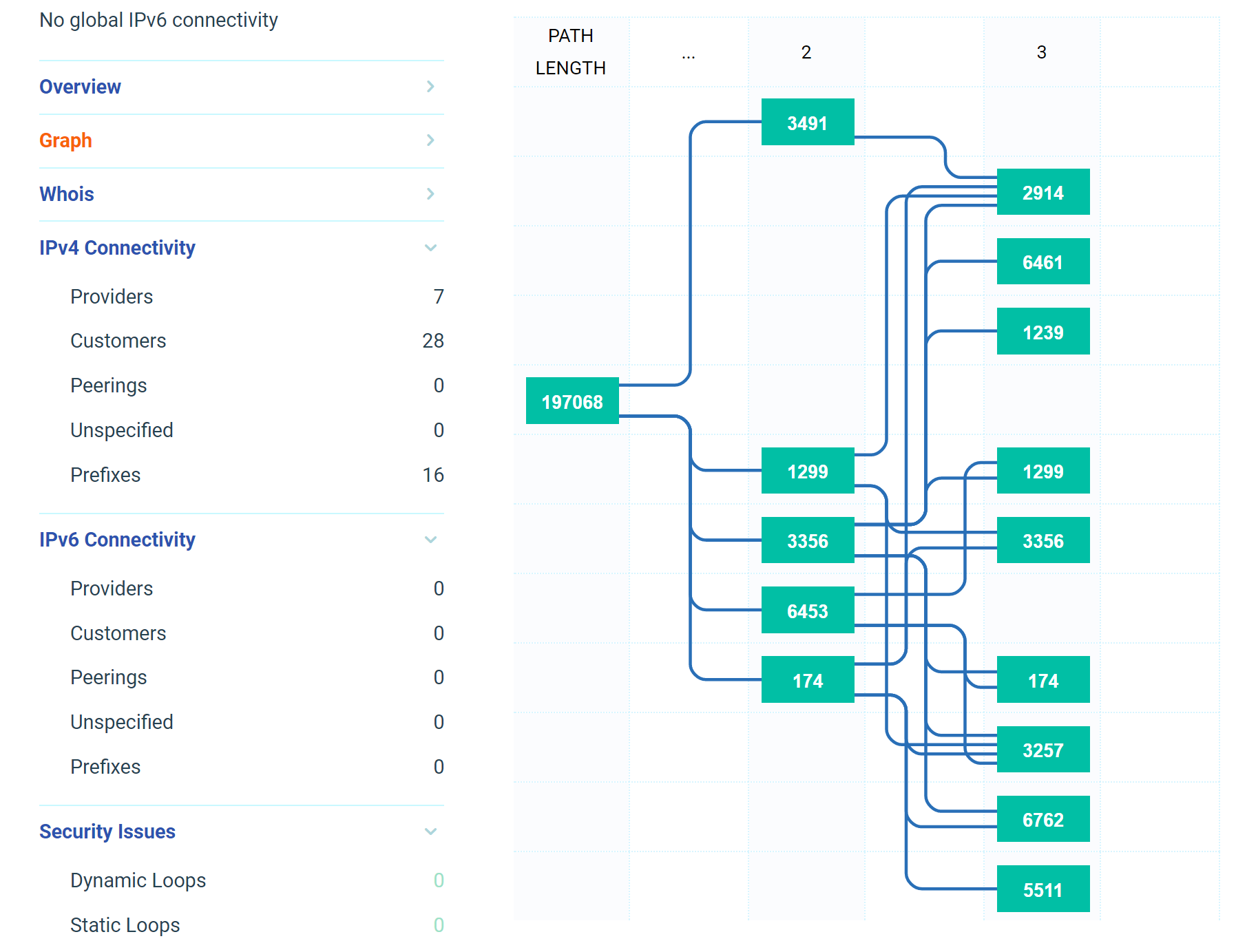

Как выбрать поставщика услуг информационной безопасности

2017-04-25 в 10:35, admin, рубрики: ddos, IT-стандарты, waf, Анализ и проектирование систем, Блог компании Qrator Labs, высокая производительность, информационная безопасность, критерии, нейтрализация атак, сетевая безопасности, сетевой периметр, уязвимости

Что важно при выборе провайдера услуг по нейтрализации DDoS-атак и защиты сетевого периметра?

«Ширина канала к серверу» — скажете вы. Ну, и добавите: «Защита от разных векторов атак». Возможно в вашем списке ещё есть активный сканер уязвимостей. Что там сложного?

Многим кажется, что DDoS-mitigation решения, это просто «быстрый и масштабный бан плохих IP», что недалеко от правды, но всё-таки не до конца верно. Учитывая, что только за прошедший год количество DDoS-атак увеличилось в полтора раза и вышло на передовицы СМИ из-за разрушительного эффекта, новостной волной хотят воспользоваться не только чистоплотные и высокопрофессиональные компании из области информационной безопасности.

Для того чтобы не гадать, а знать наверняка, на какие основные параметры обращать внимание при выборе такой важной вещи, как защита сетевой инфраструктуры от атак на отказ в обслуживании, мы в Qrator, совместно с Wallarm и CDN-провайдером NGENIX подготовили специальную страницу, собраны наиболее важные критерии, на которые требуется обращать внимание в момент выбора конкретного решения, услуги, сервиса, продукта — неважно.

Читать полностью »

Не верьте навигатору: уязвимости GPS и ГЛОНАСС

2017-04-18 в 12:57, admin, рубрики: gps, Блог компании Positive Technologies, Геоинформационные сервисы, глонасс, информационная безопасность, уязвимостиИзображение: 2Tales, Flickr

Сейчас приемник GPS/ГЛОНАСС есть не только в каждом смартфоне, но даже в тех устройствах, которые не особенно перемещаются — в промышленных установках, в датчиках телеметрии, в банкоматах. Кроме того, такие приемники обеспечивают навигацию в автоматически управляемых системах, от городского транспорта до военных дронов. Системы глобального позиционирования настолько глубоко проникли во все сферы нашей жизни, что большинство людей пользуются ими, не задумываясь о том, насколько им можно доверять.

Между тем уже есть множество примеров, подтверждающих, что подобные системы уязвимы к разнообразным атакам, включая spoofing, то есть подмену сигнала. Более 5 лет назад иранские военные смогли посадить американский беспилотник, используя данную технику. А в конце 2016 года темой многих СМИ стали искажения GPS и ГЛОНАСС в центре Москвы, около Кремля: навигаторы вдруг показывали своим пользователям, что они находятся в аэропорту Внуково. Мы решили выяснить, действительно ли нужно обладать возможностями спецслужб, чтобы спровоцировать подобные сбои.

Читать полностью »

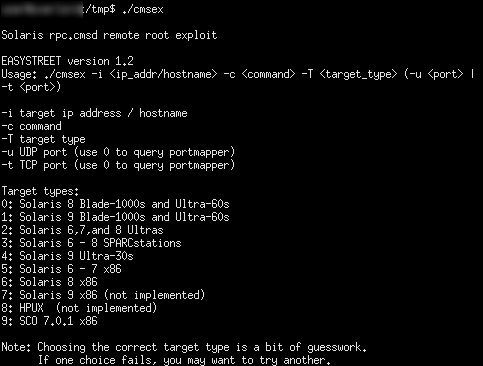

Группа The Shadow Brokers опубликовала новые эксплойты АНБ

2017-04-09 в 13:48, admin, рубрики: Equation Group, GReAT, Kaspersky Anti-Virus, The Shadow Brokers, информационная безопасность, утечка, уязвимости, ЦРУ, эксплойты, метки: Kaspersky Anti-Virus

EASYSTREET (rpc.cmsd): удалённый рут для Solaris, один из опубликованных эксплойтов

В августе 2016 года группа хакеров The Shadow Brokers выложила первую порцию эксплойтов, которые принадлежат Equation Group — известной хакерской группе, которая с высокой вероятностью приложила руку к созданию известных видов кибероружия, включая, Stuxnet, Flame, Duqu, Regin, EquationLaser и др. По всем признакам, эта весьма квалифицированная группа связана с АНБ (их деятельность подробно изучают хакеры из подразделения GReAT в «Лаборатории Касперского»).

Вторую часть похищенного у Equation Group набора эксплойтов хакеры выставили на аукцион. Но за прошедшее время они так не смогли собрать на свой биткоин-кошелёк значительную сумму денег. Поэтому сейчас приняли решение опубликовать все остальные экслпойты в открытом доступе (ссылки под катом).

Читать полностью »