Одна группировка уже злоупотребляет этой проблемой, размещая спам на стенах пользователей

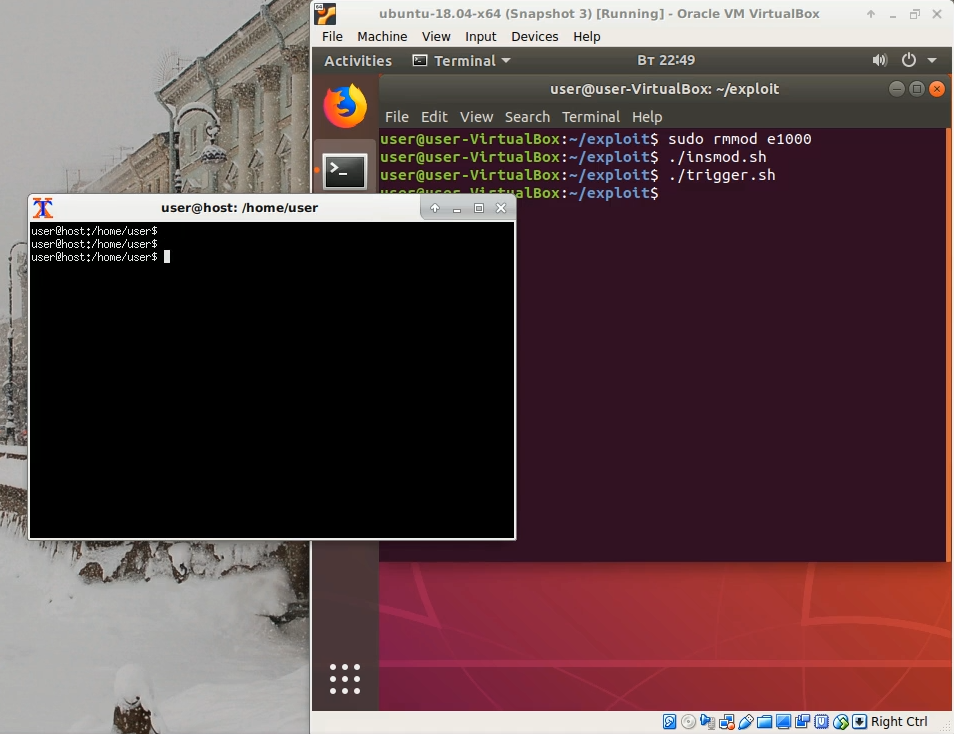

Польский исследователь безопасности в конце декабря опубликовал детали и пример рабочего кода, который можно использовать для создания обладающего всеми необходимыми возможностями червя для Facebook.

Этот код эксплуатирует уязвимость платформы Facebook, за злоупотреблением которой группой спамеров наблюдал польский исследователь, использующий в интернете псевдоним Lasq. Уязвимость скрывается в мобильной версии всплывающего диалога, предлагающего поделиться информацией с другими пользователями. На десктопе этой уязвимости нет.

Lasq говорит, что уязвимость, основанная на кликджекинге, существует в мобильной версии диалога «поделиться», которую атакующий использует через элементы iframe. Группа спамеров, которая, по всей видимости, обнаружила эту уязвимость до Lasq, использует её для размещения ссылок на стенах пользователей Facebook.

Читать полностью »