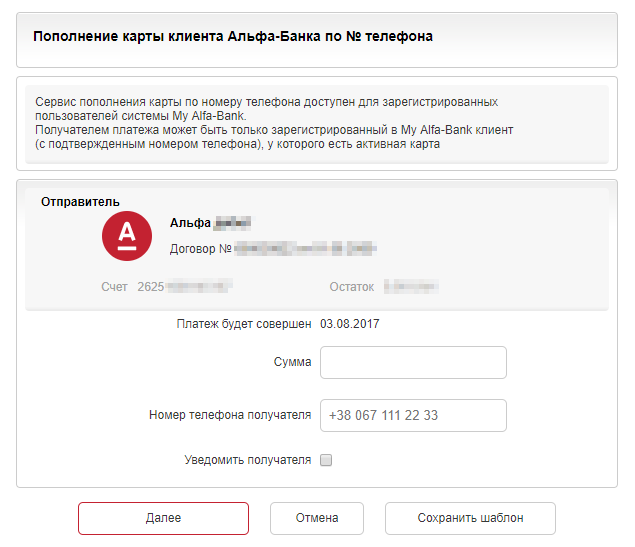

Альфа-Банк Украина входит в ТОП-5 по количеству активных карт среди всех украинских банков и имеет довольно неплохой интернет-банкинг My Alfa-Bank.

У них существует функция перевода средств другому клиенту по номеру телефона: чтобы перевести деньги, достаточно указать номер телефона получателя, нет необходимости указывать номер карты.

Длительное время функция p2p-перевода по номеру телефона действовала при соблюдении определенных условий: если у получателя подтверждён телефон и оформлена зарплатная (именно зарплатная) карта в Альфа-Банке Украина.

Не так давно, в конце марта этого года, банк реализовал p2p переводы по номеру телефона в интернет-банкинге My Alfa-Bank уже для всех клиентов банка, а не только для «зарплатников».

Я решил протестировать функцию на предмет получения данных о клиенте по его номеру телефона.

Ввожу сумму и номер телефона родственника, у которого открыт счёт в Альфа-Банке, нажимаю «Далее».

Читать полностью »