Kaspersky Lab опубликовала отчет о попытках российской группы Turla отследить шифрованный сетевой трафик путем модификации Chrome и Firefox. Как правило, хакеры не вскрывают браузеры за пределами эксплуатации их уязвимостей.

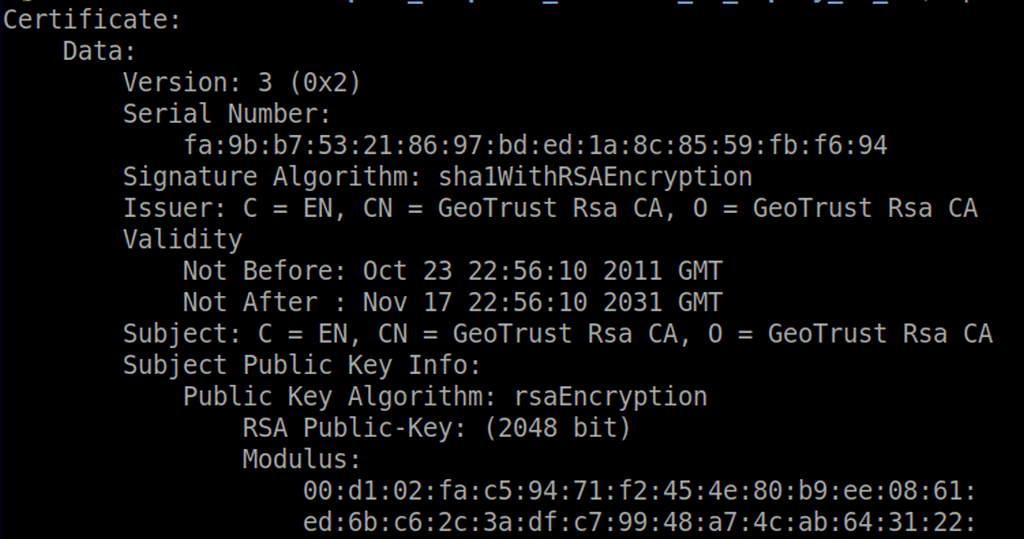

Данный процесс требует заразить компьютер вирусом-трояном Reductor с удаленным доступом, схожим с COMPfun. Тот модифицирует браузеры для перехвата трафика от хоста, начиная с установки собственных сертификатов. Они патчат псевдо-случайный генератор чисел, используемый для безопасных подключений. Это позволяет злоумышленникам добавлять «отпечаток» к каждому TLS-действию и пассивно отслеживать шифрованный трафик.

Издание ZDNet предположило, что хакеры могли пойти на этот ход на случай обнаружения трояна, когда пользователи не переустанавливают зараженный браузер. Читать полностью »