Приветствую в третьей публикации цикла статей, посвященному Cisco ISE. Ссылки на все статьи в цикле приведены ниже:

Приветствую в третьей публикации цикла статей, посвященному Cisco ISE. Ссылки на все статьи в цикле приведены ниже:

Здравствуйте, это вторая статья о NGFW решении от компании UserGate. Задача данной статьи заключается в том, чтобы показать, как установить межсетевой экран UserGate на виртуальную систему (буду использовать программное обеспечение виртуализации VMware Workstation) и выполнить его первоначальную настройку (разрешить доступ из локальной сети через шлюз UserGate в интернет).

Добро пожаловать на шестую статью, завершающую цикл материалов о решении Check Point SandBlast Agent Management Platform. В рамках цикла мы рассмотрели основные аспекты разворачивания и администрирования SandBlast Agent с помощью Management Platform. В данной статье мы постараемся ответить на наиболее популярные вопросы, связанные с решением Management Platform, и расскажем о том, как протестировать SandBlast Agent Management Platform с нашей помощью совершенно бесплатно.

Добрый день, в прошлых статьях мы познакомились с работой ELK Stack. А теперь обсудим возможности, которые можно реализовать специалисту по ИБ в использовании данных систем. Какие логи можно и нужно завести в elasticsearch. Рассмотрим, какую статистику можно получить, настраивая дашборды и есть ли в этом профит. Каким образом можно внедрить автоматизацию процессов ИБ, используя стек ELK. Составим архитектуру работы системы. В сумме, реализация всего функционала это очень большая и тяжелая задача, поэтому решение выделили в отдельное название — TS Total Sight.

Читать полностью »

Приветствую, друзья! Добро пожаловать на наш очередной новый курс! Как я и обещал, курс Getting Started был не последним. На этот раз мы будем обсуждать не менее важную тему — Remote Access VPN (т.е. удаленный доступ). С помощью этого курса вы сможете быстро познакомиться с технологиями Check Point в плане организации защищенного удаленного доступа сотрудников. В рамках курса мы, как обычно, будем совмещать теоретическую часть с практической в виде лабораторных работ. Кроме демонстрации настройки Check Point мы рассмотрим различные способы подключения удаленных пользователей.Читать полностью »

В прошлых статьях мы немного ознакомились со стеком elk и настройкой конфигурационного файла Logstash для парсера логов, в данной статье перейдем к самому важному с точки зрения аналитики, то что вы хотите увидеть от системы и ради чего все создавалось — это графики и таблицы объединенные в дашборды. Сегодня мы поближе ознакомимся с системой визуализации Kibana, рассмотрим как создавать графики, таблицы, и в результате построим простенький дашборд на основе логов с межсетевого экрана Check Point.

Читать полностью »

В прошлой статье мы познакомились со стеком ELK, из каких программных продуктов он состоит. И первая задача с которой сталкивается инженер при работе с ELK стеком это отправление логов для хранения в elasticsearch для последующего анализа. Однако, это просто лишь на словах, elasticsearch хранит логи в виде документов с определенными полями и значениями, а значит инженер должен используя различные инструменты распарсить сообщение, которое отправляется с конечных систем. Сделать это можно несколькими способами — самому написать программу, которая по API будет добавлять документы в базу либо использовать уже готовые решения. В рамках данного курса мы будем рассматривать решение Logstash, которое является частью ELK stack. Мы посмотрим как можно отправить логи с конечных систем в Logstash, а затем будем настраивать конфигурационный файл для парсинга и перенаправления в базу данных Elasticsearch. Для этого в качестве входящей системы берем логи с межсетевого экрана Check Point.

Читать полностью »

Приближается очередной релиз операционной системы Gaia R80.40. Несколько недель назад стартовала программа Early Access, по которой можно получить доступ для тестирования дистрибутива. Мы, как обычно публикуем информацию о том, что будет нового, а также выделим моменты, которые наиболее интересны с нашей точки зрения. Забегая вперед, могу сказать, что новшества действительно значимые. Поэтому стоит готовиться к скорой процедуре обновления. Ранее мы уже публиковали статью о том, как это делать (за дополнительной информацией можно обратиться сюда). Перейдем к теме...Читать полностью »

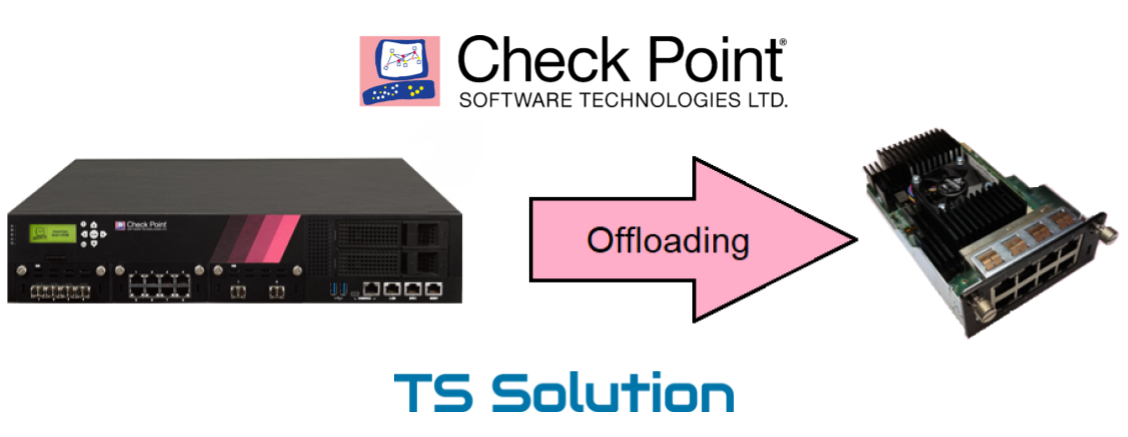

Относительно недавно мы публиковали статью про Check Point Maestro, новую масштабируемую платформу, которая позволяет практически линейно наращивать “мощность” шлюзов Check Point. Однако это не единственная технология увеличения производительности. Еще в 2018 году были анонсированы новые карты акселерации трафика с выделенным сетевым процессором — Falcon Acceleration Cards. Смысл этих устройств простой — взять на себя часть нагрузки по обработке трафика. В этой статье мы рассмотрим:

Если вам интересна данная тема — добро пожаловать под кат.Читать полностью »

Данная статья посвящена довольно новому продукту мониторинга сети Cisco StealthWatch. Основываясь на данных телеметрии вашей инфраструктуры, StealthWatch может выявлять самые разные кибератаки, включая:

В основе работы StealthWatch лежит сбор NetFlow и IPFIX с маршрутизаторов, коммутаторов и других сетевых устройств. В результате сеть становится чувствительным сенсором и позволяет администратору заглянуть туда, куда не могут добраться традиционные методы защиты сети: NGFW, SIEM, IPS и другие. Собирать StealthWatch может следующие протоколы: NetFlow (начиная с версии 5), sFlow, jFlow, cFlow, Netstream, nvxFlow, IPFIX и Packeteer-2.

Читать полностью »