14 января 2025 года произошёл сбой в работе Рунета. Картина складывалась противоречивая: у абонентов одного оператора мог работать VPN, а мог — нет, во многих регионах наглухо всё перестало работать, а другие не испытывали технических проблем.

14 января 2025 года произошёл сбой в работе Рунета. Картина складывалась противоречивая: у абонентов одного оператора мог работать VPN, а мог — нет, во многих регионах наглухо всё перестало работать, а другие не испытывали технических проблем.

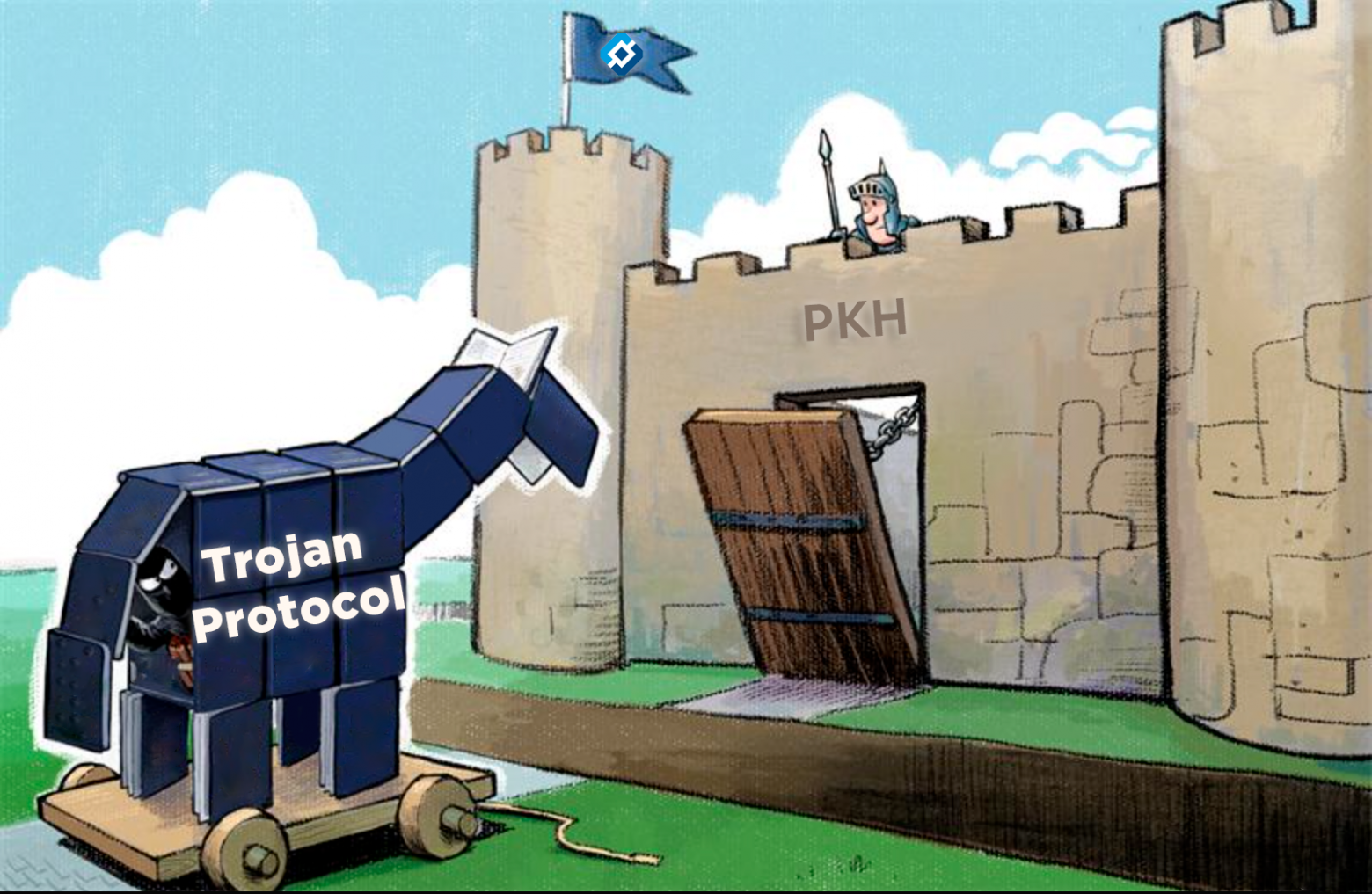

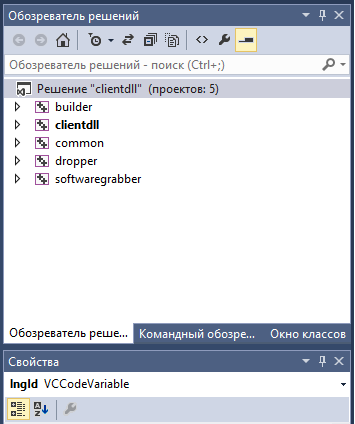

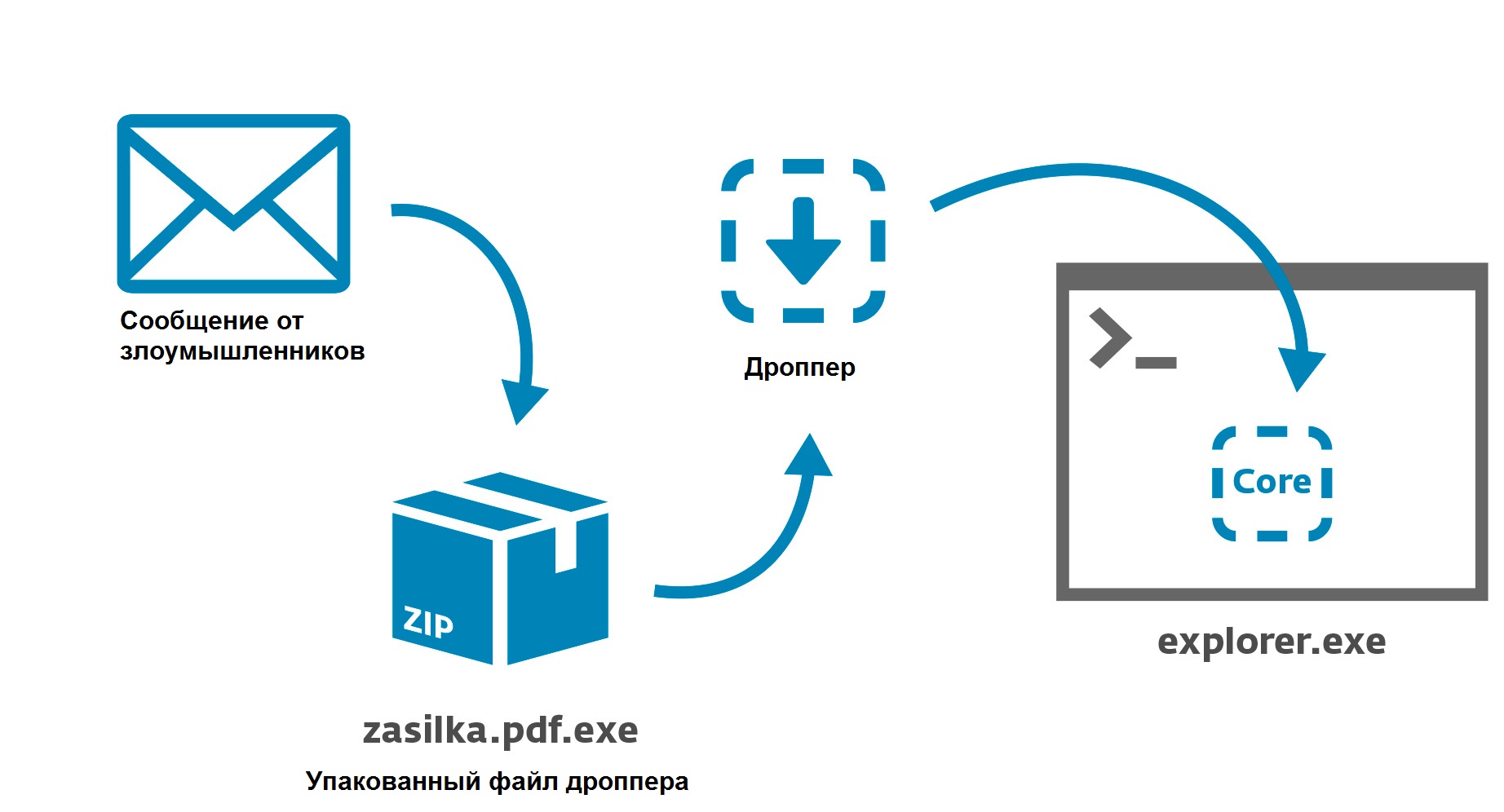

Попался мне недавно вредоносный doc файл, который рассылали с фишинговыми письмами. Я решил, что это неплохой повод поупражняться в реверс-инжиниринге и написать что-то новое на Хабр. Под катом — пример разбора вредоносного макроса-дроппера и не менее вредоносных dll.

Попался мне недавно вредоносный doc файл, который рассылали с фишинговыми письмами. Я решил, что это неплохой повод поупражняться в реверс-инжиниринге и написать что-то новое на Хабр. Под катом — пример разбора вредоносного макроса-дроппера и не менее вредоносных dll.

Читать полностью »

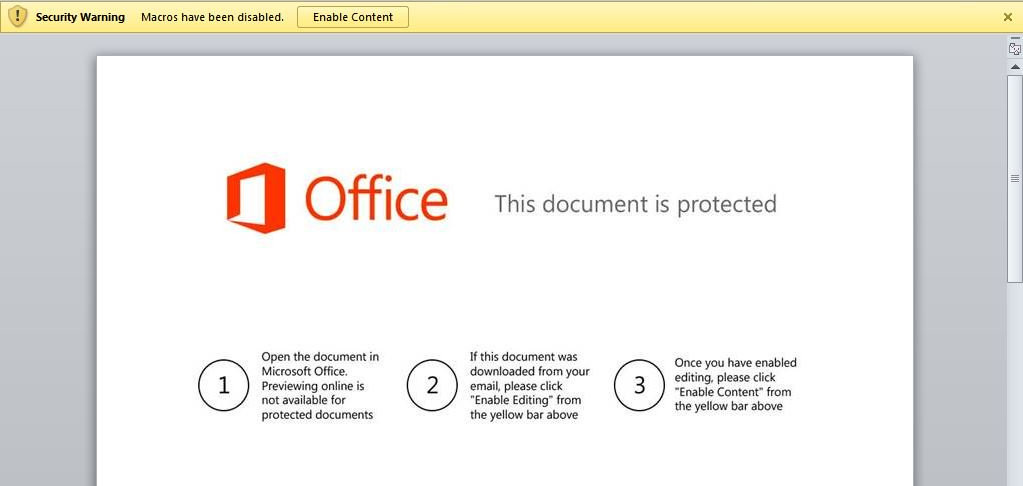

Kaspersky Lab опубликовала отчет о попытках российской группы Turla отследить шифрованный сетевой трафик путем модификации Chrome и Firefox. Как правило, хакеры не вскрывают браузеры за пределами эксплуатации их уязвимостей.

Данный процесс требует заразить компьютер вирусом-трояном Reductor с удаленным доступом, схожим с COMPfun. Тот модифицирует браузеры для перехвата трафика от хоста, начиная с установки собственных сертификатов. Они патчат псевдо-случайный генератор чисел, используемый для безопасных подключений. Это позволяет злоумышленникам добавлять «отпечаток» к каждому TLS-действию и пассивно отслеживать шифрованный трафик.

Издание ZDNet предположило, что хакеры могли пойти на этот ход на случай обнаружения трояна, когда пользователи не переустанавливают зараженный браузер. Читать полностью »

В лаборатории «Доктор Веб» исследован троянец-загрузчик, написанный на JavaScript и использующий для запуска Node.js. Вредоносное ПО распространяется через сайты с читами для популярных видеоигр и получило название Trojan.MonsterInstall.

Читать полностью »

Предметом искусства может быть картина, скульптура, поэма, симфония и даже компьютерный вирус, как бы странно это не звучало. К сожалению, создание вирусов в наши дни сопряжено с извлечением выгоды из своего творения или причинением вреда окружающим. Однако на заре компьютерных технологий вирусописатели были истинными художниками, чьими красками были кусочки кода, умело смешанные они превращались в шедевр. И цель их была не столь обидеть кого-то, сколь заявить о себе, продемонстрировать свой ум и смекалку и, порой, просто позабавить людей. Сегодня мы продолжим наше знакомство с различными творениями вирусописателей, которые тем или иным образом заслуживают нашего внимания. (Если же вы хотите ознакомиться с предыдущими частями, вот ссылочки: Часть I и Часть II) Читать полностью »

Эта статья является продолжением цикла о написании умных контрактов на платформе Ethereum. В первой части я пообещал показать, как создать новую криптовалюту на Solidity (в мире блокчейна это является чем-то вроде аналога "Hello, world!"). Но на самом деле в этом нет смысла, так как об этом уже написано несколько хороших статей (пример из доков Solidity, пример с главной страницы Ethereum).

Так что я немного подумал и нашел еще один use case для умных контрактов. В данной статье я покажу, как теоретически автор трояна-шифровальщика может монетизировать свое детище, продавая ключи для расшифровки с помощью умных контрактов.

BTW все написанное ниже имеет чисто образовательный характер.

Вот и пришло время повторить упражнение, которое я первый раз выполнил ровно год назад. Тогда я взял 10 самых популярных новостей с нашего сайта Threatpost и попытался выяснить — почему именно они, собственно, привлекли внимание общественности — и специалистов, и обычных пользователей. Такой метод имеет очевидные недостатки — на популярность статей много что влияет, и совершенно не обязательно, что самые популярные новости об инцидентах в кибермире являются одновременно и самыми важными. Но есть и достоинства: событий в сфере информационной безопасности происходит огромное количество, и каждый участник их обсуждения, в зависимости от специализации и личных интересов, выберет свои «самые-самые». А тут — если и не самый объективный, то хотя бы независимый инструмент оценки.

Вот и пришло время повторить упражнение, которое я первый раз выполнил ровно год назад. Тогда я взял 10 самых популярных новостей с нашего сайта Threatpost и попытался выяснить — почему именно они, собственно, привлекли внимание общественности — и специалистов, и обычных пользователей. Такой метод имеет очевидные недостатки — на популярность статей много что влияет, и совершенно не обязательно, что самые популярные новости об инцидентах в кибермире являются одновременно и самыми важными. Но есть и достоинства: событий в сфере информационной безопасности происходит огромное количество, и каждый участник их обсуждения, в зависимости от специализации и личных интересов, выберет свои «самые-самые». А тут — если и не самый объективный, то хотя бы независимый инструмент оценки.

В этом году подборка самых посещаемых новостей удачно делится на пять основных категорий:

— Низкотехнологичные угрозы для пользователей

— «Уязвимости в неожиданных местах»: безопасность «интернета вещей», домашних и промышленных сетевых устройств,

— Проблемы шифрования данных

— Громкие уязвимости в ключевых платформах и «хайтек» киберугроз — примеры самых продвинутых атак

— Рутинные, но опасные уязвимости в распространенном софте

Вот по ним и пройдемся.

Читать полностью »

Или не грози солнечной Исландии, попивая чай у себя в Гунчжоу.

На КДПВ изображен возможный ботнет оператор, как я его себе представляю.Технических подробностей будет минимально, в основном глум — добро пожаловатьЧитать полностью »

Ранее мы упоминали о новом мощном банковском вредоносном ПО KINS. Речь идет о crimeware toolkit, который предоставляет злоумышленникам большие возможности по краже различных данных у пользователей. Теперь же стало известно, что часть текстов «клиентской» части KINS оказалась доступна всем желающим. В блоге Xylit0l указываются некоторые несоответствия оригинальной статьи Fox-IT о первых семплах KINS, которая была выпущена после публикации RSA.

Мы можем констатировать, что утечка текстов очередного вредоносного банковского ПО является плохой новостью для пользователей, поскольку спровоцирует новую волну распространения дропперов, основанных на этих текстах. Архив включает в себя:

Мы уже писали про Hesperbot, эта угроза представляет из себя новое банковское вредоносное ПО и имеет модульную архитектуру. Злоумышленники использовали его для проведения атак на пользователей различных стран, включая Турцию, Чехию, Португалию и Великобританию. Основной целью атак было похищение конфиденциальных данных онлайн-банкинга пользователей и установка мобильного компонента вредоносного кода на устройства под управлением Symbian, Android, Blackberry. Киберпреступники использовали убедительную схему фишинга для заманивания пользователей на вредоносные ссылки, что делало их подход еще более практичным.

Компрометация пользователя происходит при переходе по вредоносной ссылке. Ниже показана схема, используемая злоумышленниками.

Рис. Схема компрометации пользователя.