Речи о необходимости внедрения IPv6 ведутся уже давно (IPv6 — новая версия протокола IP, способная обеспечить более 300 млн IP-адресов на каждого жителя Земли).

Главным аргументом при этом обычно является исчерпание доступных «белых» IP-адресов, что рядового пользователя чаще всего не интересует.

Однако в последнее время актуальной проблемой для многих стали именно блокировки сайтов, причем, под лозунгом борьбы с наркотиками и CP блокируют оппозиционные сайты или ресурсы, высказывающие альтернативные точки зрения на исторические события.

Читать полностью »

Рубрика «Tor» - 6

Использование Tor через IPv6 для обхода блокировок

2016-12-10 в 13:17, admin, рубрики: IPv6, ipv6 через ipv4, Tor, TorProject, блокировка, блокировки сайтов, браузеры, информационная безопасность, регулирование интернетаВ Беларуси начались блокировки Tor

2016-12-05 в 16:57, admin, рубрики: Tor, TorProject, беларусь, блокировки сайтов, браузеры, информационная безопасность, регулирование интернета, цензура, цензура в интернете

Вкратце, Tor — программное обеспечение для создания анонимного и защищенного от прослушивания подключения. Tor позволяет скрыть ваш серфинг в Интернете от провайдера и получить доступ к заблокированным в вашей стране ресурсам.

Постановление о блокировке Tor в Беларуси было принято еще в начале 2015-го года.

…

11. Государственная инспекция при выявлении интернет-ресурсов, средств обеспечения анонимности (прокси-серверы, анонимные сети типа Tor и другие), позволяющих пользователям интернет-услуг получать доступ к интернет-ресурсам, идентификаторы которых включены в список ограниченного доступа, добавляет в список ограниченного доступа идентификаторы этих

интернет-ресурсов, средств обеспечения анонимности.

...

Security Week 48: локер с техподдержкой, мутации Mirai, уязвимость в Firefox и Tor

2016-12-02 в 17:42, admin, рубрики: Firefox, klsw, Mirai, Tor, vindows, Блог компании «Лаборатория Касперского», информационная безопасность, криптолокеры, роутеры Начнем наш пятничный вечерний дайджест с новости о криптолокере, который настолько плох с технической точки зрения, что это даже интересно. Хотя я не могу достоверно знать, что происходит по ту сторону ландшафта угроз, могу представить, как создатели более приличных троянов-вымогателей комментируют данное творение в стиле мастера Безенчука из «Двенадцати стульев». "Уже у них и матерьял не тот, и отделка похуже, и кисть жидкая, туды ее в качель".

Начнем наш пятничный вечерний дайджест с новости о криптолокере, который настолько плох с технической точки зрения, что это даже интересно. Хотя я не могу достоверно знать, что происходит по ту сторону ландшафта угроз, могу представить, как создатели более приличных троянов-вымогателей комментируют данное творение в стиле мастера Безенчука из «Двенадцати стульев». "Уже у них и матерьял не тот, и отделка похуже, и кисть жидкая, туды ее в качель".

Троян VindowsLocker (да, именно так, через V) подробно описан специалистами компании Malwarebytes и независимым исследователем TheWack0lian (новость, исследование). После шифрования данных троян предлагает позвонить в техподдержку (бесплатный звонок на территории США, все как у приличных людей), и обсудить возможность выкупа в 350 долларов. Командного центра нет, вместо него троян отправляет ключи для разблокировки на pastebin. Сделано все максимально криво: в большинстве случаев ключ нормально не отправляется, соответственно и преступники его не видят. То есть деньги (после переговоров) они собрать могут, а расшифровать данные — нет.

После звонка в «техподдержку» происходит следующее: создается сессия RDP, и скаммеры прямо на компьютере пользователя сначала открывают официальную страницу техподдержки Microsoft, а поверх ее — форму регистрации, где мотивируют жертв передать им номер соц. страхования и кредитной карты с секретным кодом. В этом косноязычном киберпостмодернизме, если постараться, можно разглядеть попытку нацелить криптолокерский бизнес на более широкую аудиторию — ту, что с биткоином и даркнетом справиться не сможет. Но нет, на самом деле это просто просто очень плохой троян.

Читать полностью »

Mozilla и Tor закрыли критическую уязвимость, которая активно использовалась для деанонимизации пользователей Tor

2016-12-01 в 10:04, admin, рубрики: css, Firefox, javascript, NoScript, svg, Tor, браузеры, информационная безопасность, уязвимость

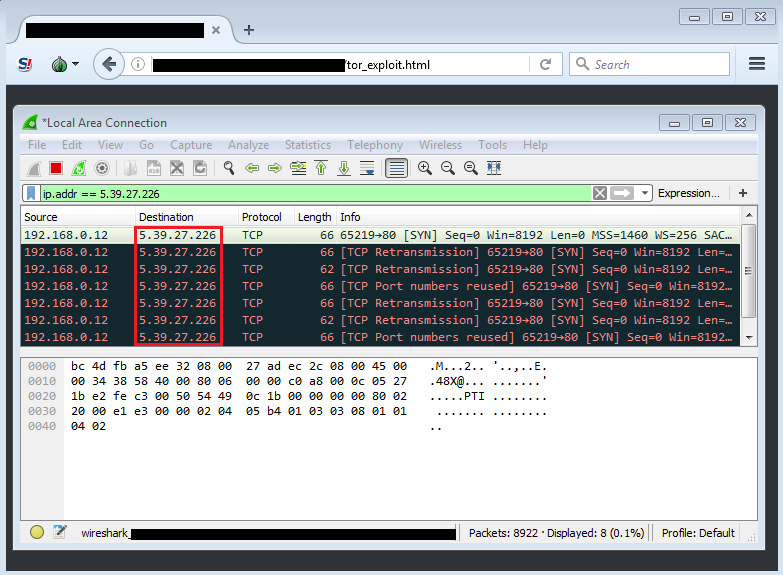

Разработчики Mozilla и Tor в срочном порядке выложили патчи для браузеров, которые устраняют критическую 0day-уязвимость браузера под Windows, Mac и Linux. По мнению независимого эксперта, новый эксплойт почти в точности идентичен эксплойту для 0day-уязвимости 2013 года (исполнение произвольного кода после загрузки в браузер специально составленного JS-скрипта), которую успешно использовало ФБР для деанонимизации пользователей Tor, в том числе посещавших сайты с детской порнографией.

Читать полностью »

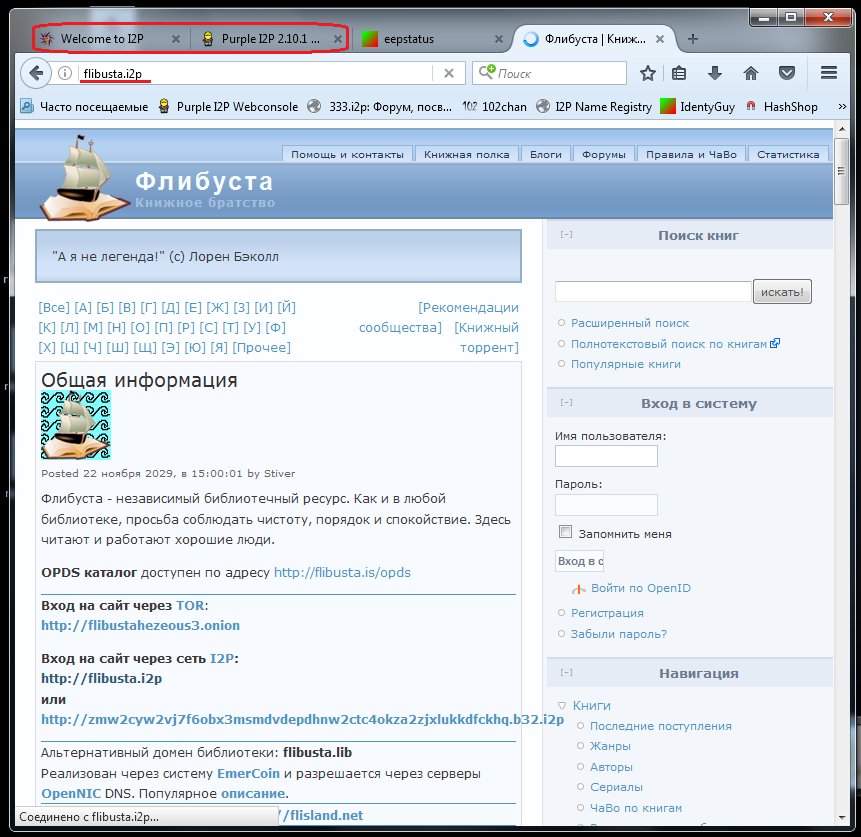

Доступен удобный браузер для выхода в сеть I2P

2016-11-23 в 10:12, admin, рубрики: browser, c++, github, i2p, opensource, Tor, анонимные сети, браузерыI2P (аббревиатура от англ. invisible internet project, IIP, I2P — проект «Невидимый интернет») — проект, начатый с целью создания анонимной компьютерной сети, работающей поверх сети интернет. Создатели проекта разработали свободное программное обеспечение, позволяющее реализовать сеть, работающую поверх сети интернет.

Разработчики I2PdBrowser используют портативную версию браузера Mozilla Firefox.

→ Прямая ссылка на скачивание для Windows | Читать полностью »

Прокси-сервер с помощью Tor. Основа для многопоточного парсинга

2016-11-11 в 11:05, admin, рубрики: privoxy, proxy, proxy-server, Tor, UNIX, Блог компании Etagi Technology, Настройка Linux, Серверное администрированиеВсем привет! На днях прилетела интересная задача: «Найти бесплатные прокси-сервера». Взявшись за нее, решил обойти все сайты свободных проксей и понял — дохлые… ну или с высоким пингом.

После нескольких часов безуспешных поисков, было принято решение использовать свои ресурсы!

Итак, что в итоге должно получиться:

1. VM Ubuntu/Debian 2 CPU, 2GB RAM, 8GB HDD (ну тоесть совсем не требовательная)

2. PRIVOXY для проксирования запросов (Можно взять nginx, varnish — я взял Privoxy)

3. TOR сервер

Читать полностью »

Tor и новые альтернативы в области обеспечения анонимности

2016-09-26 в 8:14, admin, рубрики: Dissent, Tor, анонимность, анонимный VoIP, информационная безопасность, криптографические алгоритмы, обеспечение анонимности, регулирование интернета, сети анонимности

Доброго времени суток, читатели GeekTimes! Предлагаю вам свой перевод материала, опубликованного ранее изданием ArsTechnica. В первой части публикации автор кратко анализирует недостатки и достоинства сети Tor в свете событий последних нескольких лет, делает выводы о возможности ее замены на альтернативные варианты. Во второй части рассматриваются несколько современных разработок в этой области, способных составить конкуренцию Tor или усилить и дополнить его. Если вам интересно, то под катом вас ждет непосредственно перевод.Читать полностью »

Пользователям веб-браузера Tor рекомендуют обновить его как можно скорее

2016-09-17 в 11:37, admin, рубрики: Firefox, security, Tor, Блог компании ESET NOD32, информационная безопасность Пользователям веб-браузера Tor рекомендуют обновить его как можно скорее до актуальной версии 6.0.5. Новая версия веб-браузера включает в себя исправление серьезной уязвимости Firefox с внутренним идентификатором ESR-45, которая позволяет атакующим, получившим в распоряжение действительный или фальшивый цифровой сертификат TLS для веб-сайта addons.mozilla.org, удаленно устанавливать вредоносное ПО через доставку вредоносного обновления для расширения NoScript.

Пользователям веб-браузера Tor рекомендуют обновить его как можно скорее до актуальной версии 6.0.5. Новая версия веб-браузера включает в себя исправление серьезной уязвимости Firefox с внутренним идентификатором ESR-45, которая позволяет атакующим, получившим в распоряжение действительный или фальшивый цифровой сертификат TLS для веб-сайта addons.mozilla.org, удаленно устанавливать вредоносное ПО через доставку вредоносного обновления для расширения NoScript.

This release features important security updates to Firefox including the recently disclosed extension update vulnerability. All users should upgrade as soon as possible.

Debian Linux и Tor за безопасный deb

2016-08-17 в 15:31, admin, рубрики: Debian, jessie, linux, onion, Tor, ит-инфраструктура, Настройка Linux, Сетевые технологииВ первый августовский день на официальном блоге популярного дистрибутива Debian Linux появилось новость о том, что для некоторых ресурсов Debian доступны сервисы анонимной сети Tor. Репозитарии пакетов, обновлений и безопасности можно скачивать не покидая контура Tor сети.

Основная цель этих нововведений — защита от утечки данных, как минимум — метаданных при загрузке deb пакетов.

Читать полностью »

The Hidden Wiki: как всё устроено

2016-08-09 в 17:19, admin, рубрики: hidden wiki, onion, Tor, браузеры, информационная безопасность, мошенничество, регулирование интернетаНаверняка каждый из вас, кто сталкивался с сетью TOR, слышал о The Hidden Wiki. The Hidden Wiki — это основной каталог ресурсов .onion в самых разных областях. Что важно отмечено создателями — размещаемые ссылки в каталоге не проходят никакой цензуры, однако на самом деле это не так, но об этом позже. Многие, кто впервые начинают пользоваться сетью TOR, изначально обращаются к Hidden Wiki и начинают изучение сети Onion именно отсюда. В этой статье я расскажу, как Hidden Wiki обманывает пользователей и монетизирует весь свой трафик.

Читать полностью »