Есть прогнозы, которые не хочется делать; есть те, что не хочется, чтобы сбылись. Новый закон сразу из двух форм.

Публикации о нём уже завоёвывают Рунет и Хабр. Но я, как всегда, скажу не кратко, а постатейно.

Но прежде — прелюдия эмоций. Не моих.

Есть прогнозы, которые не хочется делать; есть те, что не хочется, чтобы сбылись. Новый закон сразу из двух форм.

Публикации о нём уже завоёвывают Рунет и Хабр. Но я, как всегда, скажу не кратко, а постатейно.

Но прежде — прелюдия эмоций. Не моих.

«Интересно, как выглядит мой сайт, когда я анонимный?» [1]

Лучше избегать посещения персональных сайтов, к которым прикреплены реальные имена или псевдонимы, особенно если к ним когда-либо подключались не через Tor / с реальным IP-адресом. Вероятно, очень немногие люди посещают ваш личный сайт через Tor. Это значит, что пользователь может быть единственным уникальным клиентом Tor, который сделает это.

Такое поведение ведёт к утечке анонимности, поскольку после посещения веб-сайта вся схема Tor становится «грязной». Если сайт малопопулярен и не получает много трафика, то выходные узлы Tor могут быть почти уверены, что посетитель этого сайта — владелец сайта. С этого момента разумно предположить, что последующие соединения с этого выходного узла Tor тоже идут с компьютера этого пользователя.

Источник: [2]

Читать полностью »

ElasticSeach достаточно гибкая платформа, и полученные в него данные можно обрабатывать многими способами, даже за пределами стека ELK. Для этого предоставлено более десятка различных API. Но для многих задач будет достаточно и возможностей Kibana.

Одной из таких я хотел бы поделиться с сообществом. Для меня, как и любого безопасника, важно видеть и понимать коммуникацию своей инфраструктуры с внешним миром. Одной из самых интересных является коммуникация с луковой сетью (Tor).

История задержания московского учителя математики Дмитрия Богатова по обвинению в двух тяжких преступлениях всколыхнула не только российскую IT-тусовку, но и многих зарубежных гиков и сторонников ПО с открытым кодом. По версии следствия, Дима под аккаунтом “Айрат Баширов” размещал на сайте sysadmins.ru сообщения с призывами к осуществлению террористической деятельности и направленные на организацию массовых беспорядков. Дима отрицает, что писал эти сообщения. Когда жена и мама арестованного обратились в РосКомСвободу с просьбой помочь, мы, конечно же, не могли им отказать и сразу же включились в работу по его защите. 20 апреля наш адвокат Саркис Дарбинян встретился с Димой в “Матроске”, принял участие в следственных действиях и выяснил все подробности дела для проработки эффективной стратегии защиты.

20 апреля наш адвокат Саркис Дарбинян встретился с Димой в “Матроске”, принял участие в следственных действиях и выяснил все подробности дела для проработки эффективной стратегии защиты. Безосновательное ограничение его свободы нас, как и всё IT-сообщество, очень сильно беспокоит. Он не только пользовался открытым программным обеспечением и являлся адептом идей свободного распространения информации, но и всячески пытался внести свой личный вклад в развитие открытых технологий. Читать полностью »

Власти разработали законопроект, который намерен запретит использовать программы для обхода блокировки сайтов. Проект обязывает анонимайзеры и VPN-сервисы блокировать сайты из реестра запрещённых ресурсов.

Последние несколько дней различные источники сообщают об аресте математика Дмитрия Богатова в связи с размещением материалов в интернете с его IP-адреса.

За несколько часов до опубликованного времени обыска (примерно 11 вечера 5 апреля по Московскому времени) из сети пропал выходной узел сети Tor, администрируемый Dmitry Bogatov <KAction /at/ gnu /dot/ org>. Судя по обновлённой за три часа до выключения exit-ноды веб-странице Дмитрия, учитель математики, KAction@gnu.org и арестованный Дмитрий Богатов — одно лицо.

Читать полностью »

Федеральный прокурор Министерства юстиции США попросил суд прекратить слушания по делу о детской порнографии против пользователя, которого деанонимизировали в анонимной сети Tor. Хотя доказательства были убедительными, Минюст предпочёл отказаться от дела, лишь бы не выполнять требования суда — не выдавать исходный код эксплойта для браузера Tor. Юристы заявили, что исходники засекречены.

Федеральный прокурор Министерства юстиции США попросил суд прекратить слушания по делу о детской порнографии против пользователя, которого деанонимизировали в анонимной сети Tor. Хотя доказательства были убедительными, Минюст предпочёл отказаться от дела, лишь бы не выполнять требования суда — не выдавать исходный код эксплойта для браузера Tor. Юристы заявили, что исходники засекречены.

Такая просьба со стороны прокуратуры намекает, что 0day-уязвимость в браузере Tor (и, скорее всего, Firefox) всё ещё не закрыта. Если рассекретить код, то её закроют Здесь просматривается некоторая двуличность ФБР и Министерства юстиции — они согласны, чтобы преступник остался безнаказанным. Лишь бы оставить незакрытую уязвимость на компьютерах миллионов пользователей — это слишком важно.

Перед нами ещё одно свидетельство, что правительство использует 0day-уязвимости в популярных программах типа Firefox, удерживая эти уязвимости в секрете.

Читать полностью »

Рекламодатели отдали бы все на свете, чтобы иметь возможность подсматривать через плечо, какие страницы пользователи просматривают в сети. Они хотят знать, какие сайты человек посещает, как он попал на них, как долго он на них остается, куда отправляется дальше. А заодно собрать максимально возможное количество личной информации о нем.

Конечно, для этого им необязательно находиться с пользователем в одном помещении: десятки встроенных трекеров почти на каждом сайте собирают информацию о действиях пользователя, а куки, хранящиеся в браузере, подсказывают рекламодателям, как часто он посещает сайт. Но главная мечта любого рекламодателя заключается в объединении всей этой рассеянной информации в единый профиль, который соответствует каждому отдельному пользователю, то есть, создать полноценный портрет каждого человека в Интернете.

Компании, которые составляют профили пользователей, обычно делают это под псевдонимом: так они могут получить много демографических данных, но как правило, они не объединяют поведенческие данные с индивидуальной идентичностью. Группа исследователей из Стэнфордского и Принстонского университетов разработала систему, которая может собрать эти данные воедино, просто исследуя историю просмотров.Читать полностью »

Специалисты из HackerHouse провели исследование атаки с использованием социальной инженерии через файлы, оснащенные защитой Digital Rights Management (DRM). Суть атаки заключается в получении информации о пользователе через подмену DRM-подписи и использования подставного URL, который будет автоматически открываться при запуске файла через Windows Media Player.

Реализации подобной атаки способствует сам принцип работы DRM-защиты, которая при запуске файла запрашивает на сетевом сервере ключ шифрования для аудио или видеопотока файла. Как следствие, DRM-файл при наличии подключения к сети может создать несанкционированный запрос по указанному ему адресу, чем и пользуются злоумышленники для перенаправления пользователя на подставные ресурсы.

Читать полностью »

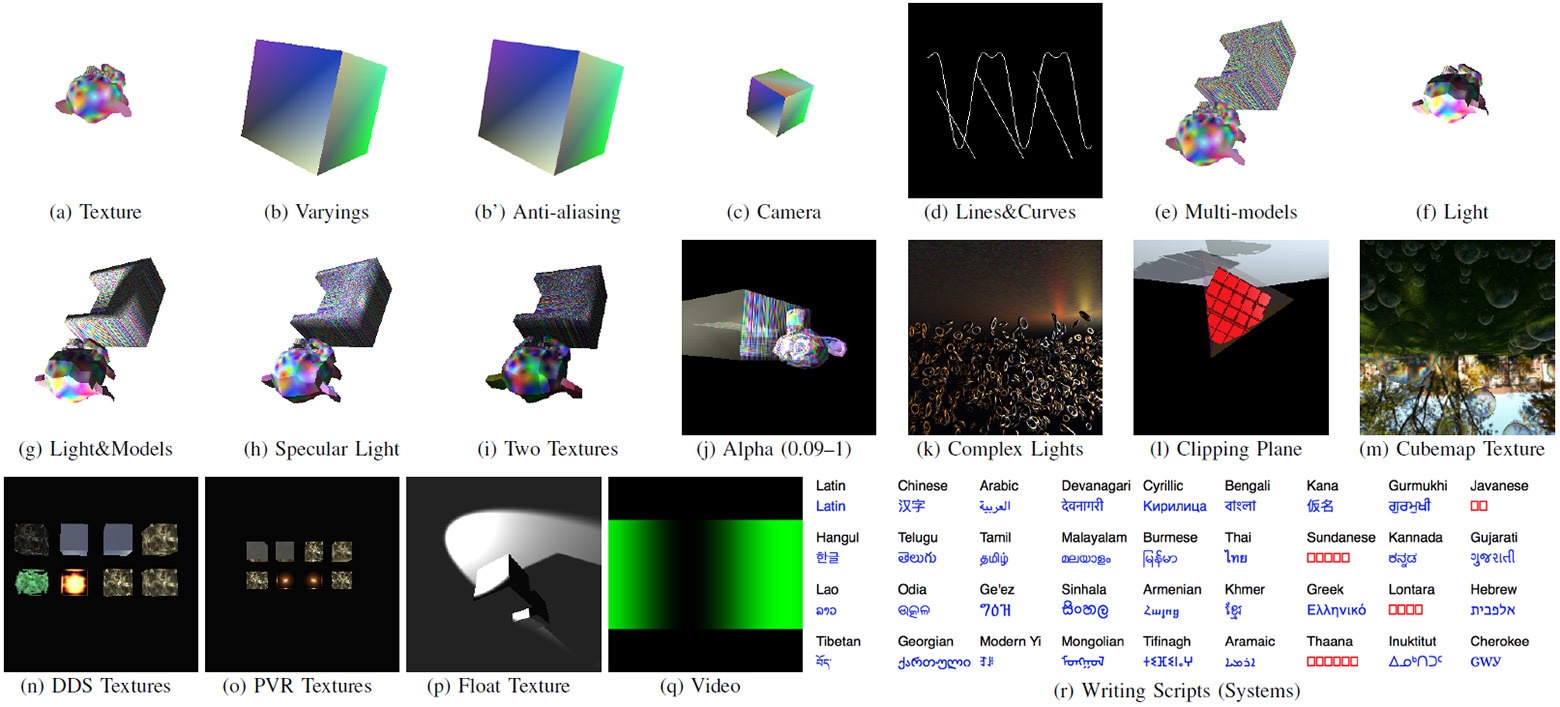

Задачи рендеринга на клиентской стороне с целью фингерпринтинга

Практика смены браузера, чтобы сменить личность в интернете, является популярным советом от экспертов и специалистов по безопасности. Согласно опросу, около 70% пользователей установили и регулярно используют по меньшей мере два браузера. Так они надеются избежать слежки и нежелательного распознавания на сайтах.

Группа американских исследователей опубликовала научную работу с описанием более продвинутых техник фингерпринтинга, которые не учитывают версию браузера, но всё равно распознают конкретный ПК с высокой точностью.

Читать полностью »