За последние несколько месяцев мне несколько раз пришлось решать довольно однотипные задачи — регулярно получать доступ на компьютеры, «спрятанные» за NAT. Пока это был один стационарный компьютер, все решалось пробросом порта на домашнем роутере плюс DynDNS. Потом добавился ноутбук. И еще один. Ноутбуки могли подключаться к домашнему WiFi, а могли оказаться, например, на рабочем месте. Наша компания предоставляет услуги VPN, но именно в этот период VPN по каким-то причинам работал не стабильно. В ход пошли VPS, обратные ssh-туннели. Когда конфигурация перестала помещаться в голове, пришла идея сократить количество сущностей, используя Tor Hidden Service.

Читать полностью »

Рубрика «Tor» - 14

Tor Hidden Service как техника Nat Traversal

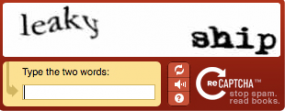

2014-09-16 в 16:15, admin, рубрики: nat, Tor, информационная безопасность, Сетевые технологии, системное администрирование, удалённый доступГрозный пират утонул из-за протекающей капчи

2014-09-06 в 6:15, admin, рубрики: silk road, Tor, информационная безопасность, Сетевые технологии, фейл

Как вы можете помнить, в октябре 2013 ФБР закрыли Silk Road и нашли его администратора — Росса Уильяма Уильбрихта. Многие строили догадки, как же так могло получиться, как такой серьезный человек мог так просто деанонимизироваться.

Оказалось все чрезвычайно просто: Росс не настроил свой сервер для выхода в обычный интернет через Tor (запросы в интернет шли напрямую), а капча, которая использовалась на странице логина, подгружала данные из интернета, таким образом раскрывая не только факт показа капчи, но и IP-адрес сервера, на котором хостится Silk Road.Читать полностью »

Свободная литература или сказ про дружбу CoolReader c Tor

2014-09-04 в 20:03, admin, рубрики: Apache, coolreader, OPDS, Peer-to-Peer, perl, Tor, Ubuntu, электронные книги, метки: apache, coolreader, OPDS, Tor, Ubuntu, vps/vds, электронные книги

Живет у меня в доме соседка: очень хорошая женщина, пенсионерка, ветеран труда, бывший медицинский работник, отработавший всю жизнь медсестрой в больнице. В настоящее время на пенсии. Я ей помогаю, чем могу, но сказ не про соседку, а про то, что подарила ей дирекция больницы, где она раньше работала планшет. Все бы ничего в этом планшете (WIFI есть, 3G нету, диагональ экрана 7 дюймов, на алиэкспрессе такие по 45 долларов с доставкой), но вот что делать с этим планшетом, естественно, не объяснили. И пришлось мне отвечать на вопрос, что делаю со своим планшетом я, а я на планшете книжки читаю, в основном Ясинского и Эльтерруса.

Естественно я подключил планшет к своему ноутбуку и перекинул апкашку CoolReader, а также свою библиотеку. К сожалению, через два дня выяснилось, что литературные пристрастия у нас разные и мои книжки соседке неинтересны. Пришлось поделиться паролем от своего вайфая и настроить opds «Флибусты», так как что такое Интренет соседка знала весьма приблизительно и ни компьютера, ни интренет-соединения у нее нет и никогда не было.

После выходных меня огорошили тем фактом, что нужные книжки с Флибусты не скачиваются. Сказать, что я был в недоумении — ничего не сказать — вся интересующая меня литература всегда была в свободном доступе, но соседка хотела Дарью Донцову и «50 оттенков серого» и, к моему удивлению, они действительно не скачивались.

Читать полностью »

Атаки шейпинга в сетях low latency или почему Tor не спасает от спецслужб

2014-08-09 в 16:19, admin, рубрики: Tor, анб, Блог компании Mail.Ru Group, информационная безопасность, Сетевые технологии, СОРМ, шейпингТайминг-атаки являются известным слабым местом сети Tor и неоднократно обсуждались, в том числе на Хабре, где можно найти порядка 10 статей, так или иначе затрагивающих эту тему. Зачем нужна еще одна? Существует достаточно распространенное заблуждение, что подобные атаки всегда требуют статистического анализа и достаточно сложны в реализации. Ранее опубликованные статьи относятся именно к такому классу атак. Мы рассмотрим вполне реалистичный сценарий, в котором достаточно единственного запроса для деанонимизации пользователя сети.

Поскольку вопрос возможности деанонимизации пользователей Tor в очередной раз активно обсуждается в рунете, я публикую «печатную» версию фрагмента своей презентации с PHDays 2014. Приведенная ниже атака не специфична для Tor и может быть использована против любых low latency средств сокрытия источника трафика – VPN, цепочки прокси и даже их комбинации.

Читать полностью »

Как совместить приятное с полезным (анонимность и приватность) в email-е

2014-08-04 в 0:32, admin, рубрики: email, enigmail, gpg, thunderbird, Tor, информационная безопасностьВ этой теме я хотел бы дать короткий конспект как настроить относительно анонимную и относительно приватную систему email-переписки. Наверняка большинству из вас будут известны как минимум некоторые моменты из того, что написано ниже, я всего лишь попытался «собрать всё воедино».

Сразу хочу сказать насчет слова «относительно» в первом абзаце: абсолютную/защиту/надежность/безопасность в этом мире никто дать не может. Можно подцепить keylogger, полиция и спецслужбы абсолютно свободных и демократических могут на вполне законных основания вставить «жучек» в компьютер если вы подозреваетесь в серьезных преступлениях и т.д.

Если интересно, то прошу под кат.

Хакеры взломали анонимную сеть Tor

2014-07-31 в 15:59, admin, рубрики: Tor, анонимность, взлом, информационная безопасность, хакеры

C 30 января по 4 июля 2014 года анонимная сеть Tor подвергалась хакерским атакам. Согласно информации опубликованной на официальном сайте Tor Project, целью атаки могла являться деанонимизация пользователей анонимной сети.Читать полностью »

Супер защищённый Мега безопасный Самый Лучший по настоящему анонимный браузер с закрытыми исходниками и неизвестно от кого

2014-07-24 в 23:22, admin, рубрики: Tor, vpn, анонимность, аудит безопасности, безопасность, браузеры, информационная безопасность, исходные коды

К написанию этого поста, точнее сказать, даже заметки с опросом, меня вынудил диалог, произошедший сегодня, на страничке известного ресурса Антизапрет. К самому ресурсу пост не имеет абсолютно никакого отношения, однако, реклама браузера сервиса в одном из комментариев меня несколько встревожила и оставила лёгкий флёр «Защищённого браузера Попова» а также стойкое ощущение огромного ЧСВ и безалаберности авторов.

Если заинтриговал добро пожаловать под кат:

Читать полностью »

Немного Tor-I2P-Tails-СОРМ-3

2014-07-24 в 11:30, admin, рубрики: i2p, Tails, Tor, информационная безопасность, мвд рф, Сетевые технологииТак. Слишком много за последние полторы недели произошло, поэтому будет в один пост.

Tor

Выступление на BlackHat отменили

Каждый сможет взломать Tor за 3000$ (MagisterLudi) — говорили ребята, которым запретили выступать на BlackHat. Они хотели выступать от имени организации Carnegie Mellon’s Software Engineering Institute, в которой и проводились исследования, но им не дали права на публичное распространения этого материала. Подробности особо неизвестны: исследователи сообщили о баге только Tor Core Developers, но, вроде как, все друг друга поняли, и работы по устранению бага уже ведутся.

Сообщение в рассылке Torproject

Немного информации в PCWold

На xaker.ru

Более ранняя заметка на arstechnica

Sniper attack

Наконец-то выложили подробности атаки, о которой сообщалось в блоге Torproject в конце января. Эта атака позволяла, во-первых, жрать память на exit-node до ее неработоспособности при очень низком использовании ресурсов на стороне атакующего, во-вторых, позволяла анонимно деанонимизировать hidden service при атаке от 4 до 278 часов на него. Проблема была в некорректной работе с TCP Window Size/Flow Control и команде SENDME. Решили добавлением некой аутентификации на SENDME (на самом деле, просто небольшая проверка). Баг устранен в версии 0.2.4.14-alpha.Читать полностью »

5 проектов криптовалют, нацеленных на анонимность

2014-07-10 в 12:36, admin, рубрики: bitcoin, BTC, Tor, информационная безопасность

Некоторые финансисты, бизнесмены и законники (и центробанки) считают, что анонимность в расчётах биткоинами — это зло и помеха, и только помогает террористам и наркоторговцам. Они говорят, что только когда система будет деанонимизированной, наступит её золотой век. Однако почему-то не все с ними согласны. Под катом — несколько проектов от людей, считающих что должна существовать полностью анонимная система криптовалют.

Читать полностью »

Каждый сможет взломать Tor за 3000$

2014-07-08 в 2:40, admin, рубрики: blackhat, hacker, Tor, информационная безопасность  «Вам не нужно быть АНБ, чтоб взломать Tor. Бюджетный способ деанонимизации» — так сформулировали тему своего доклада два хакера и пообещали через месяц на конференции Black Hat 2014 продемонстрировать, как, имея в наличии «горстку мощных серверов и пару гигабитных соединений», можно атаковать Tor, используя «базовые уязвимости в дизайне и реализации сети».

«Вам не нужно быть АНБ, чтоб взломать Tor. Бюджетный способ деанонимизации» — так сформулировали тему своего доклада два хакера и пообещали через месяц на конференции Black Hat 2014 продемонстрировать, как, имея в наличии «горстку мощных серверов и пару гигабитных соединений», можно атаковать Tor, используя «базовые уязвимости в дизайне и реализации сети».

Докладчики представят дюжину кейсов: от перехвата управления ботнетом, до разоблачения сайтов, с детской порнографией и торговлей наркотиками.

До этого считалось, что такое под силу крупным организациям, и после слива Сноудена стали известны успехи АНБ на этом поприще. Сообщение о том, что АНБ наблюдала за двумя германскими серверами Tor.

На конференции CCS 2013 группа исследователей из Naval Research Laboratory под руководством Aaron Johnson опубликовали статью “Users Get Routed: Traffic Correlation on Tor by Realistic Adversaries”. Они так же разработали программу Tor Path Simulator для анализа корреляции трафика и симулирования выбора пути, которая позволяет выявлять пользователей Tor с 95% точностью.

Alexander Volynkin ученый-исследователь в CERT Cyber Security Solutions directorate. Ведет исследования в области сетевой безопасности, анализа поведения вредоносных программ, продвинутых техник реверс-инжиниринга, и криптоанализа. Александр автор нескольких научных публикаций, книги на тему анализа поведения вредоносных программ и автор патента в области «full disk encryption». Волынкин обладатель множества наград за свои исследования и публикации.

Michael McCord аналитик уязвимостей ПО в команде Forensic Operations and Investigations в университете Карнеги-Меллон. Его исследования включают Android security, анализ вредоносных программ, ботнет-технологии и сетевую анонимность.

«Хотите разузнать IP-адрес пользователя Tor? Не проблема. Пытаетесь вычислить расположение Скрытого Сервиса (Hidden Service)? Готово. Мы знаем, потому мы это уже делали в реальных условиях...»