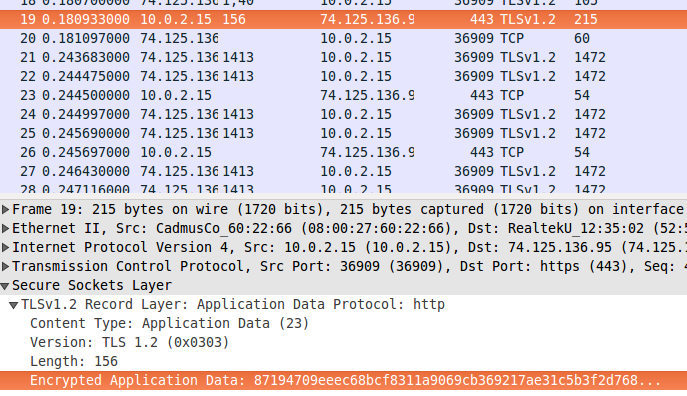

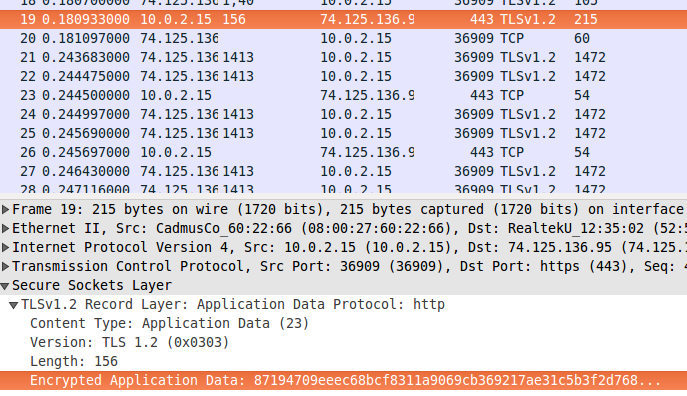

Исследователь в области компьютерной безопасности из Нидерландов, Гвидо Вранкен [Guido Vranken] обнаружил новый метод атаки на зашифрованный по TLS/SSL трафик. В теории он позволяет извлекать определённую информацию о передаваемых по протоколу HTTPS данных. Эту информацию затем можно использовать для повышения эффективности взлома.

Атака, названная исследователем "HTTPS Bicycle Attack" (велосипедная атака) позволяет определить длину некоторых данных, передаваемых в зашифрованном виде: длина заголовка куков, длина паролей, передаваемых методом POST, GPS-координаты, адресов IPv4 и т.п. При этом анализу поддаётся даже трафик, оставшийся в логах.

Правда, чтобы извлечь информацию о длине полей, необходимо заранее знать длину некоторых из передаваемых данных. Кроме того, атака работает только при использовании потокового шифра.

Вычтя из длины заголовка аутентификации длину логина, URL-адреса, где авторизуется клиент, и другую вспомогательную информацию, атакующий может получить длину пароля, после чего атака методом подбора станет немного более эффективной.

Читать полностью »

![]()

![]() , совмещали работу сертификата с зеркалами форума, а потом тестировали работу с плагинами обхода блокировок», — говорится в официальном сообщении.

, совмещали работу сертификата с зеркалами форума, а потом тестировали работу с плагинами обхода блокировок», — говорится в официальном сообщении.