Всем привет, декабрь 2025-го принес нам не только предновогоднюю суету, но и явное ощущение того, что гайки закручиваются на новый уровень. Если раньше блокировки напоминали стрельбу по площадям, то сейчас мы видим признаки внедрения концепции Default Deny (запрещено всё, что не разрешено). Пока это не тотальный «белый список» на всю страну, но в отдельных регионах и на мобильных сетях тенденция налицо и она растет: если твой трафик не похож на типичный поход за хлебом в Яндекс или ВК, то с большой вероятностью он будет придушен

Рубрика «tls 1.3»

Эпоха «белых списков»: почему ваши конфиги в декабре 2025 года начали превращаться в тыкву, и что нас ждет…

2025-12-21 в 19:25, admin, рубрики: ech, grpc, reality, shadowsocks, tls 1.3, vless, xHTTP, Xray-core, XTLS-vision«Кривые руки» или новый уровень DPI? Разбор выходных блокировок XRay и VLESS

2025-11-24 в 9:07, admin, рубрики: dpi, reality, shadowsocks, tls 1.3, vless, vpn, xray, блокировки, Роскомнадзор

Эти выходные прошли под эгидой Connection Reset. Пока новостные каналы писали расплывчатое «пользователи жалуются на сбои», я в чатах Читать полностью »

На ресурсах Хабра заканчивается поддержка старых версий TLS

2020-01-15 в 10:42, admin, рубрики: TLS, tls 1.0, tls 1.1, tls 1.2, tls 1.3, Блог компании Хабр, браузеры, Сетевые технологииПоддержка устаревших версий TLS 1.0 и 1.1 отключена на ресурсах Хабра c 15 января 2020 года. Для установления защищённых соединений с нашими сайтами доступны версии TLS 1.2 и экспериментальная 1.3 (наборы TLS_CHACHA20_POLY1305_SHA256, TLS_AES_256_GCM_SHA384, TLS_AES_128_GCM_SHA256). Если у вас безумно старый браузер или ОС, настало время что-то с этим сделать, так как прогресс не стоит на месте.

CC-BY-CA Vadim Rybalko, based on meme

Домен-фронтинг на базе TLS 1.3. Часть 2

2019-11-27 в 12:32, admin, рубрики: CloudFlare, DoH, esni, rsockstun, tls 1.3, домен-фронтинг, информационная безопасность, криптография, Сетевые технологии, шифрованиеВведение

В первой части статьи мы дали краткое описание механизма encrypted SNI (eSNI). Показали каким образом на его основе можно уклоняться от детектирования современными DPI-системами (на примере билайновского DPI и запрещенного РКН рутрекера), а также исследовали новый вариант домен-фронтинга на основе данного механизма.

Во второй части статьи перейдем к более практическим вещам, которые будут полезны RedTeam специалистам в их нелегкой работе. В конце концов наша цель — не получение доступа к заблокированным ресурсам (для таких банальных вещей у нас есть старый добрый VPN). Благо что VPN-провайдеров существует великое множество, как говорится, на любой вкус, цвет и бюджет.

Мы постараемся применить механизм домен-фронтинга для современных инструментов RedTeam, например, таких как Cobalt Strike, Empire и т.д., и дать им дополнительные возможности по мимикрированию и уклонению от современных систем фильтрации контента.

Читать полностью »

Домен-фронтинг на базе TLS 1.3

2019-11-12 в 8:20, admin, рубрики: DoH, esni, tls 1.3, домен-фронтинг, информационная безопасность, криптография, Сетевые технологии, шифрованиеВведение

Современные корпоративные системы фильтрации контента, от таких именитых производителей как Cisco, BlueCoat, FireEye имеют довольно много общего с более мощными их собратьями — DPI системами, которые усиленно внедряются на национальном уровне. Суть работы и тех и других в том, чтобы производить досмотр входящего и исходящего интернет трафика и, на основании черных/белых списков, принимать решение о запрете интернет-соединения. А так как и те, и другие в основах своей работы полагаются на схожие принципы, то и способы их обхода также будут иметь много общего.

Одной из технологий, позволяющей достаточно эффективно обходить как DPI, так и корпоративные системы, является технология домен-фронтинга. Ее суть состоит в том, что мы идем на заблокированный ресурс, прикрываясь другим, публичным доменом, с хорошей репутацией, который заведомо не будет блокирован ни одной системой, например google.com.

О данной технологии было написано уже достаточно много статей и приведено много примеров. Однако популярные и обсуждаемые в последнее время технологии DNS-over-HTTPS и encrypted-SNI, а также новая версия протокола TLS 1.3 дают возможность рассмотреть еще один вариант домен-фронтинга.

Читать полностью »

В Chrome Canary добавили поддержку протокола HTTP-3

2019-09-21 в 10:42, admin, рубрики: Chrome Canary, Google Chrome, gQUIC, hq, HTTP/3, iQUIC, IT-стандарты, QUIC, tls 1.3, атаки с анализом трафика, браузеры, информационная безопасность, Сетевые технологии

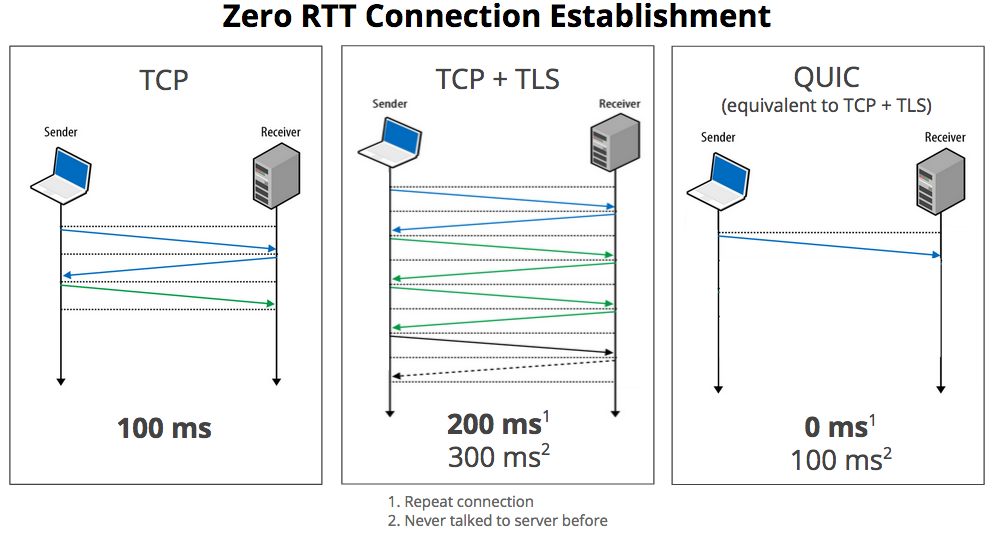

QUIC позволяет мгновенно установить повторное соединение (0-RTT) и обеспечивает минимальную задержку между отправкой запроса и получением ответа

Google Chrome Canary стал первым браузером, в который интегрирована (очень) экспериментальная поддержка протокола HTTP/3, где вместо TCP в качестве транспортного уровня используется протокол QUIC.

HTTP/3 — это новый синтаксис HTTP, который работает на IETF QUIC, мультиплексированном и безопасном транспорте на основе UDP. Хотя некоторые разработчики называют QUIC на UDP «дичайшим экспериментом», новый протокол сулит массу преимуществ.

Читать полностью »

Мы включили TLS 1.3. Почему вам стоит сделать то же самое

2019-04-27 в 10:00, admin, рубрики: encryption, eric rescorla, ietf, pfs, tls 1.3, Блог компании Qrator Labs, информационная безопасность, Сетевые технологии

В начале года, в отчете о проблемах и доступности интернета за 2018-2019 мы уже писали, что распространение TLS 1.3 неизбежно. Некоторое время назад мы сами развернули версию 1.3 протокола Transport Layer Security и, после сбора и анализа данных, наконец, готовы рассказать об особенностях этого перехода.

Председатели рабочей группы IETF TLS пишут:

«Вкратце, TLS 1.3 должен предоставить фундамент более безопасного и эффективного Интернета на следующие 20 лет».

Разработка TLS 1.3 заняла долгих 10 лет. Мы в Qrator Labs, вместе со всей остальной отраслью, внимательно следили за процессом создания протокола от первоначального проекта. За это время потребовалось написать 28 последовательных версий черновика для того, чтобы в конечном счёте в 2019 году свет увидел сбалансированный и удобный в развертывании протокол. Активная поддержка TLS 1.3 рынком уже очевидна: внедрение проверенного и надежного протокола безопасности отвечает требованиям времени.

По словам Эрика Рескорлы (технического директора Firefox и единственного автора TLS 1.3) в интервью The Register:

«Это полная замена TLS 1.2, использующая те же ключи и сертификаты, поэтому клиент и сервер могут автоматически общаться по TLS 1.3, если оба его поддерживают», — сказал он. «Уже есть хорошая поддержка на уровне библиотек, а Chrome и Firefox по умолчанию включают TLS 1.3».

Протокол HTTP-over-QUIC официально становится HTTP-3

2018-11-14 в 7:21, admin, рубрики: DoH, gQUIC, hq, HTTP/3, iQUIC, IT-стандарты, QUIC, tls 1.3, атаки с анализом трафика, Блог компании GlobalSign, информационная безопасность, Сетевые технологии, тотальное шифрование С момента принятия стандарта HTTP/2 прошло три с половиной года: спецификация RFC 7540 опубликована в мае 2015-го, но пока не используется повсеместно. Протокол реализован во всех браузерах ещё с конца 2015 года, а спустя три года только 31,2% из 10 млн самых популярных интернет-сайтов поддерживают HTTP/2. Из самых популярных сайтов на него перешли Google, Youtube, Wikipedia, Twitter, Vk.com и другие.

С момента принятия стандарта HTTP/2 прошло три с половиной года: спецификация RFC 7540 опубликована в мае 2015-го, но пока не используется повсеместно. Протокол реализован во всех браузерах ещё с конца 2015 года, а спустя три года только 31,2% из 10 млн самых популярных интернет-сайтов поддерживают HTTP/2. Из самых популярных сайтов на него перешли Google, Youtube, Wikipedia, Twitter, Vk.com и другие.

Тем не менее, прогресс не стоит на месте — и уже идёт работа над следующей версией HTTP/3. Как сейчас стало известно, разработчики двух альтернативных вариантов достигли совместимости, а протокол HTTP-over-QUIC теперь меняет название и официально именуется HTTP/3. Соответственно, в будущей версии HTTP транспорт TCP заменят на QUIC.

Читать полностью »

Стандарт Encrypted SNI реализован в Firefox Nightly

2018-10-24 в 10:12, admin, рубрики: DNS, DNS по HTTPS, DoH, esni, Firefox, HTTPS, sni, TLS, tls 1.3, Блог компании GlobalSign, браузеры, информационная безопасность, криптография, шифрование Firefox стал первым браузером, который реализовал шифрование TLS Server Name Indication (SNI). Поддержку ESNI внедрили в последнюю версию Firefox Nightly, на которой обкатывают все нововведения перед их добавлением в основную ветку.

Firefox стал первым браузером, который реализовал шифрование TLS Server Name Indication (SNI). Поддержку ESNI внедрили в последнюю версию Firefox Nightly, на которой обкатывают все нововведения перед их добавлением в основную ветку.

О важности этого стандарта месяц назад рассказывал CDN-провайдер Cloudflare. Если вкратце, то благодаря ESNI шифруется информация о том, к какому домену вы отправляете запрос. В стандартном HTTPS заголовки с именами доменов не шифруются и доступны для просмотра провайдеру или другому «человеку посередине». Теперь он видит только IP-адрес. Поскольку в современном интернете на одном IP-адресе могут располагаться сотни доменов, то ESNI эффективно скрывает информацию, на какой домен заходит пользователь.

Таким образом, блокировки по именам перестают работать, а цензура в интернете сильно усложнится. Цензорам придётся блокировать IP-адреса, а это сомнительная практика. Такая блокировка может затронуть непричастные сайты, а блокируемый сервис легко (автоматически) переключается на другой IP-адрес.

Читать полностью »

Теперь официально: TLS 1.3 признан стандартом

2018-08-18 в 14:06, admin, рубрики: IT-стандарты, TLS, tls 1.3, Блог компании ИТ-ГРАД, ИТ-ГРАДРанее мы писали, что Инженерный совет Интернета (IETF) одобрил новую версию TLS — 1.3. На прошлой неделе протокол был признан стандартом. Сегодня — поговорим о его возможностях.