Рубрика «спуфинг-атаки»

Обнаружение и предотвращение атак человека посередине

2024-11-23 в 7:16, admin, рубрики: информационная безопасность, перехват сигнала, спуфинг-атаки, человек посерединеЦелью MITM атаки зачастую является получения конфиденциальных данных пользователя, примером таких данных является: учётные данные пользователя, данные банковского счёта, номер банковской карты и т.д. Злоумышленник имеет в арсенале несколько способов проведения MITM атаки.

Типы проведения атаки:

-

Подмена IP-адреса

Каждое устройство, подключенное к интернету, имеет свой интернет-протокол. Злоумышленник, подменив IP-адрес заставляет жертву думать, что она взаимодействует с интернет-ресурсом, но на деле не обменивается никакими данными с сервером, а отправляет данные злоумышленнику.

-

Спуфинг DNS

Голос под защитой. Запускаем хакатон SafeSpeak-2024, посвящённый борьбе с голосовыми дипфейками

2024-11-12 в 12:45, admin, рубрики: биометрия, дипфейк, спуфинг-атаки, хакатон, ХакатоныВсем привет! Как и многие читатели Хабра (надеемся), мы в AIRI и МТУСИ терпеть не можем телефонных мошенников. К сожалению, с каждым годом арсенал их методов расширяется. А в связи с развитием и удешевлением ML‑решений в руках мошенников появляются предобученные модели синтеза речи и преобразования голоса.

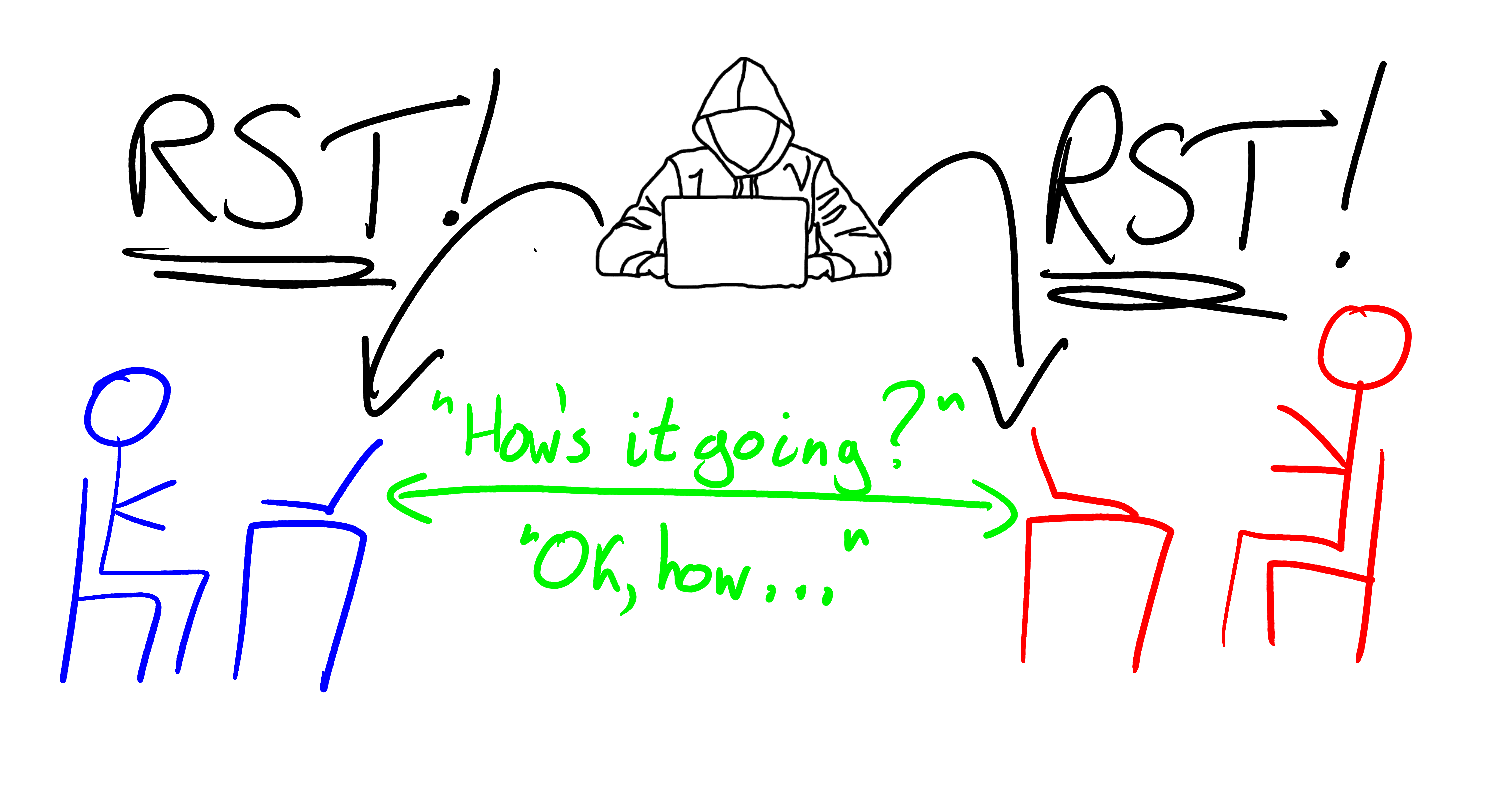

Как работает атака TCP Reset

2020-05-02 в 7:52, admin, рубрики: IP, python, tcp, tcp reset, атаки, великий китайский файрвол, Золотой Щит, информационная безопасность, сетевой трафик, сетевые протоколы, Сетевые технологии, спуфинг, спуфинг-атаки, Стандарты связи, фальсификацияАтака TCP reset выполняется при помощи одного пакета данных размером не более нескольких байт. Подменённый спуфингом TCP-сегмент, созданный и переданный атакующим, хитростью заставляет двух жертв завершить TCP-соединение, прервав между ними связь, которая могла быть критически важной.

Эта атака имела последствия и в реальном мире. Опасения её использования вызвали внесение изменений в сам протокол TCP. Считается, что атака является важнейшим компонентом Великого китайского файрвола («Золотого щита»), который используется китайским правительством для цензурирования Интернета за пределами Китая. Несмотря на её впечатляющую биографию, для понимания механизмов этой атаки необязательно обладать глубокими знаниями работы TCP. Разумеется, понимание её тонкостей способно многому научить вас об особенностях реализации протокола TCP, и, как мы вскоре убедимся, вы даже сможете провести эту атаку против себя при помощи одного только ноутбука.

В этом посте мы:

- Изучим основы протокола TCP

- Узнаем, как работает атака

- Проведём атаку против себя при помощи простого скрипта на Python.

Прежде чем приступать к анализу механики атаки, давайте сначала посмотрим, как она используется в реальном мире.Читать полностью »

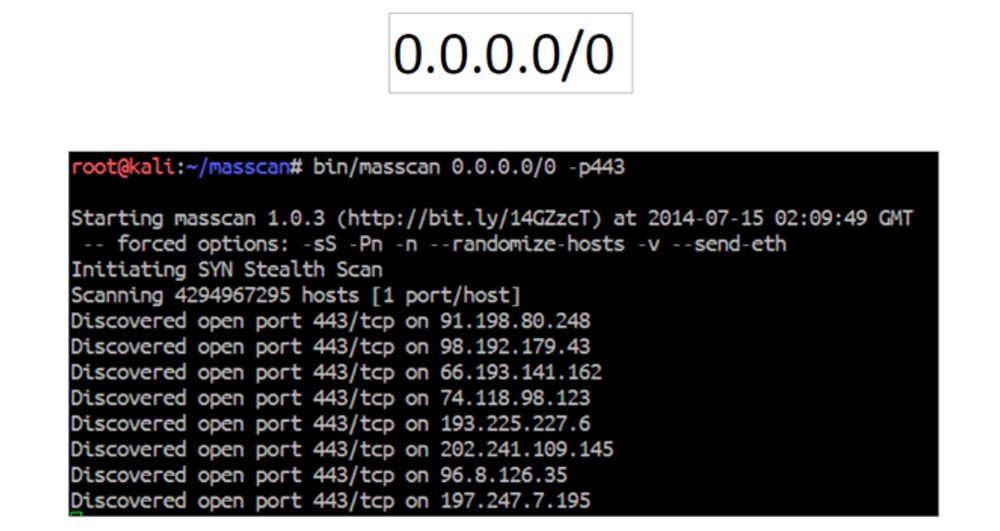

Конференция DEFCON 22. «Массовое сканирование Интернет через открытые порты». Роберт Грэхам, Пол МакМиллан, Дэн Тэнтлер

2018-03-24 в 16:40, admin, рубрики: Abuse Complaints, blackholing, Deepnet, masscan, nmap, Блог компании ua-hosting.company, информационная безопасность, конференции, Программирование, сканирование Интернет, спуфинг-атаки, Уязвимости HeartbleedМеня зовут Роб Грэхам, я глава компании Errata Security, которая занимается Интернет-консалтингом. Сегодня мы поговорим о том, как просканировать весь Интернет и для чего это нужно. До сегодняшнего времени существовало мало инструментов для решения этой задачи, поэтому мы создали свои собственные инструменты. Интернет достаточно мал – в нём всего около 4 миллиарда адресов.

Просканировать Интернет достаточно просто – Вы садитесь перед компьютером, запускаете консоль с командной строкой и вводите адрес подсети. И Вы наблюдаете, как Ваш экран заполняется данными, а строки всё бегут и бегут дальше. В результате Вы получаете список открытых портов устройств с различными IP-адресами.