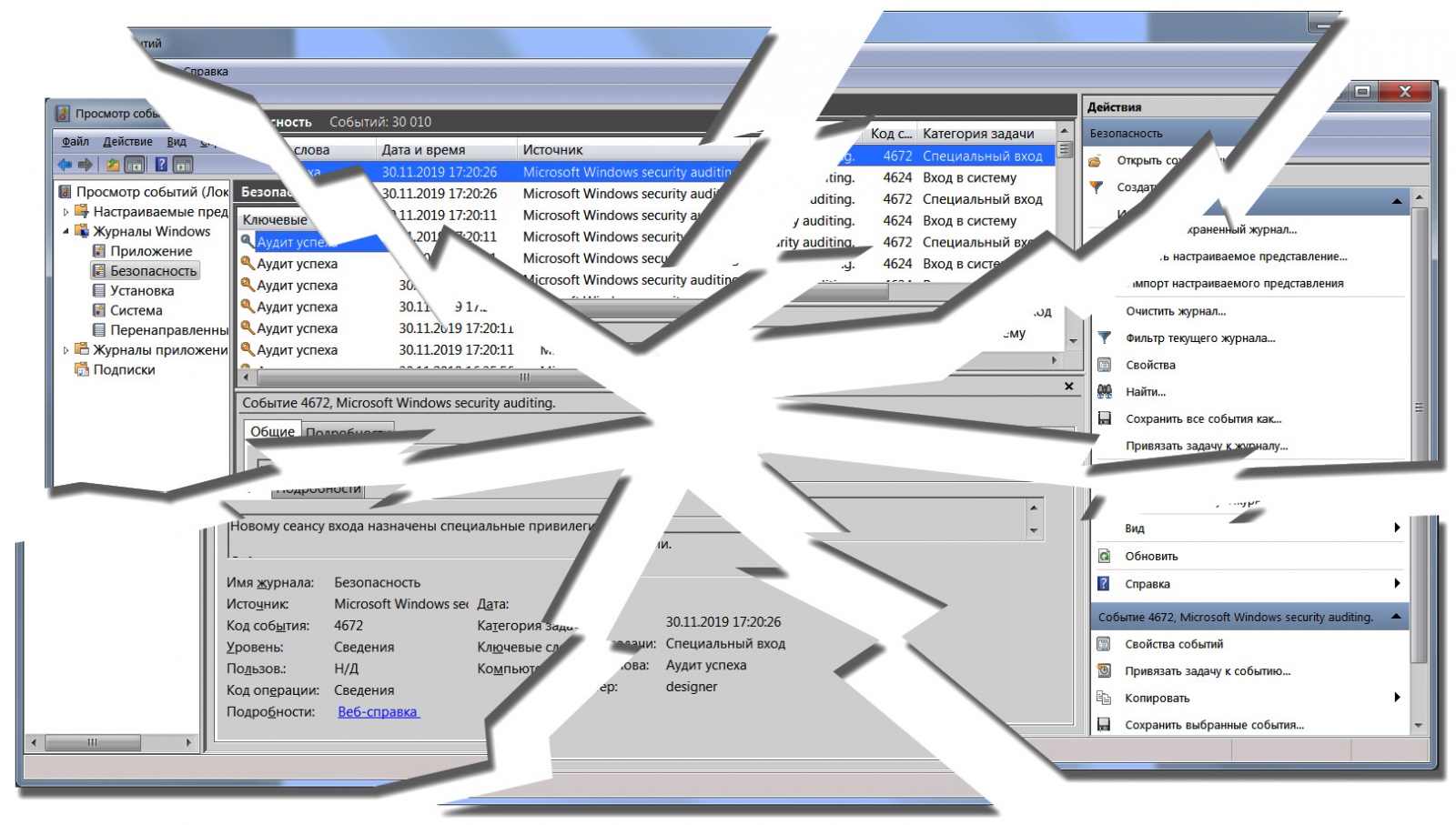

Продолжаем наш цикл статей по форензике от Check Point. В предыдущей статье мы рассмотрели новый отчет сетевой песочницы, которая помогает ловить 0-day атаки на периметре сети. К сожалению (для “безопасников”), периметр уже давно потерял четкие границы. Мобильные устройства, BYOD, “флешки”, облачные сервисы — все это создает дополнительные “дыры” в защите корпоративной сети. Именно поэтому форензика важна не только на периметре, но и на рабочих станциях ваших пользователей. Данная форензика даже важнее, т.к. вы будете исследовать зловреды, которые уже проникли к вам в сеть. Хочется понимать, через какой канал они проникли (интернет, “флешка”, файловый обменник, электронная почта, корпоративный чат), уязвимость в каком ПО использовали, какие данные могли пострадать и т.д. Это и многое другое позволяет увидеть Check Point SandBlast Agent. О нем и пойдет речь.Читать полностью »