Возникла необходимость быстро и качественно настроить доступ из домашней обстановки в трудовую среду рабочего помещения. Поскольку дома компьютер находится за линией фронта натизации от провайдера, да и на работе локальная подсеть спрятана за забор NAT, то в качестве решения для организации безопасного доступа для вечернего досуга на работе был выбран замечательный продукт OpenVPN, который хорошо справляется с такими препонами. Помимо этого довольно прост (относительно) в настройках и имеет клиентские решения под известные операционные системы и популярные мобильные платформы (отговорка что ты не за компом может быть не актуальной).

Читать полностью »

Рубрика «системное администрирование» - 339

Установка OpenVPN на CentOS 6.4

2013-09-25 в 10:03, admin, рубрики: linux, openvpn, системное администрирование, метки: linux, openvpnПодкаст для связистов ЛинкМиАп. Выпуск 7. Сети доступа, xPON

2013-09-25 в 8:00, admin, рубрики: gpon, linkmeup, подкасты, Сетевые технологии, системное администрирование, Телекомы, метки: gpon, linkmeup, подкастыВ 7-м выпуске в подкасте гость — Тимофей Слуев — инженер TAC комании Huawei по направлению Access Network.

Мы коснёмся истории сетей доступа и теории популярного нынче класса технологий xPON.

Новый голос подкаста — Наташа — расскажет о новостях (или неновостях) телекома:

- Ростелеком планируют проложить оптику по дну Охотского моря

- Деление операторов на обычных и федеральных

- Ростелеком собирается внедрять DPI на базе оборудования Huawei

- NASA разрабатывает лазерную систему связи со спутниками/роверами

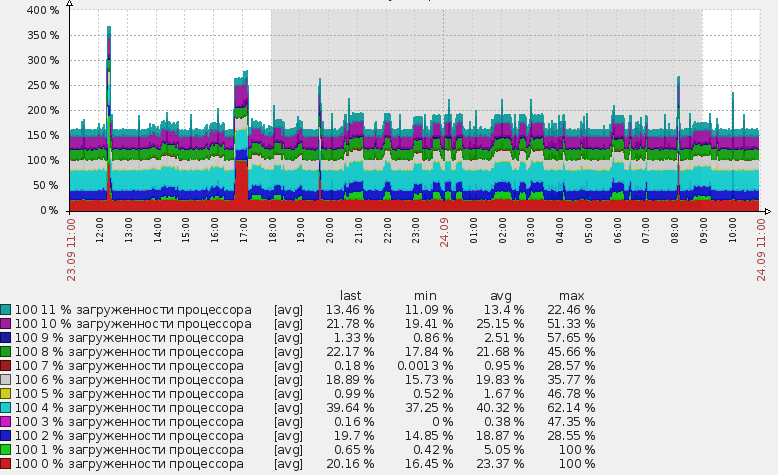

Мониторим ядра CPU в Zabbix и создаем произвольные счетчики в Low-level discovery

2013-09-24 в 10:08, admin, рубрики: linux, LLD, windows, zabbix, системное администрирование, системное программирование, метки: linux, LLD, monitoring, windows, zabbix, системное администрирование Не так давно тут проходила статья про LLD. Мне она показалась скучной т.к. описывает примерно то же, что есть и в документации. Я решил пойти дальше и с помощью LLD мониторить те параметры, которые раньше нельзя было мониторить автоматически, либо это было достаточно сложно. Разберем работу LLD на примере логических процессоров в Windows:

Изначально интересовал расширенный монтиринг помимо ядрер CPU и нагрузка на физические диски. До того как обнаружение было введено, эти задачи частично решались ручным добавлением. Я добавлял условные диски в файл конфигурации zabbix_agent и вообще по-разному извращался. В результате это было очень неудобно, добавлялось много неприятной ручной работы и вообще неправильно в общем как-то было :)

В итоге получается схема, которая автоматически определяет ядра в системе, а также физические диски, установленные в системе и добавляет необходимые элементы сбора данных. Для того, чтобы узнать как это реализовать у себя, добро пожаловать под кат. Я попытаюсь более-менее подробно расписать работу на примере CPU и то как сделать тоже самое, но для физических дисков.

Читать полностью »

Масштабируемый отказоустойчивый фаловый сервис на базе CTDB, GlusterFS

2013-09-24 в 9:29, admin, рубрики: high availability, linux, nfs, samba, tutorial, системное администрирование, метки: high availability, nfs, samba, tutorial Статья является пошаговым руководством по построению масштабируемого отказоустойчивого файлового хранилища, доступ к которому будет осуществлен по протоколам Samba, NFS. В качестве фаловой системы, которая будет непосредственно отвечать за сохранение и масштабирование файловой шары будем использовать GlusterFS, о котором было уже достаточно написано читателим. Так как GlusterFS — часть Red Hat Storage, туториал написан для RH — like систем.

Читать полностью »

Автоматизируем мониторинг: низкоуровневое обнаружение

2013-09-23 в 8:05, admin, рубрики: zabbix, автоматизация труда админа, Блог компании Zabbix, Серверное администрирование, системное администрирование, метки: monitoring, zabbix, автоматизация труда админаМониторинг большого количества устройств требует в помощь инструменты автоматизации. Иначе, если все делать мышкой, то можно “укликаться”, пока добавишь и настроишь все, что требовалось. К тому же, обязательно где-нибудь ошибёшься, человек не робот. Благо, в Zabbix все эти инструменты есть: это шаблоны, API, обнаружение сетевых устройств, авторегистрация Zabbix-агентов.

И вот с версии 2.0 сюда добавилось Low-Level Discovery (LLD) или низкоуровневое обнаружение. Хотелось бы рассказать что это такое.

Читать полностью »

Защищаем систему. Или как настроить и использовать port knocking

2013-09-20 в 1:58, admin, рубрики: nix, администрирование, безопасность, системное администрирование, метки: nix, администрирование, безопасностьСалам-папалам всем!

Тут озадачился как же можно сделать свой сервер более безопаснее. Использование напрямую iptables с блокировкой по IP не решало проблемы, т.к. я могу к серверу подсоединяться не только с рабочего ПК, но и издому, или с другого города, или в автобусе (когда в пробках стою).

Решил использовать port knocking.

Кто ни разу не пользовался этим, милости прошу под кат.Читать полностью »

Первый и положительный опыт Linux (сервер организации) Часть I

2013-09-19 в 13:25, admin, рубрики: jabber, linux, mysql, proxy, samba, squid3, Ubuntu, администрирование, системное администрирование, метки: jabber, mysql, proxy, samba, squid3, Ubuntu, администрированиеПочти ровно год назад пришел на новую работу, собственно как и полагалось дали мне объект, ранее если работал, то не в области администрирования. Объект покажется здесь многим, скорее всего не такой уже и большой.

На объекте примерно 80 машин, 80+-3 принтеров и 4 ксерокса. На объекте работают только бухгалтерия и юристы. Ну и как обычно полагается для обычной офисной работы (интернет, общая обменная папка, обмен мгновенными сообщениями).

С самого начало стояла старенькая машинка и умела она только раздавать интернет через CCcproxy и служила машинка ещё как обменная папка. На протяжение долго времени мне не давала покоя такая ситуация, были перепробованы и другие программные обеспечения для обеспечения интернета на рабочем месте (UserGate, Kerio Winroute) но лишний раз только убедился, что Windows Server это самое страшное, что может быть.

Собрав все свои силы, почитав сообщества пользователей Linux, нашел всю нужную информацию и приступил к работе. После осуществления задуманного и вздохнув спокойно, решил написать и поделиться своим опытом и в исходе написанного опыта надеюсь получить какие-то замечания для дальнейшего администрирования.

Читать полностью »

Как мы строили свою WiFi сеть

2013-09-19 в 8:25, admin, рубрики: motorola, WING5, wlan, Беспроводные технологии, Блог компании JetBrains, системное администрирование, метки: motorola, WING5, wlanЯ хочу рассказать о том как мы строили свой собственный, хороший WLAN — Wireless LAN.

Эта статья будет полезна тем, кто собирается построить в своей компании WLAN, причем не простой, а хорошо управляемый и такой чтобы пользователи этого WLAN были довольны, т.е. не замечали бы его после начального подключения.

Читать полностью »

Выходим на финишную прямую — две недели до #FailOverConf Украина!

2013-09-19 в 6:40, admin, рубрики: failover, failoverconf, Блог компании 1С-Битрикс, Веб-разработка, отказоустойчивость, системное администрирование, метки: failover, failoverconf, отказоустойчивость  До первой технологической конференции «FailOver Conference Украина», которая состоится 3 октября 2013 года в Киеве, осталось ровно две недели!

До первой технологической конференции «FailOver Conference Украина», которая состоится 3 октября 2013 года в Киеве, осталось ровно две недели!

Мы уже знакомили вас с анонсами ключевых презентаций и докладчиков (Sphinx, Percona, DOU.ua, Badoo, Google и т.д.)

Сегодня мы рады сообщить вам, что программа конференции полностью сформирована! И продолжаем знакомить вас с наиболее интересными докладами.

Читать полностью »

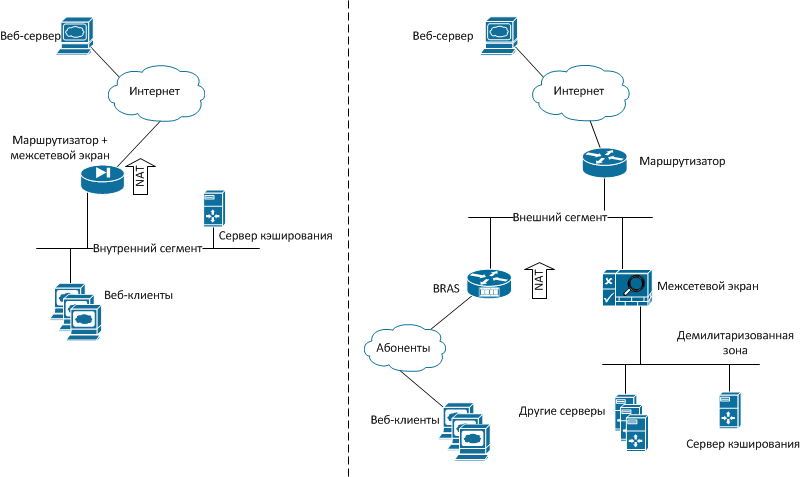

Еще одна статья о кэшировании веб-трафика

2013-09-17 в 8:49, admin, рубрики: asa, Cisco, firewall, squid, wccp, Сетевые технологии, системное администрирование, метки: asa, Cisco, firewall, squid, wccpВведение, или зачем нужна еще одна статья о WCCP?

Про организацию прозрачного кэширования веб-трафика с использованием протокола WCCP написано много, в том числе есть хорошая статья на хабре. Обычно в этих статьях рассматривается схема, подобная изображенной на рисунке слева.

На первый взгляд, решение обладает сплошными достоинствами: реализация несложна, кэширование выполняется абсолютно прозрачно для пользователей, при отказе прокси-сервера запросы автоматически будут перенаправлены напрямую.

Но всегда ли внедрение WCCP проходит гладко? И если нет, как бороться с возникающими проблемами?

Например, практически во всех статьях упоминается, что сервер кэширования должен находиться в том же сегменте, что и пользователи, но причины этого не уточняются. А как быть, если политика безопасности требует, чтобы все серверы находились в демилитаризованной зоне и были защищены межсетевым экраном (МЭ)?

Недавно пришлось столкнуться с подобным требованием при установке сервера кэширования в сети оператора связи, упрощенная схема которой изображена на заглавном рисунке справа.

Если читателям интересно, какие проблемы встречаются при реализации подобных схем, и как можно обойти ограничения — добро пожаловать.

Читать полностью »