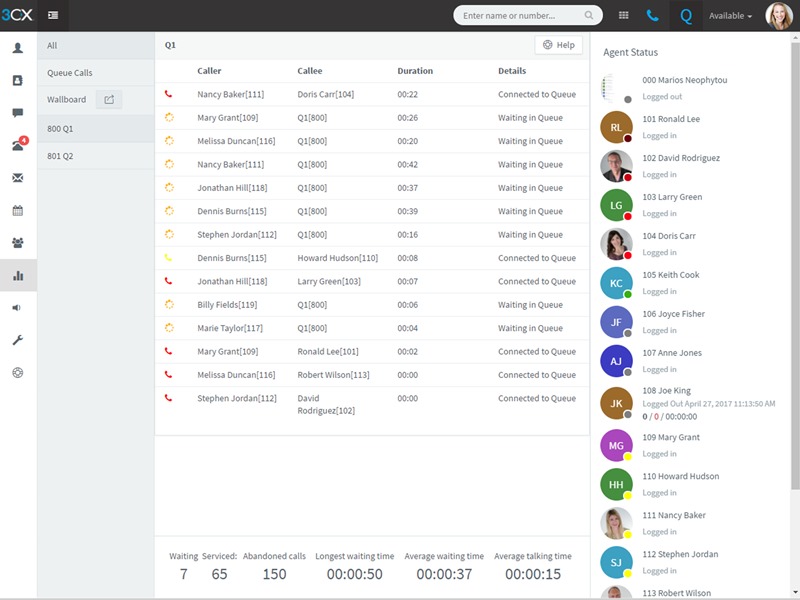

Плагин гарнитур Sennheiser для клиента 3CX

Представляем новый плагин для работы программного клиента 3CX для Windows с гарнитурами и спикерфонами известной немецкой компании Sennheiser. Над разработкой плагина 3CX и Sennheiser работали совместно, поэтому он будет официально поддерживаться для всех версий клиента 3CX, начиная с v15. При очередном обновлении модельного ряда гарнитур или клиента, плагин будет совместно тестироваться и обновляться.

Возможности плагина Sennheiser

- Автоматическое поднятие трубки (технология EHS — remote electronic hook switching) с клиента 3CX

- Полное управление сфтфоном с гарнитуры – ответ / завершение вызова, регулировка громкости и отключение микрофона

- Одновременная поддержка Skype for Business / Microsoft Lync и клиента 3CX

![[Конспект админа] Домены, адреса и Windows: смешивать, но не взбалтывать - 1 [Конспект админа] Домены, адреса и Windows: смешивать, но не взбалтывать - 1](https://www.pvsm.ru/images/2017/06/15/konspekt-admina-domeny-adresa-i-Windows-smeshivat-no-ne-vzbaltyvat.jpg)