VMware vCloud Director (vCD) — проверенное решение, которое помогает провайдерам облачных услуг предоставлять услуги множественной аренды IT-инфраструктуры (Multi-Tenant Infrastructure-as-a-service, IaaS). vCloud Director предлагает решение для гибридных облаков «под ключ» в инфраструктуре vSphere. Какими новыми возможностями расширен функционал портала «самообслуживания» (Tenant portal) vCloud Director версии 9.0, который вышел на днях?

Улучшенный пользовательский интерфейс

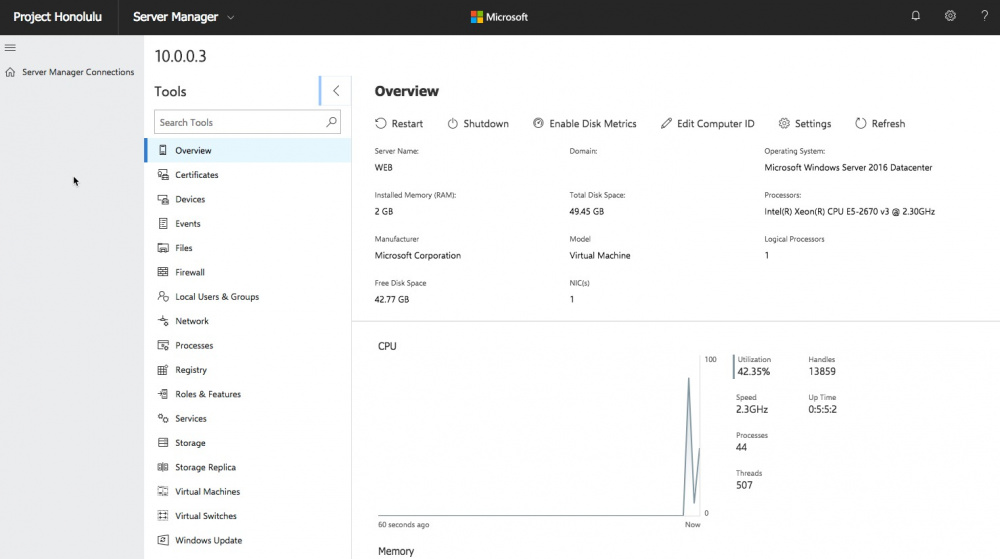

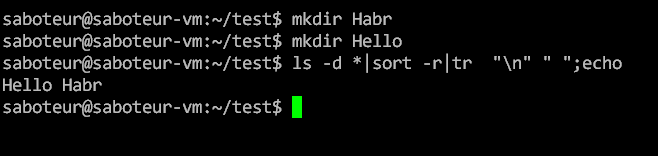

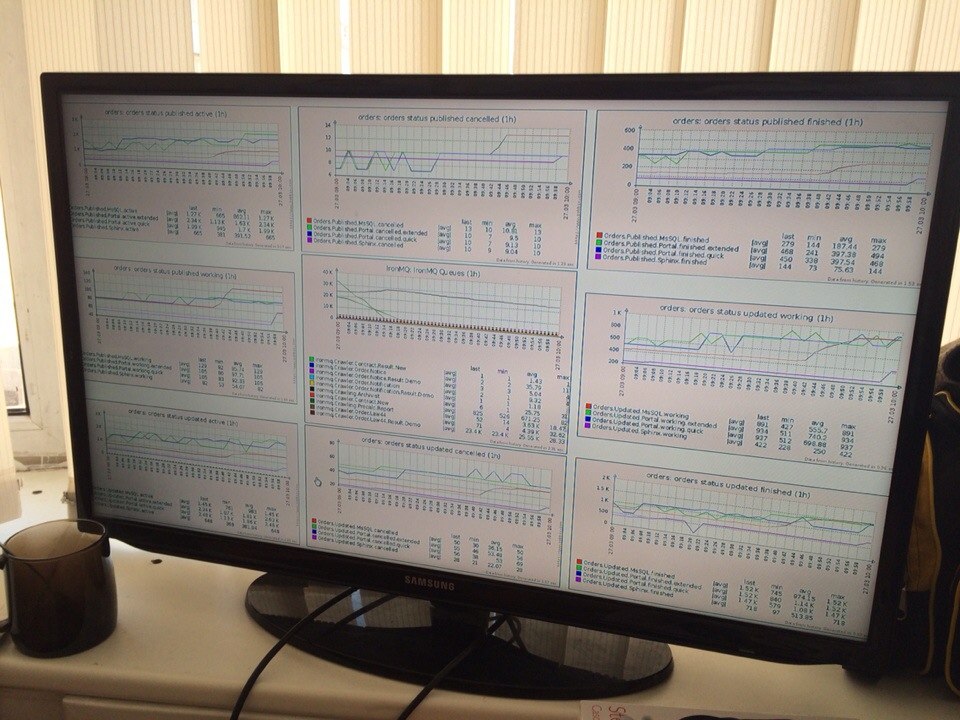

Полностью обновлённый пользовательский интерфейс на HTML5 ориентирован на упрощение использования облака арендаторами. Веб-консоль, работающая на технологии Adobe Flex, по-прежнему доступна. Чтобы получить доступ к новому пользовательскому интерфейсу арендатора, пользователям необходимо войти в систему с URL-адресом:

https://{vCD _URP_IP}/Tenant/{organization_name}

Ключевые процессы клиентов, такие как создание экземпляров vApp, развертывание новых виртуальных машин, изменение сетевой топологии и прочие, были переработаны с целью повышения простоты и эффективности. К примеру, новую виртуальную машину теперь можно создать на одном экране интерфейса с несколькими опциями, ранее для этого требовалось семь шагов.

Демонстрация возможностей vCloud Director 9.0 HTML 5 Tenant Portal

Читать полностью »