Привет! Меня зовут Кермен, я — аналитик на второй линии SOC. Наша команда исследует данные от инфраструктуры и сервисов Ozon для выявления нелегитимной активности: от нарушения политик информационной безопасности до целенаправленных атак.

Рубрика «SIEM»

В вашем SIEM Detection as a Code есть? Нет? Сейчас будет

2024-09-26 в 9:46, admin, рубрики: analytics, cybersecurity, ozon tech, SIEM, SoC, ИБ, информационная безопасностьБлеск и нищета WebAssembly

2024-09-26 в 9:06, admin, рубрики: c++, dsl, LLVM, SIEM, webassembly, xp, библиотеки, высокая производительность, Компиляторы, языки программирования![Уильям Фрайт Пауэлл. Бедность и богатство [1888]. (модифицированная) Уильям Фрайт Пауэлл. Бедность и богатство [1888]. (модифицированная)](https://www.pvsm.ru/images/2024/09/27/blesk-i-nisheta-WebAssembly.jpg)

Всем привет! Сейчас за окном осенние деньки 2024 года. Вещает Пройдаков Евгений. Сейчас я руковожу группой разработки среды исполнения языка eXtraction and Processing в R&D департаменте Positive Technologies.

WAF: интеграция в SOC через SIEM или ASOC? (Часть 2)

2024-09-10 в 10:06, admin, рубрики: api, application security, asoc, SIEM, SoC, waf, web application firewall, web security, информационная безопасность, кибербезопасностьПреимущества интеграции SOC и WAF для мониторинга API

Здесь бы хотелось рассказать, как быть с событиями которые показывают аномалии в API и как использовать эти события при интеграции с SIEM-системами. Тут мы с Сергеем попробовали разобрать наиболее частые вариации. Но если у вас есть свои примеры – добро пожаловать в комментарии!

Основные полезности, для условной 1-й линии SOC можно распределить на 2 группы:

Мониторинг API-активности. Читать полностью »

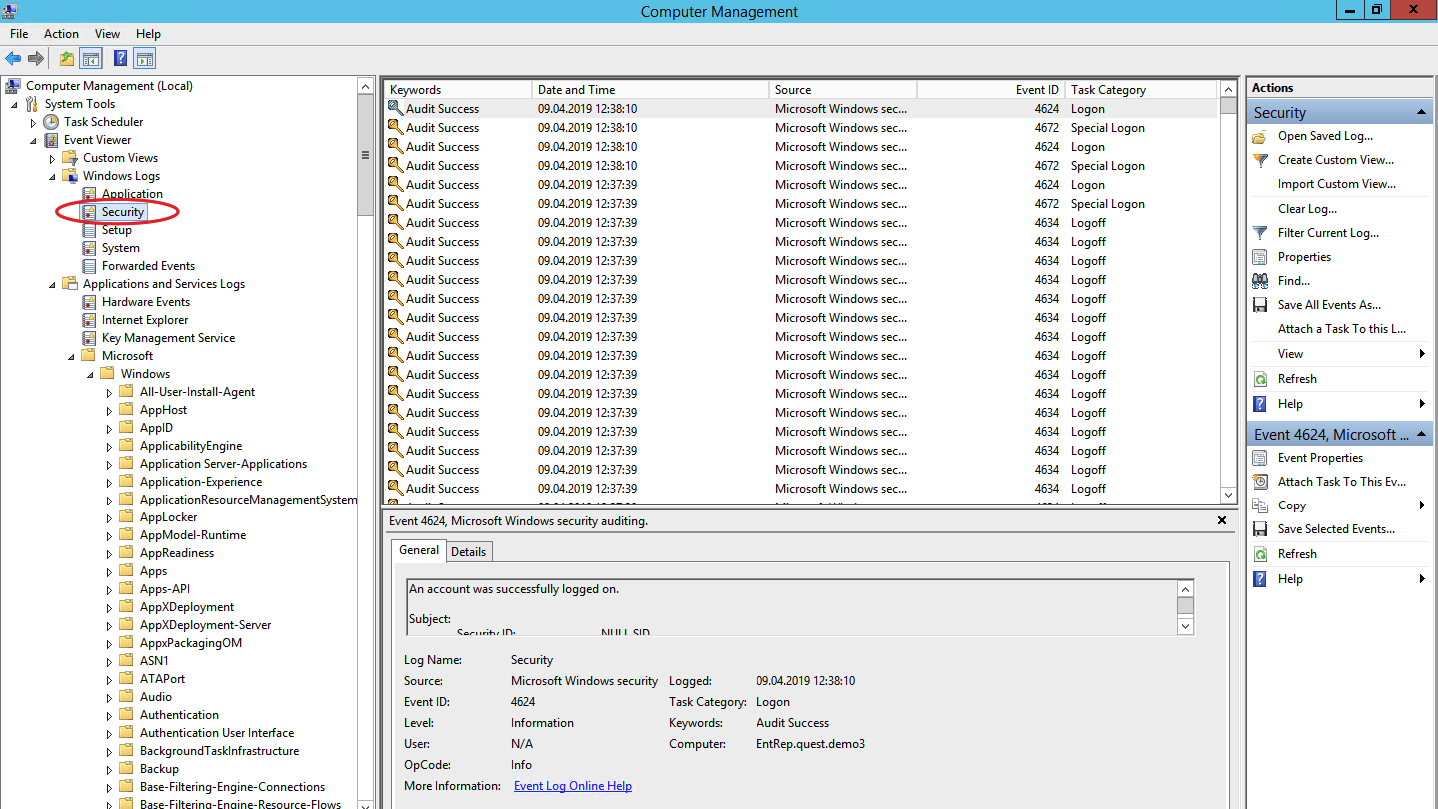

Платформа автоматизированного реагирования на инциденты ИБ

2020-03-10 в 7:02, admin, рубрики: SIEM, автоматизация, безопасность, Блог компании ТЕХНОСЕРВ, информационная безопасность, информация, инцидент, Платформа, поддержка, пользовательПредставьте себе обычный ситуационный центр по ИБ в крупной компании. В идеальном мире софт детектирует подозрительную активность, и команда «белых хакеров» начинает стучать руками по клавиатуре. И так происходит раз в месяц.

В реальном мире это сотни ложноположительных срабатываний и усталые сотрудники поддержки. Они вынуждены разбираться с каждым инцидентом, когда пользователь забыл пароль, не может скачать игру с торрента, очередной порнофильм в формате *.exe, смотреть за сбоями Сети и вообще расследовать множество ситуаций.

SIEM-системы помогают систематизировать и коррелировать события от источников. И генерируют срабатывания, с каждым из которых нужно разбираться. Из этих «каждых» большая часть — ложные. Можно подойти к вопросу и с другой стороны, заведя скрипты на обработку тревог. Каждый раз, когда что-то срабатывает, хорошо было бы иметь не просто причину тревоги, а потом лезть за разными данными в четыре-пять систем, а сразу автоматически собирать весь диагноз.

Мы сделали такую надстройку, и это очень помогло снизить нагрузку на операторов. Потому что сразу запускаются скрипты сбора информации, и если есть типовые действия — они сразу же предпринимаются. То есть, если завести систему «в такой ситуации делаем так и так», то карточка будет открываться для оператора с уже проработанной ситуацией. Читать полностью »

Мониторинг безопасности облаков. Часть 2

2019-09-22 в 15:04, admin, рубрики: Cisco, cloudlock, DropBox, salesforce.com, SIEM, SoC, Блог компании Cisco, информационная безопасность, облачные сервисы, облачные хранилищаИтак, я продолжу статью, посвященную мониторингу безопасности облачных провайдеров. В первой части я рассказывал об опыте Cisco в работе с внешними облачными сервисами, а также о наблюдениях Cisco, с которым мы столкнулись при построении или аудите SOCов наших заказчиков. Взяв в первой части в качестве примера три самых популярных решения от компаний Amazon, Microsoft и Google, которые являются IaaS/PaaS-платформами, сегодня наступила пора поговорить о мониторинге SaaS-платформ — Dropbox, Salesforce.com, Slack и Apple Business Manager, а также о том, какие SIEM сегодня лучше всего подходят для мониторинга облачных платформ.

Пример: Мониторинг ИБ в SaaS на базе Dropbox

Если на базе AWS, Azure или GCP вы можете создать почти полный аналог своей корпоративной инфраструктуры, только в облаке, то есть облачные сервисы, которые выполняют одну конкретную задачу, например, файловое хранилище, как это делает Dropbox. Этот сервис давно вышел за рамки обычной пользовательской хранилки, предоставляя своим корпоративным пользователям целый набор защитных механизмов:

- идентификацию и аутентификацию пользователей

- контроль доступа к файлам

- удаленное удаление данных

- управление доверенными устройствами

- интеграцию с внешними решениями по ИБ (DLP, SSO, DRM, eDiscovery, SIEM и т.п.)

- регистрация событий безопасности.

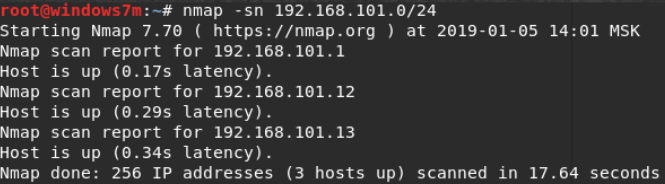

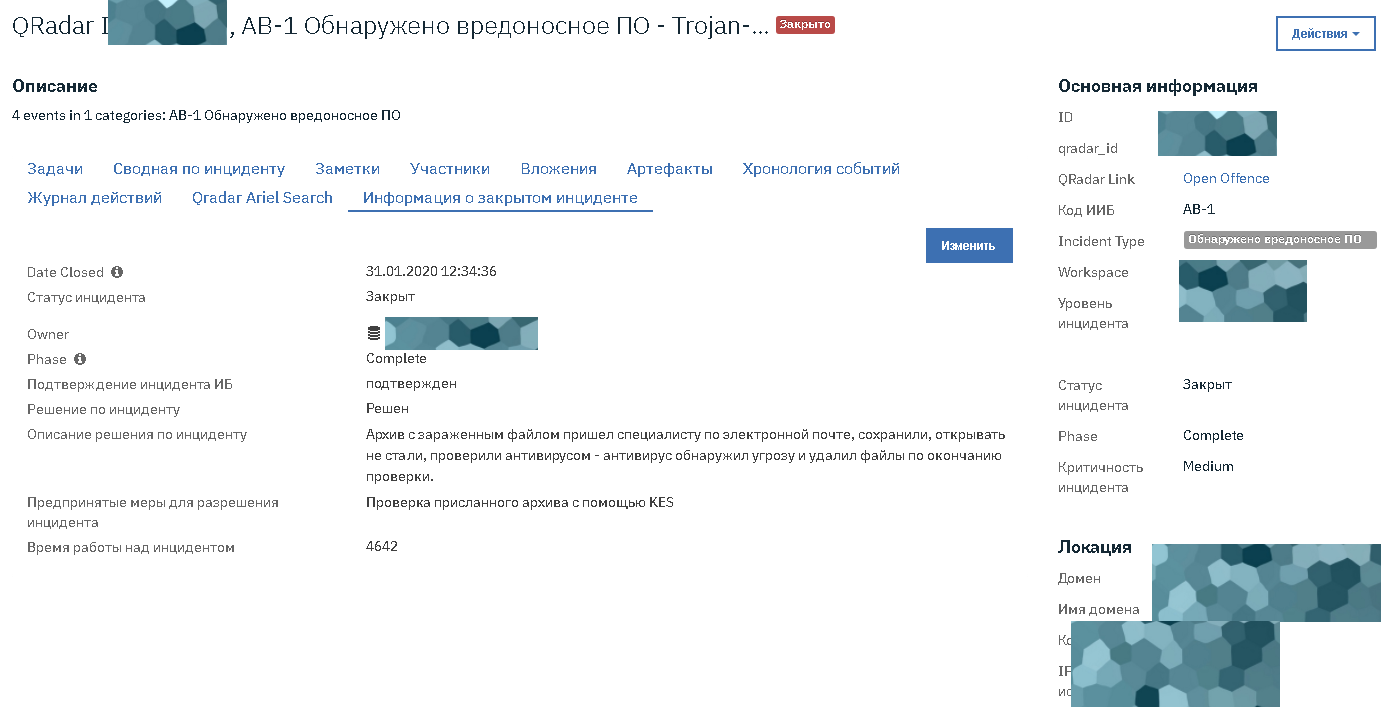

Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

2019-04-11 в 4:05, admin, рубрики: event logs, intrust, QuEST, SIEM, windows events, аудит безопасности, аудит изменений, Блог компании Gals Software, информационная безопасность, сбор логов, СофтПользовательская рабочая станция — самое уязвимое место инфраструктуры по части информационной безопасности. Пользователям может прийти на рабочую почту письмо вроде бы из безопасного источника, но со ссылкой на заражённый сайт. Возможно, кто-то скачает полезную для работы утилиту из неизвестно какого места. Да можно придумать не один десяток кейсов, как через пользователей вредоносное ПО может внедриться на внутрикорпоративные ресурсы. Поэтому рабочие станции требуют повышенного внимания, и в статье мы расскажем, откуда и какие события брать для отслеживания атак.

Руководство пользователя Kibana. Визуализация. Часть 3

2019-02-25 в 15:15, admin, рубрики: open source, SIEM, визуализация данных, интерфейсы, информационная безопасность, логированиеТретья часть перевода официальной документации по визуализации данных в Kibana.

Ссылка на оригинальный материал: Kibana User Guide [6.6] » Visualize

Ссылка на 1 часть: Руководство пользователя Kibana. Визуализация. Часть 1

Ссылка на 2 часть: Руководство пользователя Kibana. Визуализация. Часть 2

Глубины SIEM: корреляции «из коробки». Часть 3.2. Методология нормализации событий

2018-12-19 в 11:51, admin, рубрики: SIEM, Анализ и проектирование систем, Блог компании Positive Technologies, ИБ, информационная безопасность, корреляция данных, нормализация данныхКак корректно нормализовать событие? Как нормализовать аналогичные события от разных источников, ничего не забыв и не напутав? А что, если это будут делать два эксперта независимо друг от друга? В этой статье мы поделимся общей методологией нормализации, которая может помочь в решение этой проблемы.

Изображение: Martinoflynn.com

Читать полностью »

Глубины SIEM: корреляции «из коробки». Часть 2. Схема данных как отражение модели «мира»

2018-09-30 в 23:14, admin, рубрики: SIEM, Анализ и проектирование систем, Блог компании Positive Technologies, ИБ, информационная безопасность, корреляция данных, нормализация данныхЭто вторая статья цикла, который посвящен методологии создания работающих «из коробки» правил корреляции, для SIEM-систем. В предыдущей статье мы поставили перед собой данную задачу, описали преимущества, которые будут получены при ее выполнении, а также перечислили основные проблемы, стоящие у нас на пути. В этой статье мы приступим к поиску решений и начнем с проблемы трансформации модели «мира», а также ее проявления на этапе нормализации событий.